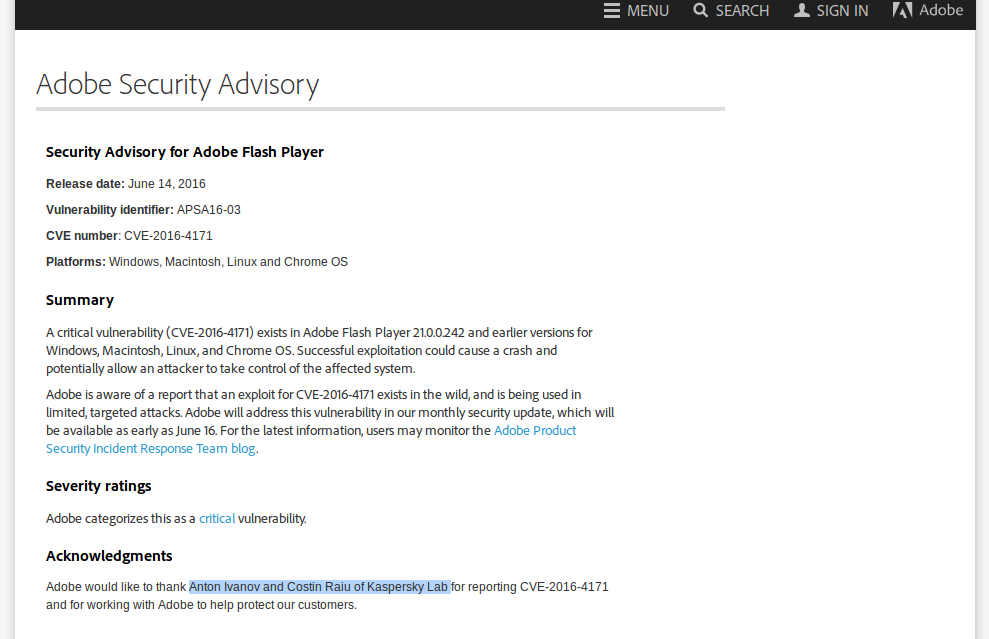

Una nuova grave vulnerabilità è stata scoperta su Adobe Flash Player e pubblicata sul bollettino di sicurezza di Adobe Security Advisory https://helpx.adobe.com/security/products/flash-player/apsa16-03.html il 14 giugno 2016.

La vulnerabilità è presente nella versione 21.0.0.242 e nelle precedenti nei software installati su sistemi operativi Windows, Linux, Mac, e ChromeOS.

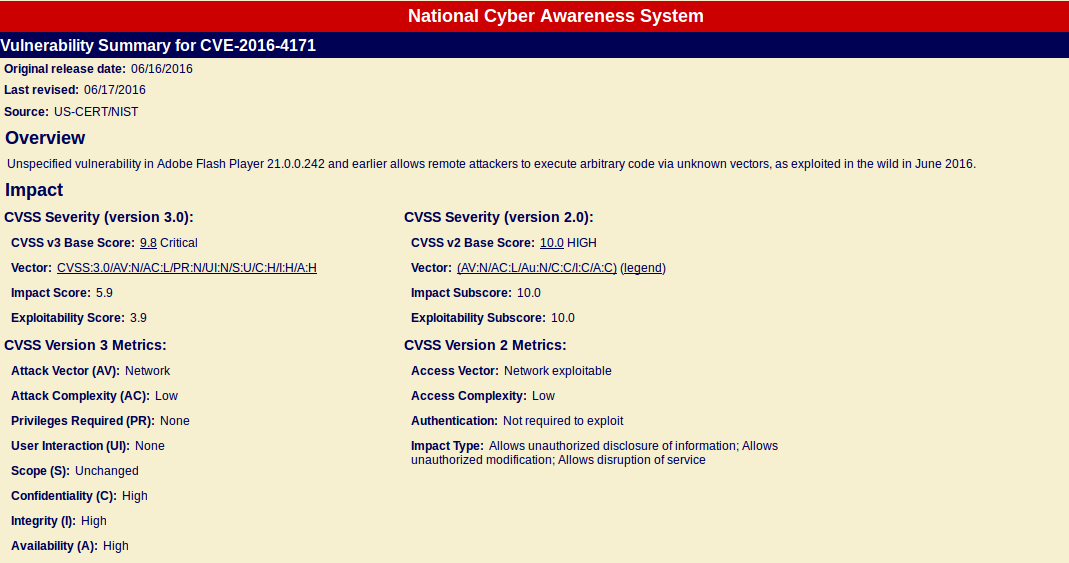

Il punteggio CVSS assegnato a questa vulnerabilità è elevatissimo 9,8

Sfrutta come vettore d’accesso la rete (una applicazione flash aperta tramite browser) genera il crash dell’applicazione e permette all’attacante di prendere il controllo del sistema attaccato.

La complessità di questo attacco è veramente bassa e non richiede privilegi particolari dell’utente, è sufficiente avere a disposizione l’input che genera il crash per poterlo utilizzare e compromettere la confidenzialità, l’integrità e la disponibilità dei dati e dei servizi presenti nella macchina vittima dell’attacco.

La vulnerabilità è stata scoperta da Anton Ivanov e Costin Raiu di Kaspersky Lab.

La scoperta è avvenuta in modo accidentale durante l’analisi di un caso di attacco APT.

I ricercatori Kaspersky sono all’avanguardia nell’individuazione degli attacchi, delle tecniche utilizzate dagli hacker per colpire le loro vittime e nel fronteggiare gli attacchi.

Le conoscenze acquisite dai ricercatori Kaspersky sugli attacchi zero-day permettono di avere nei loro prodotti tecniche di riconoscimento avanzate degli attacchi zero-day, tuttavia quando l’attacco è già noto, bisogna procedere il più rapidamente possibile nell’installazione delle patch applicative.

Kaspersky Security Center offre al reparto IT la possibilità di gestire il ciclo di individuazione, prioritizzazione, testing della patch e distribuzione delle patch per la maggior parte delle applicazioni commerciali e non solo per le patch del sistema operativo.

![]()

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con la tecnologia Kaspersky.