Tratto da www.libraesva.com

Libraesva Email Archiver 21.08 è ora disponibile.

Tutte le funzionalità e i miglioramenti sono inclusi in tutte le versioni di Libraesva Email Archiver, se non diversamente specificato.

Occorre approvare l’aggiornamento direttamente nel seguente modo: Email Archiver > Impostazioni > Sistema > Generale, poi, approvare l’aggiornamento.

Di seguito è riportata una panoramica delle modifiche apportate alla versione 21.08 di Libraesva Email Archiver:

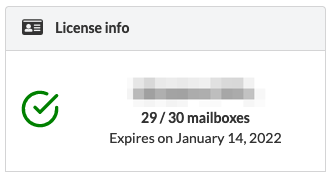

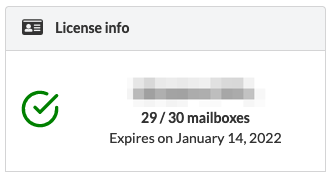

Licenza della mailbox

Supporto completo per le licenze delle mailbox. Se Archiver è in esecuzione con una licenza basata sull’archiviazione, sono disponibili limiti di tenant di archiviazione. Quando Archiver è in esecuzione con una licenza basata su mailbox, sono disponibili limiti per i tenant della mailbox.

Motore di indicizzazione aggiornato

Il motore di indicizzazione è stato aggiornato per fornire migliori prestazioni e per gestire al meglio la crescita dell’indice.

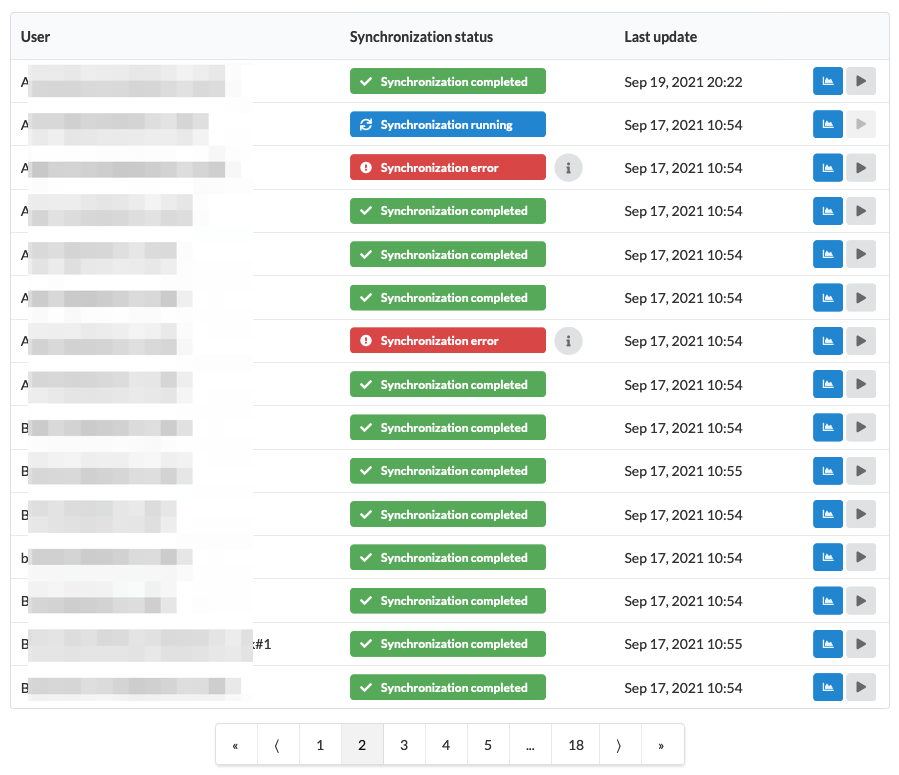

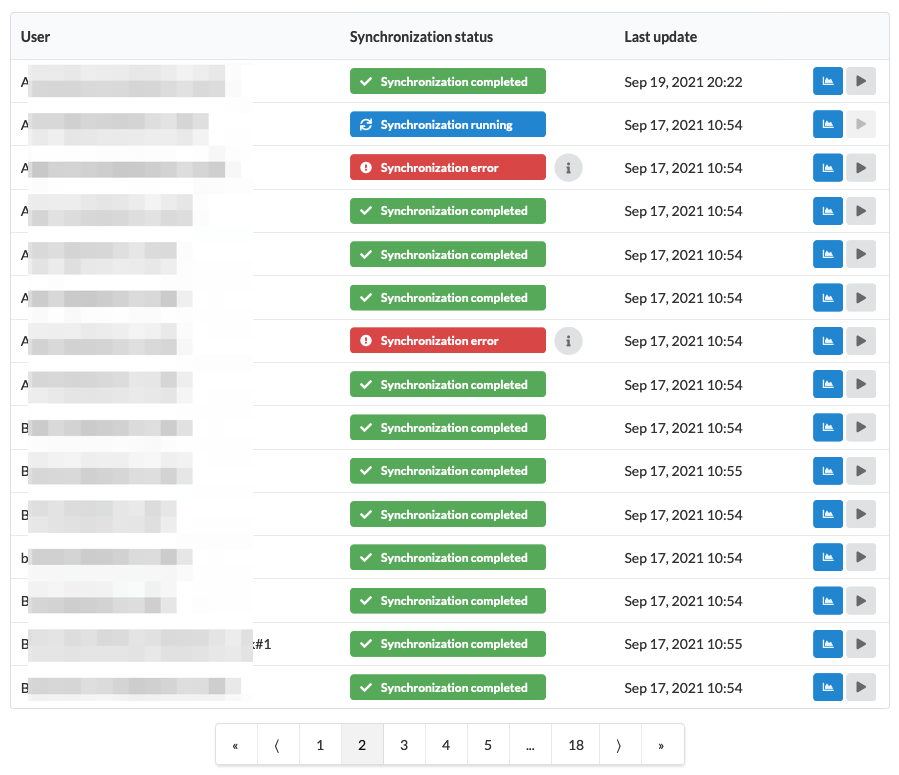

Statistiche connettore per utente

Nella pagina dei connettori è ora possibile controllare le statistiche sugli utenti sincronizzati da ciascun connettore. Per ogni utente vengono fornite informazioni utili: l’indirizzo email, lo stato della sincronizzazione (in esecuzione, completata, con errori) e l’ora dell’ultimo aggiornamento. Per ogni utente è inoltre possibile visualizzare statistiche più avanzate sul numero di mail importate, spostate, cancellate o scadute.

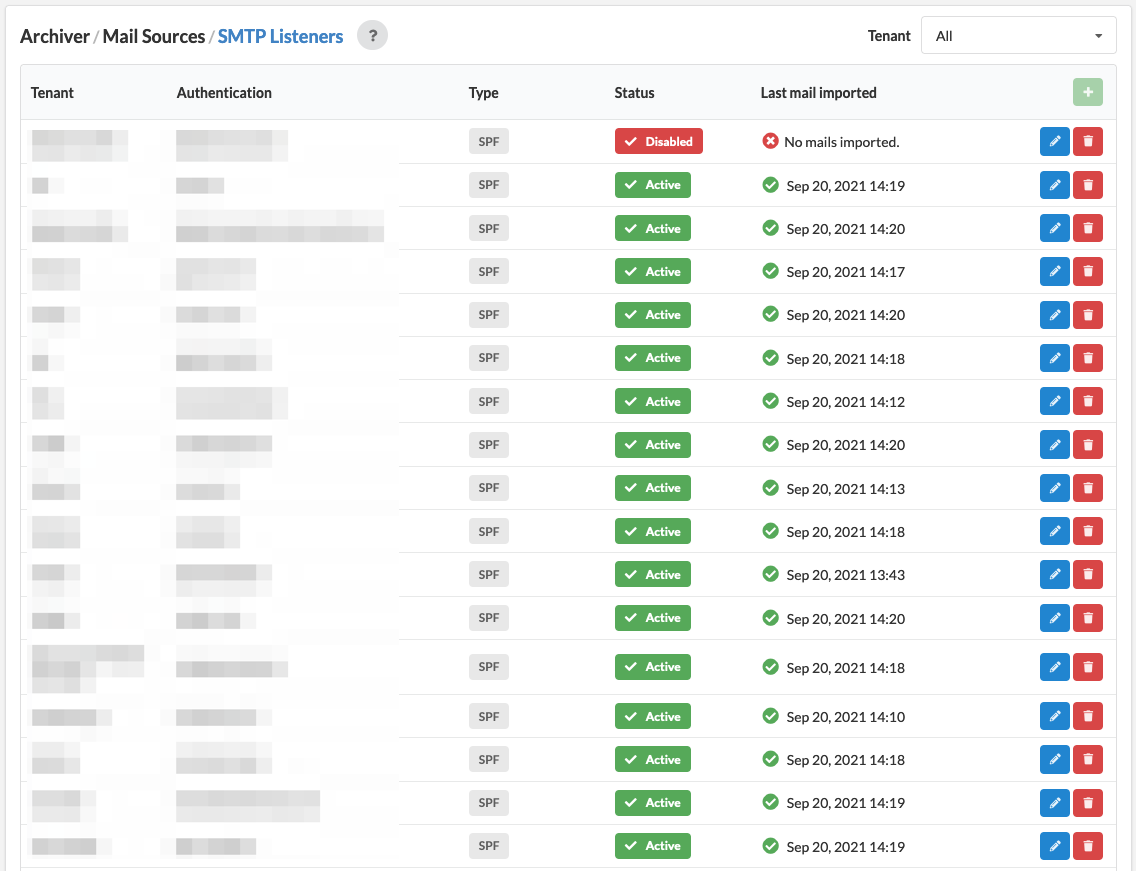

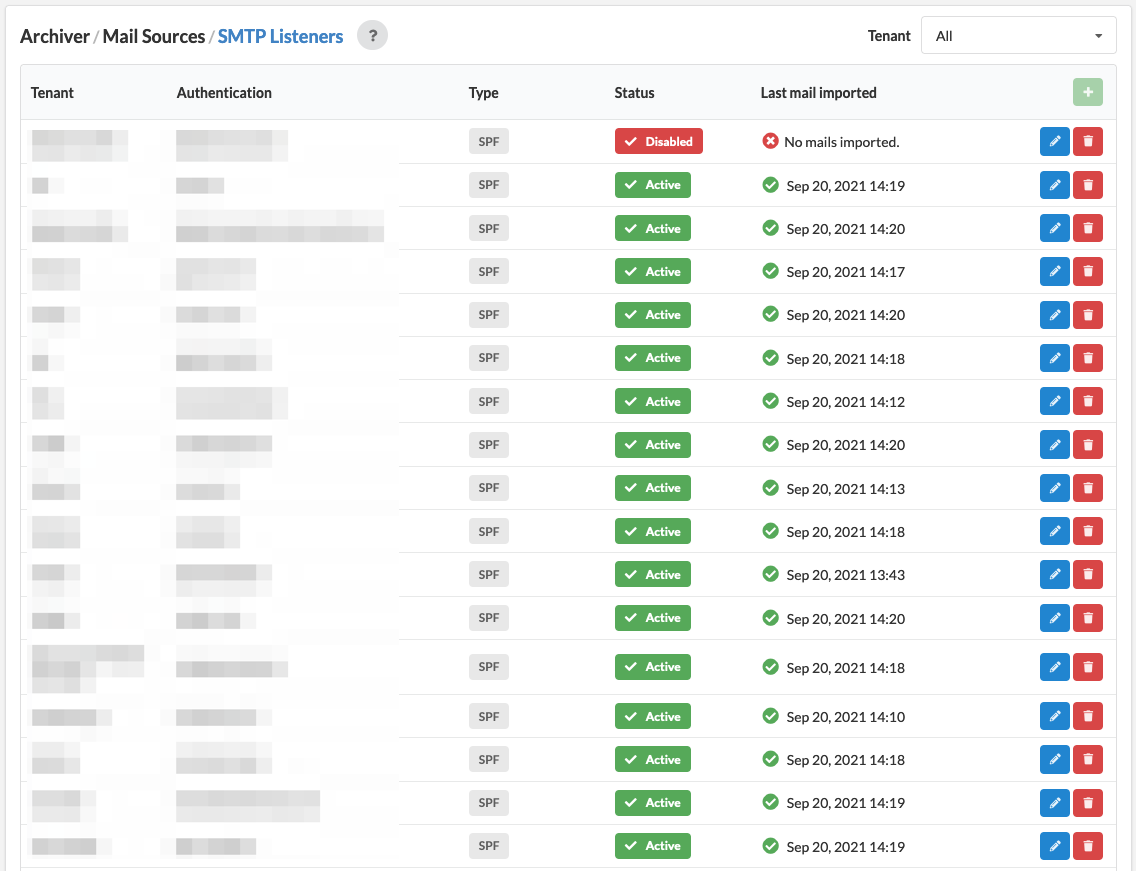

Statistiche di inserimento nel journal e notifica di inserimento nel journal inattivo

L’Archiver tiene traccia del timestamp dell’ultima email importata per ciascuno dei listener configurati. Queste informazioni sono mostrate nella pagina dei listener. Quando si configura un listener le ore di inattività consentite vengono utilizzate per attivare una notifica se l’Archiver rileva che nessuna posta è stata importata da un listener specifico nel numero configurato dell’ultima ora.

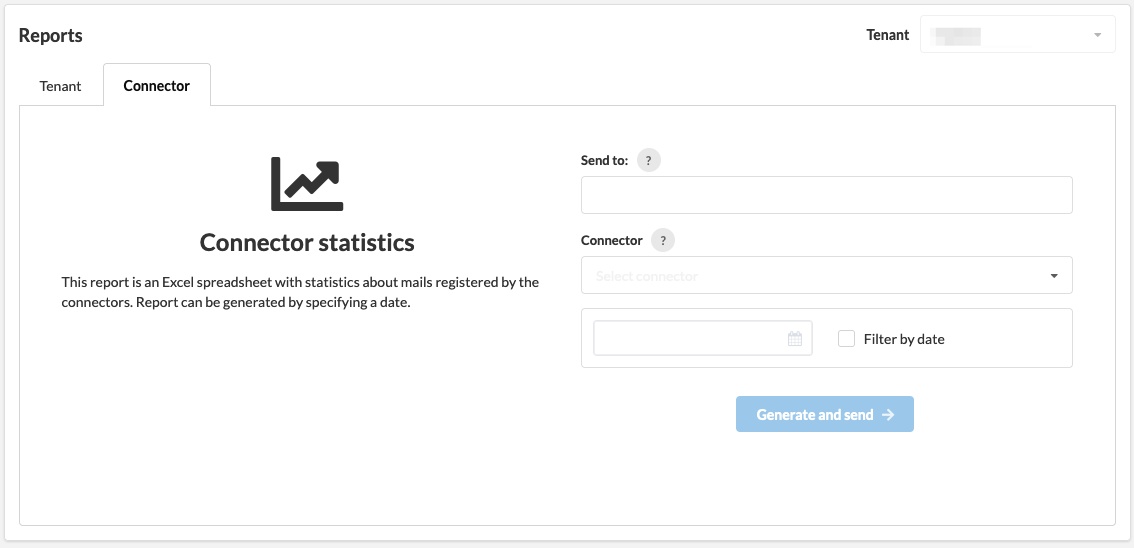

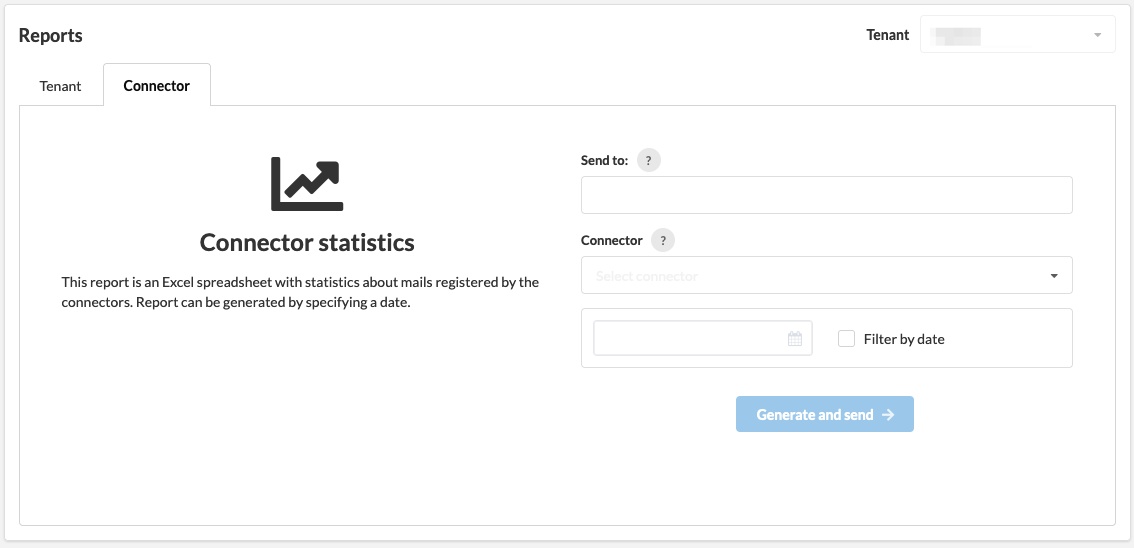

Report del connettore

Nella sezione Report è ora possibile generare un nuovo report del connettore. Questo report mostra l’elenco degli utenti sincronizzati dal connettore e include alcuni contatori: le nuove email importate dal connettore, le email per le quali l’Archiver ha registrato una variazione rispetto alla posizione nella struttura delle cartelle, le email cancellate dall’utente nella casella di posta e i messaggi di posta elettronica eliminati nella casella di posta da Archiver a causa della configurazione di pulizia del connettore. Questi contatori possono essere filtrati per data.

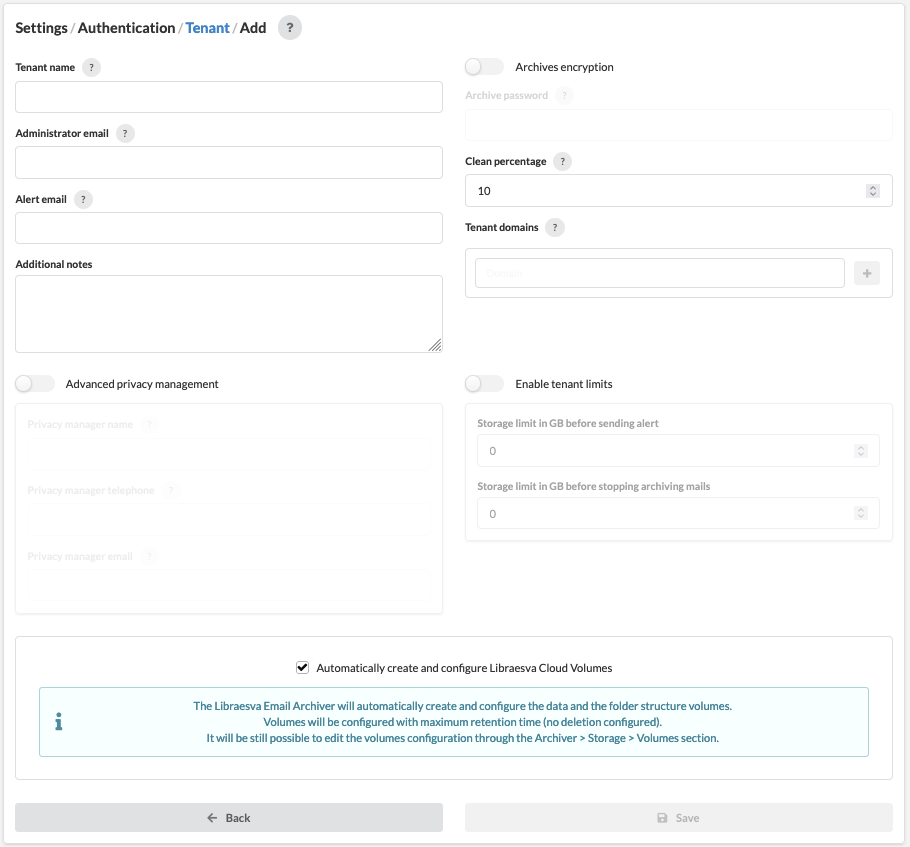

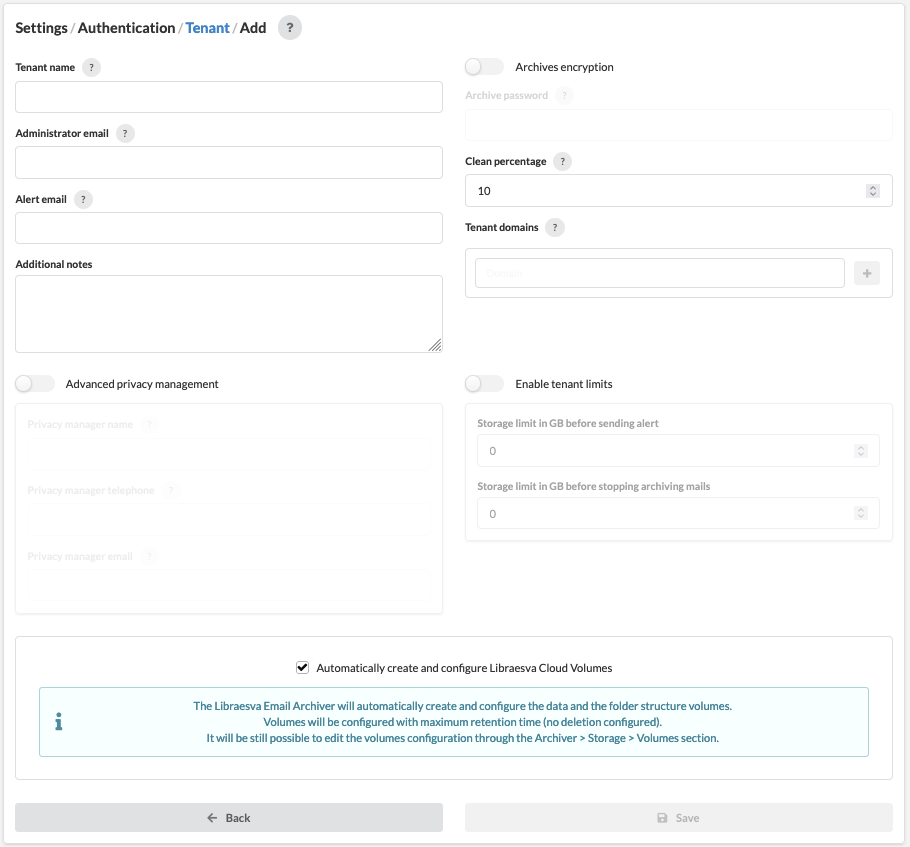

Cloud Archiver: configura automaticamente i volumi

I Cloud Archiver sono ora distribuiti con una configurazione interna sui volumi. Quando si crea un nuovo tenant, è disponibile un’opzione Crea e configura automaticamente Libraesva Cloud Volumes. Utilizzando questa opzione, Libraesva Email Archiver configurerà automaticamente i volumi di dati e i volumi della struttura delle cartelle per il nuovo tenant. Sarà comunque possibile modificare la configurazione dei volumi in qualsiasi momento.

Maggiori dettagli disponibili qui.