Una nuova vulnerabilità nota con il nome di DROWN è stata scoperta CVE-2016-0703 https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2016-0703

Secondo la classificazione CVSS questa vulnerabilità ha un livello di pericolosità MEDIA

Questa vulnerabilità interessa l’implementazione di OpenSSL:

- OpenSSL 0.9 fino alla versione 0.9.8zf

- OpenSSL 1.0.0, fino alla versione 1.0.0r

- OpenSSL 1.0.1 fino alla versione 1.0.1m

- OpenSSL 1.0.2 fino alla versione 1.0.2a

poiché accettano valori di CLIENT-MASTER-KEY CLEAR-KEY-LENGTH arbitrari, che rende fattibile un attacco man-in-the-middle, che permette all’attaccante di scoprire il valore della MASTER-KEY e di decrittare i dati crittografati con TLS.

DROWN consente agli aggressori di rompere la cifratura e leggere o rubare le comunicazioni, tra cui informazioni sensibili come password, numeri di carte di credito, segreti commerciali o dati finanziari. Un server è vulnerabile a DROWN se :

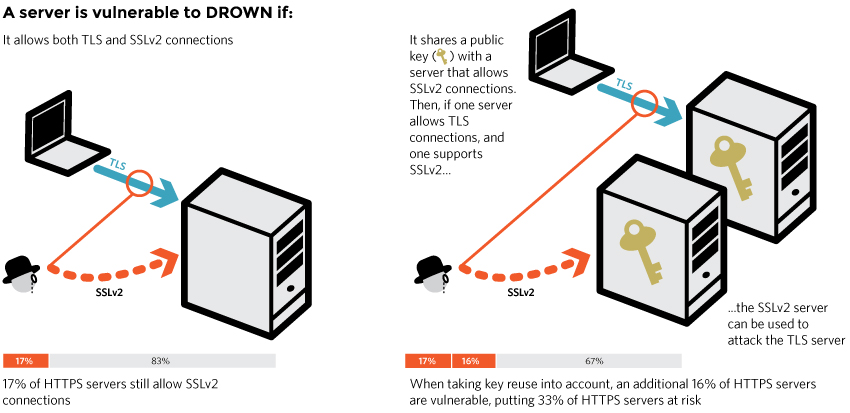

Un server è vulnerabile a DROWN se :

- Permette connessioni SSL v.2 Questo è sorprendentemente comune, a causa di errori di configurazione e le impostazioni predefinite inappropriate . Si stima che il 17% dei server HTTPS ancora consentire le connessioni SSL v.2.

- La sua chiave privata viene utilizzata su qualsiasi altro server che permette connessioni SSLv2, anche per un altro protocollo, ad esempio SMTPS.

Molte aziende scelgono di riutilizzare lo stesso certificato e la chiave sui propri server web ed e-mail. In questo caso , se il server e-mail supporta SSL v.2 e il server web non lo fa, un utente malintenzionato può sfruttare il server di posta elettronica per intercettare le connessioni TLS al server web.

La particolare gravità di questa minaccia è determinata da due fattori:

- Diffusione: Si stima che il 30% di tutti i server HTTPS sono vulnerabili all’attacco.

- Costo: Si stima che per determinare la MASTER-KEY sia sufficiente poche ore, ed un attacco possa costare circa 440$

Come proteggo il mio server ?

Per la proteggersi dalla vulnerabilità Drown, è importante essere certi che le chiavi private non vengono utilizzati in un server che consente le connessioni SSL v.2.

Questa raccomandazione include i server web, server SMTP , server IMAP e POP, e qualsiasi altro software che supporta SSL / TLS .

Ulteriori dettagli sull’attacco sono riportati nel paper: https://drownattack.com/drown-attack-paper.pdf