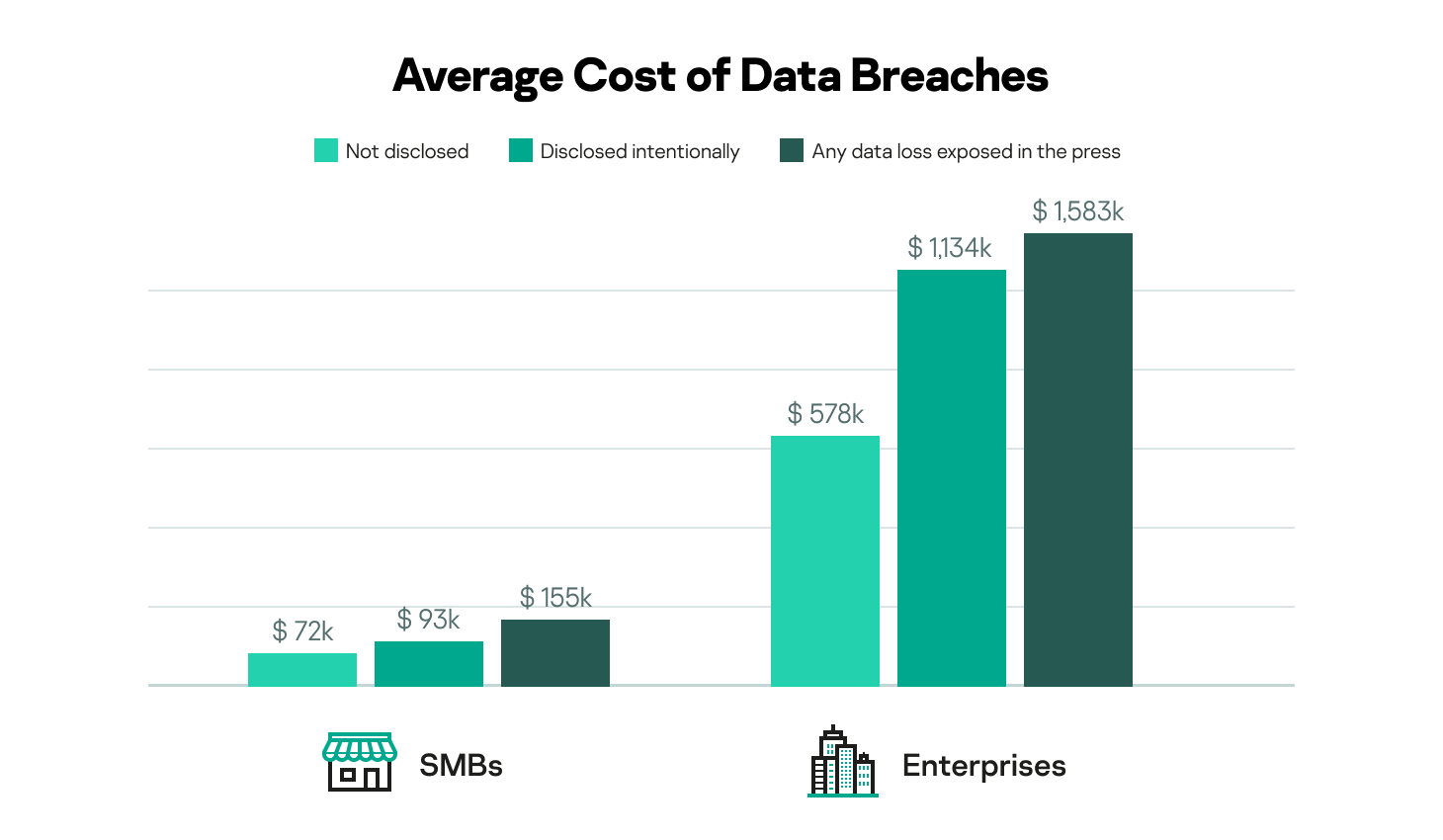

Il modo in cui viene divulgato un data breach e le perdite finanziarie totali subite da un’organizzazione sono strettamente legati. I risultati del nuovo report di Kaspersky dal titolo How businesses can minimize the cost of a data breach indicano che, nel caso di violazione dei dati, le PMI che scelgono di informare volontariamente i propri stakeholder e clienti subiscono una perdita economica del 40% in meno rispetto alle aziende le cui violazioni vengono comunicate direttamente dai media. La stessa tendenza è stata riscontrata anche nelle grandi imprese.

Non informare in modo tempestivo i clienti in merito ad un possibile data breach, comporta ripercussioni finanziare e danni reputazionali gravi. Tra i casi che hanno avuto grande risonanza ricordiamo, ad esempio, Yahoo! che è stato multato e giudicato negativamente per non aver informato gli investitori di aver subito una violazione dei dati e Uber che è stato multato per aver nascosto un incidente simile.

L’indagine di Kaspersky, che si basa su un sondaggio a livello globale fatto su 5.200 professionisti che operano in ambito IT e cybersecurity, evidenzia come le aziende che prendono in mano la situazione e comunicano proattivamente gli incidenti informatici solitamente riescono a limitare i danni. In media si stima che le perdite subite da una PMI che comunica apertamente un data breach ammontino a 93 mila dollari, mentre chi lascia che la notizia dell’incidente trapeli attraverso i media subisce in media un danno economico pari a 155 mila dollari. Lo stesso vale per le enterprise. Infatti, le grandi aziende che informano volontariamente i propri clienti riguardo una possibile fuga di dati subiscono il 28% in meno di danni economici rispetto a chi lascia ai media il compito, rispettivamente 1.134 milioni di dollari contro 1.538 milioni.

Dall’indagine è emerso, inoltre, che solo il 46% delle aziende ha rivelato un data breach in modo proattivo. Il 30% delle aziende che ha subito un furto di dati ha preferito non comunicarlo pubblicamente. Quasi un quarto (24%) delle aziende ha provato a nascondere l’incidente ma senza successo. Anche nei casi in cui le aziende riescono a non far trapelare l’incidente questo si rivela comunque un approccio non corretto. Queste aziende si sottopongono al rischio di subire perdite peggiori nel caso in cui l’incidente venga rivelato in un secondo momento. Inoltre, il sondaggio ha dimostrato che i rischi sono particolarmente elevati per quelle aziende che non riescono a individuare tempestivamente un attacco. Il 29% delle PMI che ha impiegato più di una settimana a identificare la violazione subita, si è ritrovato a leggere sui media la notizia dell’attacco. Questo dato è quasi il doppio rispetto alle aziende che hanno rilevato tempestivamente l’incidente (15%). Il trend è confermato anche per le grandi imprese, rispettivamente il 32% e il 19%.

“Una divulgazione proattiva da parte dell’azienda può aiutare a ribaltare la situazione a proprio favore, andando oltre al semplice impatto economico. Se i clienti ricevono le informazioni direttamente dall’azienda, sono più inclini a dare fiducia al brand. Inoltre, l’azienda potrebbe cogliere l’occasione per informare i propri clienti su ciò che possono fare per non subire perdite. Così facendo, le aziende avrebbero anche la possibilità di raccontare la vicenda dal proprio punto di vista, condividendo con i media informazioni corrette e affidabili, anziché lasciare a fonti esterne il compito di descrivere la situazione e rischiare che lo facciano in modo non corretto”, ha commentato Yana Shevchenko, Senior Product Marketing Manager di Kaspersky.

Per ridurre la possibilità di subire conseguenze disastrose in seguito ad una violazione dei dati, Kaspersky suggerisce alle aziende di mettere in atto queste misure preventive:

- Per il rilevamento avanzato delle minacce a livello di endpoint aziendale, l’indagine, la ricerca proattiva delle minacce e una risposta rapida, si consiglia di implementare soluzioni EDR, Endpoint Detection and Response

- Oltre alla protezione degli endpoint, le imprese dovrebbero implementare una soluzione di sicurezza di livello aziendale in grado di rilevare le minacce avanzate sulla rete e che sia anche dotata di threat intelligence

- Per rispondere in modo tempestivo ad un attacco informatico, è opportuno avere una prima linea di difesa composta da un Incident Response Team (IRT) interno all’azienda e delegare la gestione di problemi più complessi a professionisti esterni.

- Introdurre un programma di formazione per i dipendenti con l’obiettivo di educarli a riconoscere un incidente informatico e informarli su quali comportamenti adottare, come ad esempio contattare immediatamente il dipartimento di sicurezza informatica dell’azienda.

- Prendere in considerazione la possibilità di organizzare una formazione specifica per tutte le parti coinvolte nella gestione delle conseguenze di una violazione dei dati, compresi gli specialisti della comunicazione e il responsabile della sicurezza IT.

Per informazioni sulle soluzioni Kaspersky: dircom@argonavis.it