I dispositivi USB, noti per diffondere malware tra computer non connessi, sono stati sfruttati dagli autori di cyberattacchi come efficace veicolo di distribuzione di malware di cryptomining. Secondo un recente report di Kaspersky Lab sulle minacce legate a USB e supporti rimovibili, anche se la gamma e il numero di attacchi di questo tipo resta relativamente basso, la quantità di vittime sta aumentando di anno in anno.

Nonostante i dispositivi USB vengano utilizzati da circa vent’anni e si siano guadagnati la reputazione di non essere device sicuri, rimangono comunque strumenti professionali molto diffusi e gadget apprezzati nelle fiere. Tutto ciò ha permesso a questi dispositivi di essere un obiettivo dei cybercriminali che hanno potuto utilizzarli per diffondere una serie di minacce. Come rilevato dalla Kaspersky Security Network (KSN), la top 10 delle minacce che sfruttano i supporti rimovibili è stata guidata, almeno fino al 2015, dal malware LNK di Windows. La lista include, inoltre, l’exploit “Stuxnet vulnerability” del 2010 che comincia ad essere “vecchio”, CVE-2018-2568 e sempre più cryptominer.

Secondo i dati del KSN, un cryptominer noto dal 2014 e rilevato nelle drive-root è il Trojan.Win32.Miner.ays/Trojan.Win64.Miner. Il trojan agisce scaricando l’applicazione di mining sul PC, la installa e, senza farsi rilevare, avvia il software di mining scaricando gli elementi che gli consentono di inviare qualsiasi risultato ad un server esterno controllato dall’autore delle minacce. I dati di Kaspersky Lab mostrano che alcune delle infezioni rilevate nel 2018 risalgono ad anni precedenti e sono state quindi probabilmente la causa di un significativo impatto negativo sulla potenza di calcolo del dispositivo della vittima.

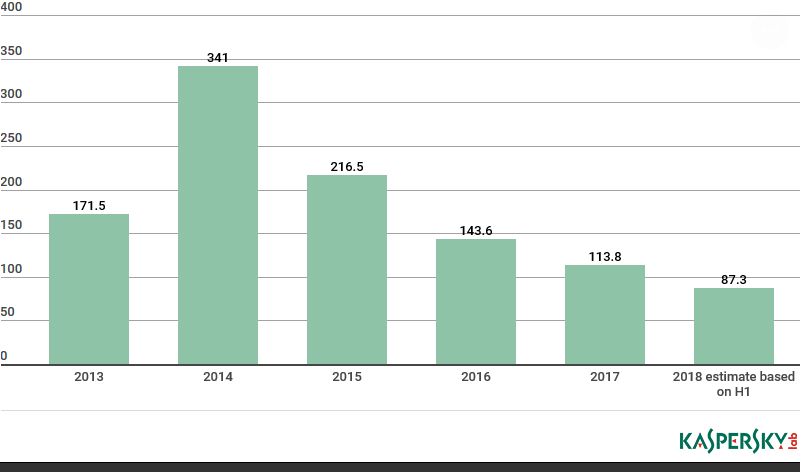

Stanno, inoltre, crescendo di circa un sesto, anno dopo anno, le rilevazioni della versione a 64 bit del miner, con un aumento del 18,42% tra il 2016 e il 2017 e se ne prevede un aumento del 16,42% tra il 2017 e il 2018. Questi risultati suggeriscono come la propagazione tramite supporti rimovibili funzioni bene per questa minaccia.

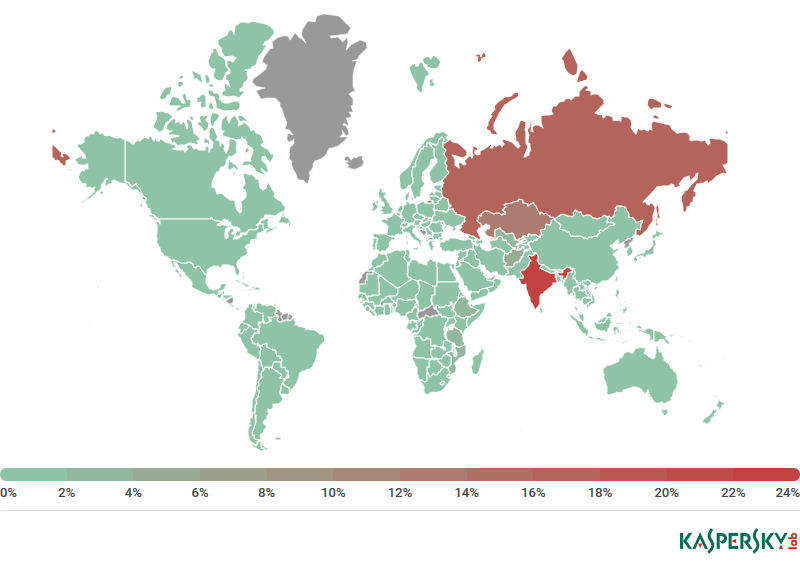

I mercati emergenti, dove i dispositivi USB sono più utilizzati anche in azienda, sono i più vulnerabili alle infezioni maligne diffuse dai supporti rimovibili. I Paesi più colpiti sono Asia, Africa e Sud America, ma sono stati rilevati casi isolati anche in Paesi dell’Europa e del Nord America.

Nel 2018 alcuni dispositivi USB sono stati utilizzati anche per diffondere Dark Tequila, un complesso malware bancario scoperto il 21 agosto 2018, attivo in Messico dal 2013, che ha colpito utenti e aziende. Inoltre, secondo i dati del KSN, l’8% delle minacce rivolte ai sistemi di controllo industriale, nella prima metà del 2018, sono state diffuse tramite supporti rimovibili.

“I dispositivi USB, rispetto al passato, possono essere meno efficaci nella diffusione dell’infezione a causa della crescente consapevolezza della loro debolezza a livello di sicurezza e della diminuzione del loro utilizzo in ambito aziendale, ma la nostra ricerca mostra che rimangono comunque un rischio significativo che gli utenti non dovrebbero sottovalutare. Questi dispositivi sono certamente utili ai cybercriminali, che infatti continuano a sfruttarli, anche perché alcune infezioni non vengono rilevate addirittura per anni. Fortunatamente ci sono alcuni accorgimenti molto semplici che gli utenti e le aziende possono adottare per preservare la sicurezza” ha dichiarato Morten Lehn, General Manager Italy di Kaspersky Lab.

I dispositivi USB offrono molti vantaggi: sono compatti e maneggevoli e una grande risorsa per una azienda, ma i dispositivi in sé, i dati memorizzati su di essi e i computer a cui vengono collegati sono tutti potenzialmente vulnerabili alle cyberminacce se non protetti.

Kaspersky Lab consiglia di seguire alcuni accorgimenti per utilizzare i dispositivi USB e altri supporti rimovibili in modo sicuro:

- Fare attenzione ai dispositivi che si connettono al proprio computer – qual è la loro origine?

- Investire in dispositivi USB crittografati di marche affidabili, in questo modo i propri dati sono al sicuro anche se si perde il dispositivo

- Assicurarsi che tutti i dati memorizzati sulle USB siano crittografati

- Avere installata una soluzione di sicurezza in grado di verificare che sui supporti rimovibili non ci siano malware installati prima di collegarli alla rete; può infatti accadere che anche i dispositivi delle marche affidabili possano essere compromessi attraverso la loro supply chain.

Ulteriori consigli per le imprese:

- Regolamentare l’uso dei dispositivi USB in azienda: definire quali dispositivi USB possono essere utilizzati, da chi e per cosa

- Istruire i dipendenti sulle modalità sicure per utilizzare le USB, in particolare quando utilizzano un dispositivo sia su un computer di casa che su uno dell’ufficio

- Non lasciare USB in giro e in vista

Le soluzioni di sicurezza di Kaspersky Lab, come Kaspersky Endpoint Security for Windows, garantiscono sicurezza e crittografia per tutti i supporti rimovibili, inclusi i dispositivi USB.

Il report completo sulle minacce USB è disponibile su Securelist.

Fonte

Kaspersky – Securelist