I dispositivi rimovibili sono considerati da sempre una fonte di rischio di infezione da parte del malware.

Esiste anche un’altra situazione che si vorrebbe evitare, ovvero che l’utente possa eseguire delle applicazioni, magari in edizione portable e quindi in grado di aggirare una policy che vieta l’installazione di nuovo software, trasportate tramite chiavette USB.

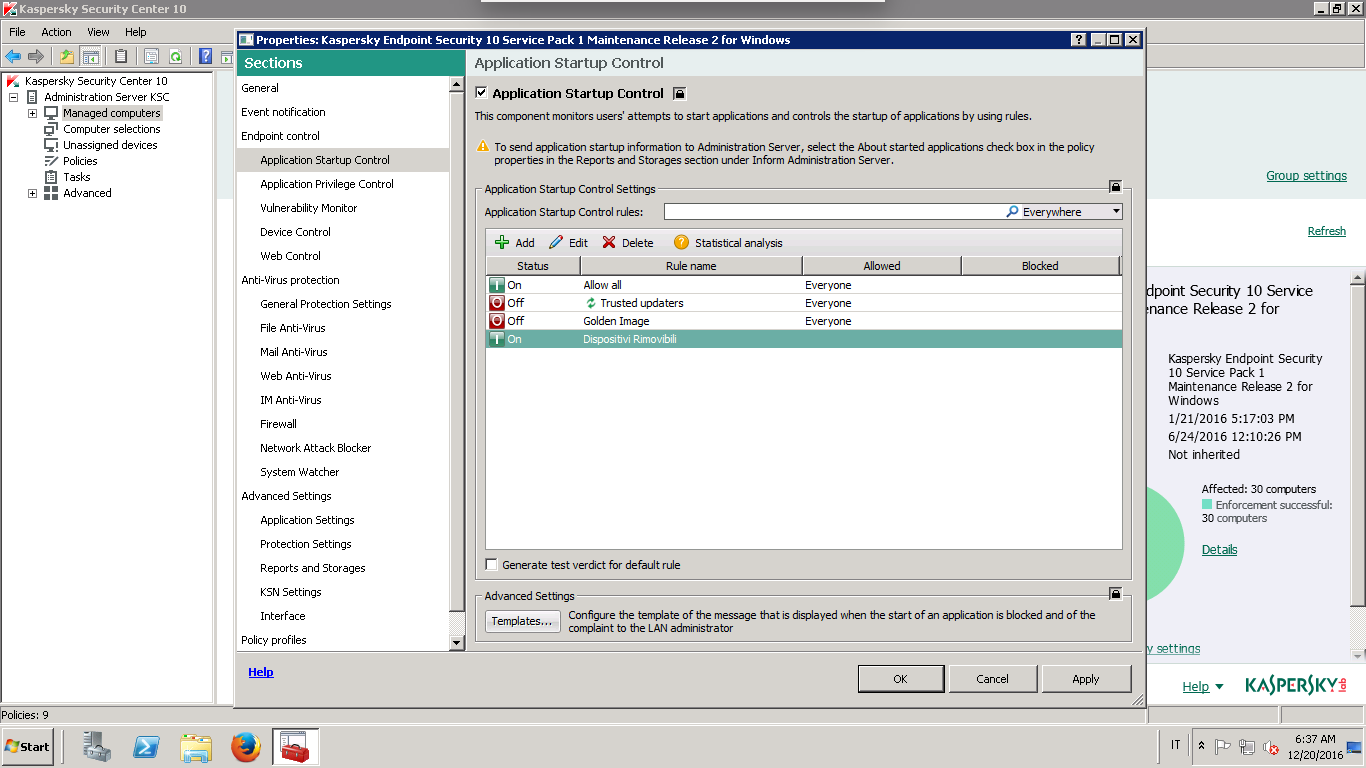

Kaspersky ci mette a disposizione tramite il modulo Application Startup Control lo strumento per bloccare l’esecuzione di file .exe da dispositivi rimovibili.

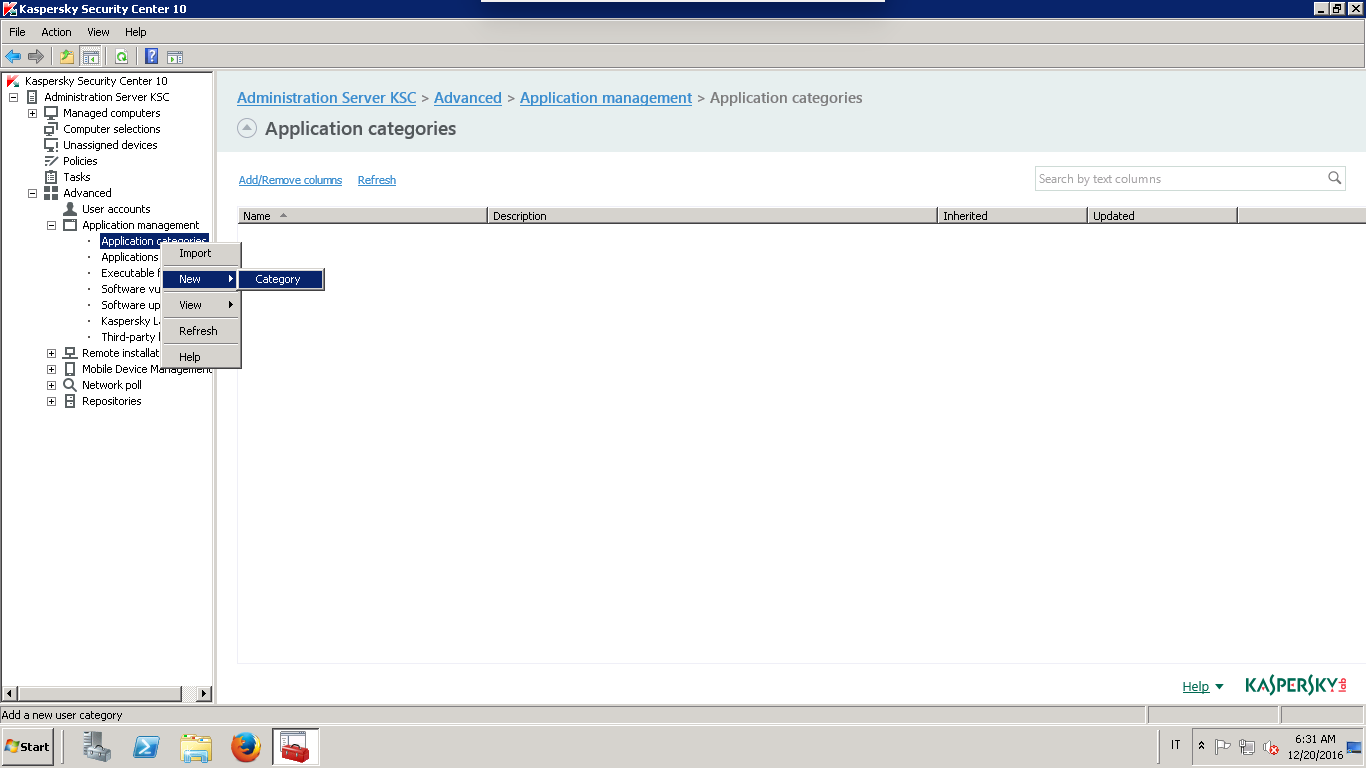

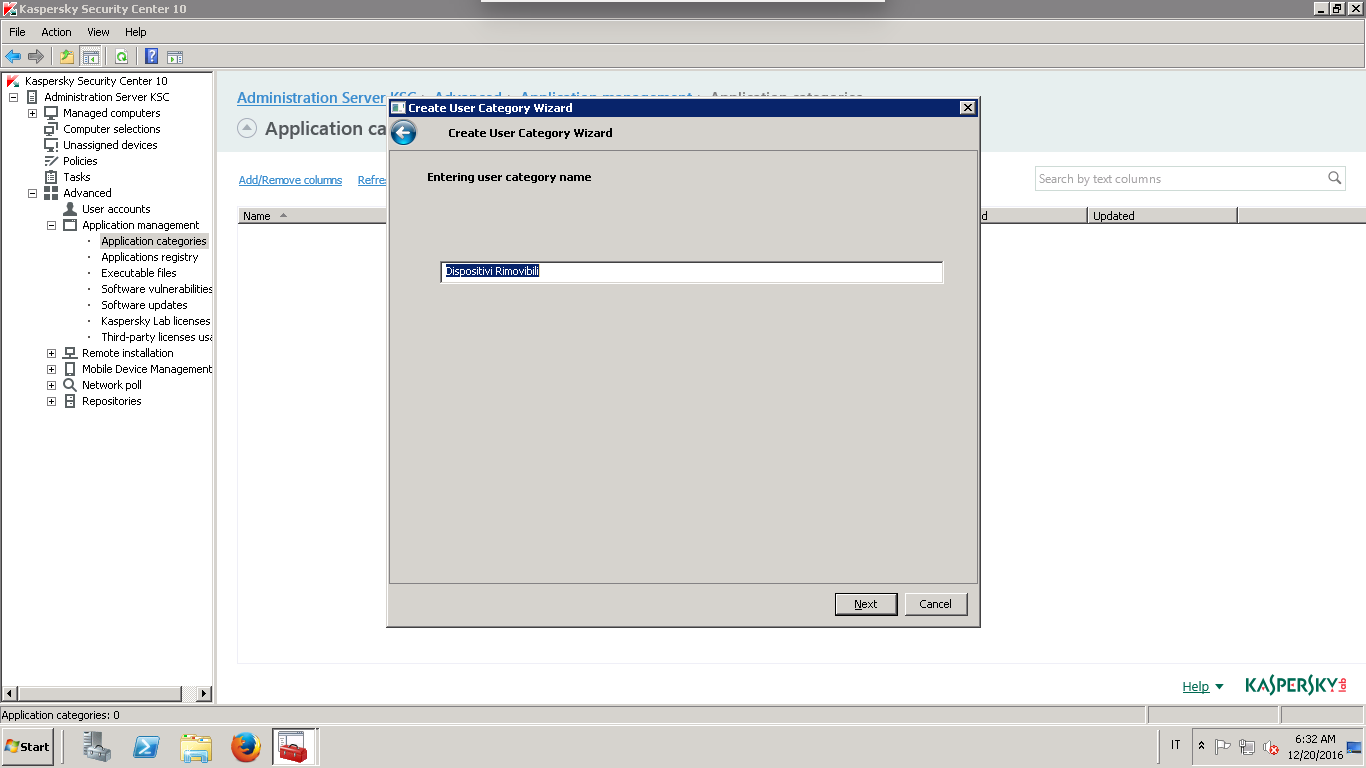

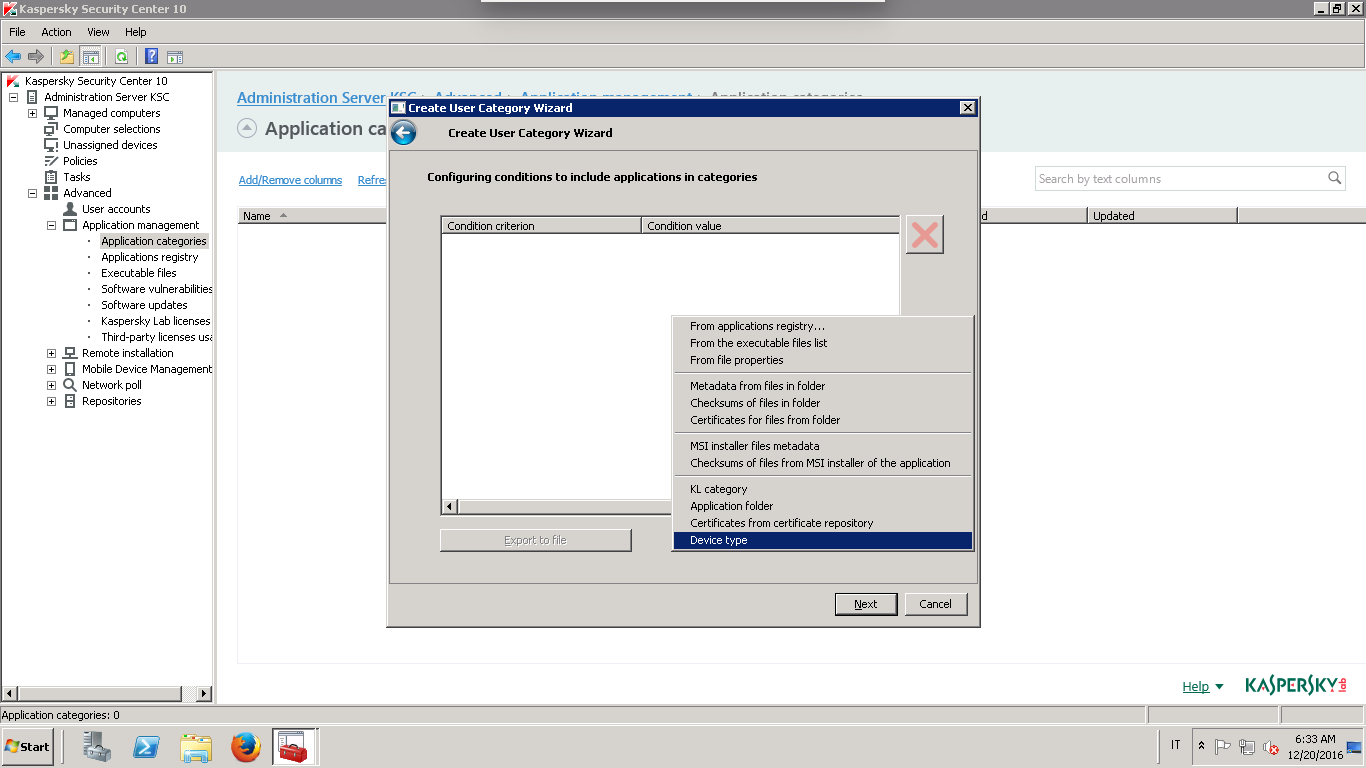

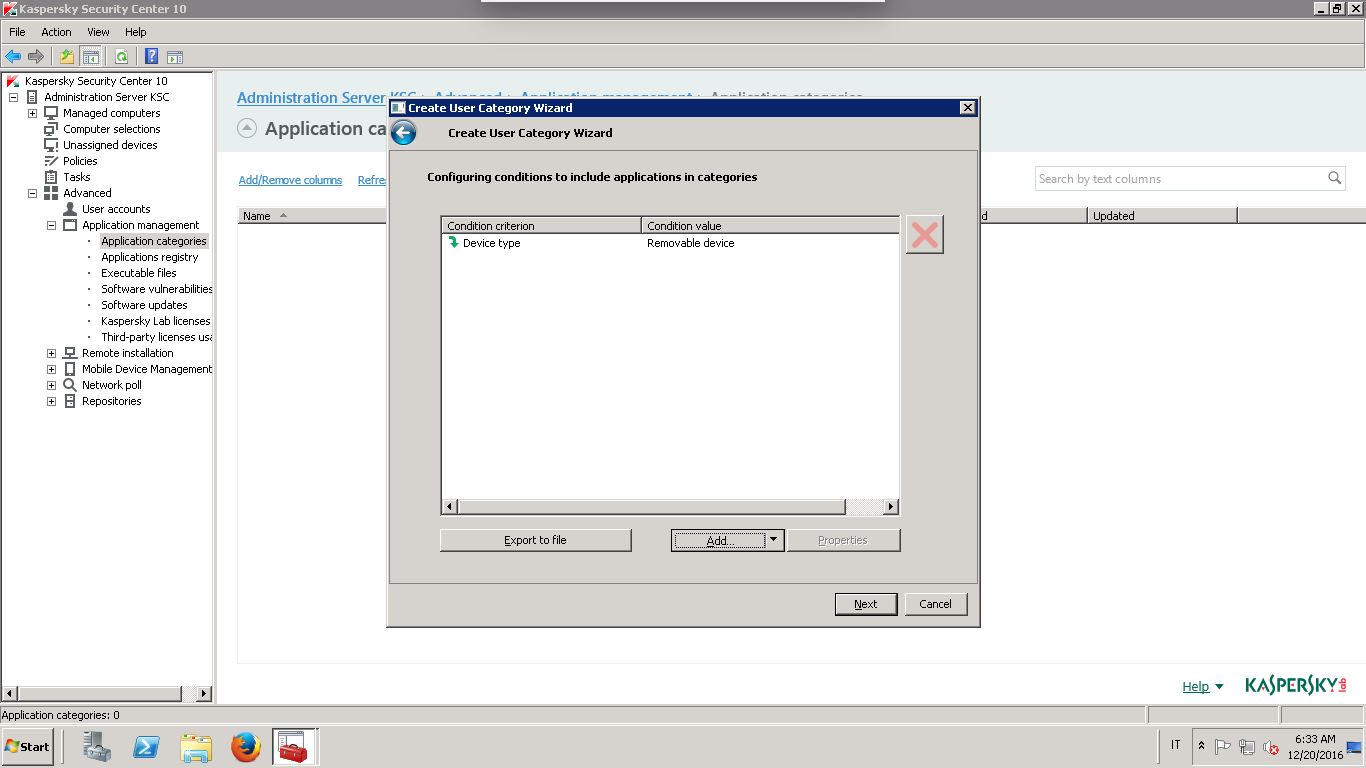

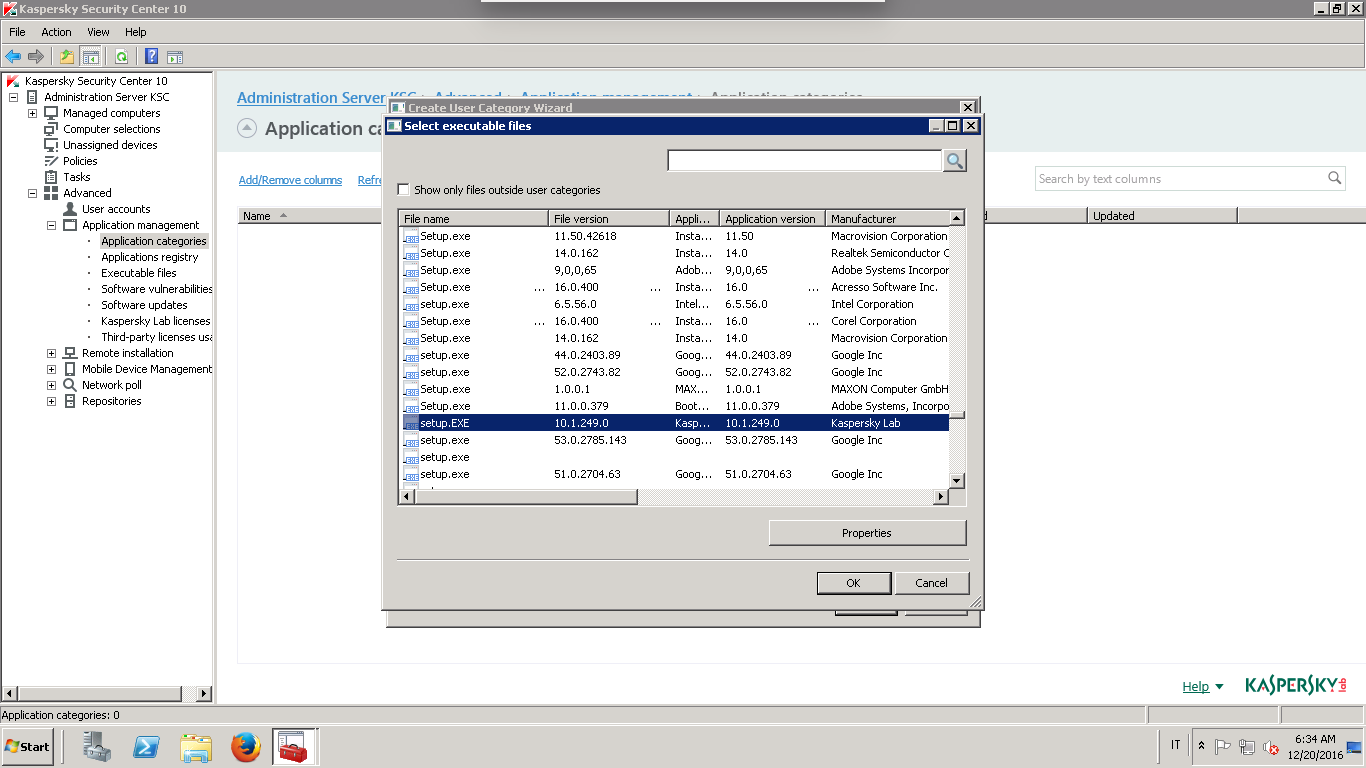

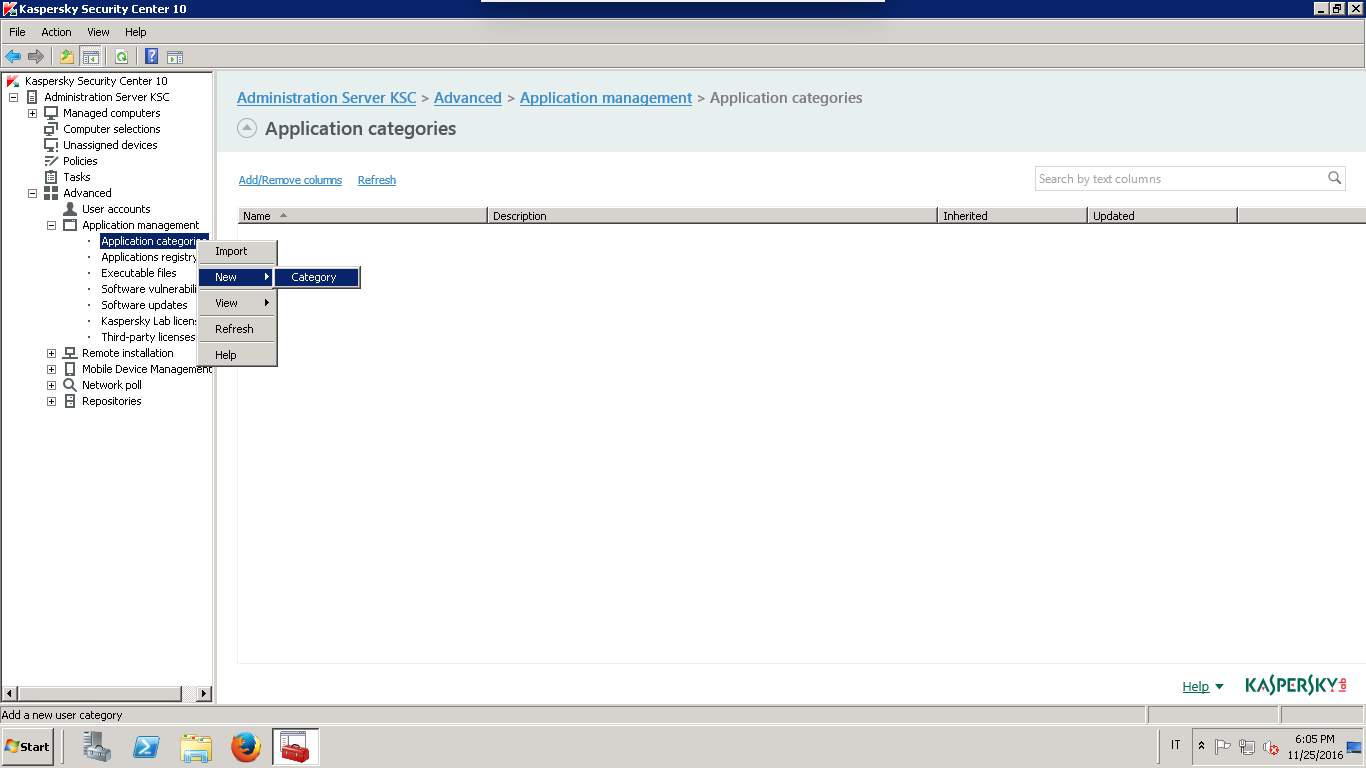

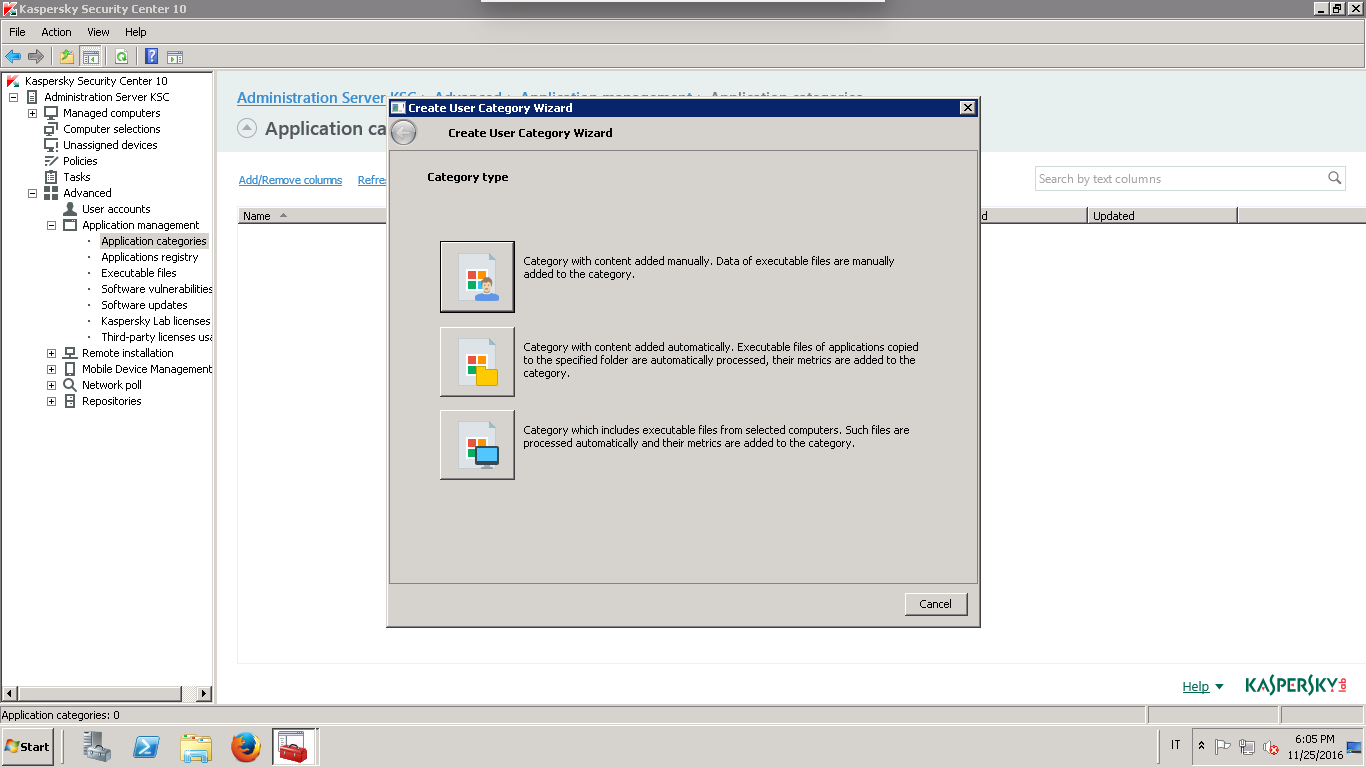

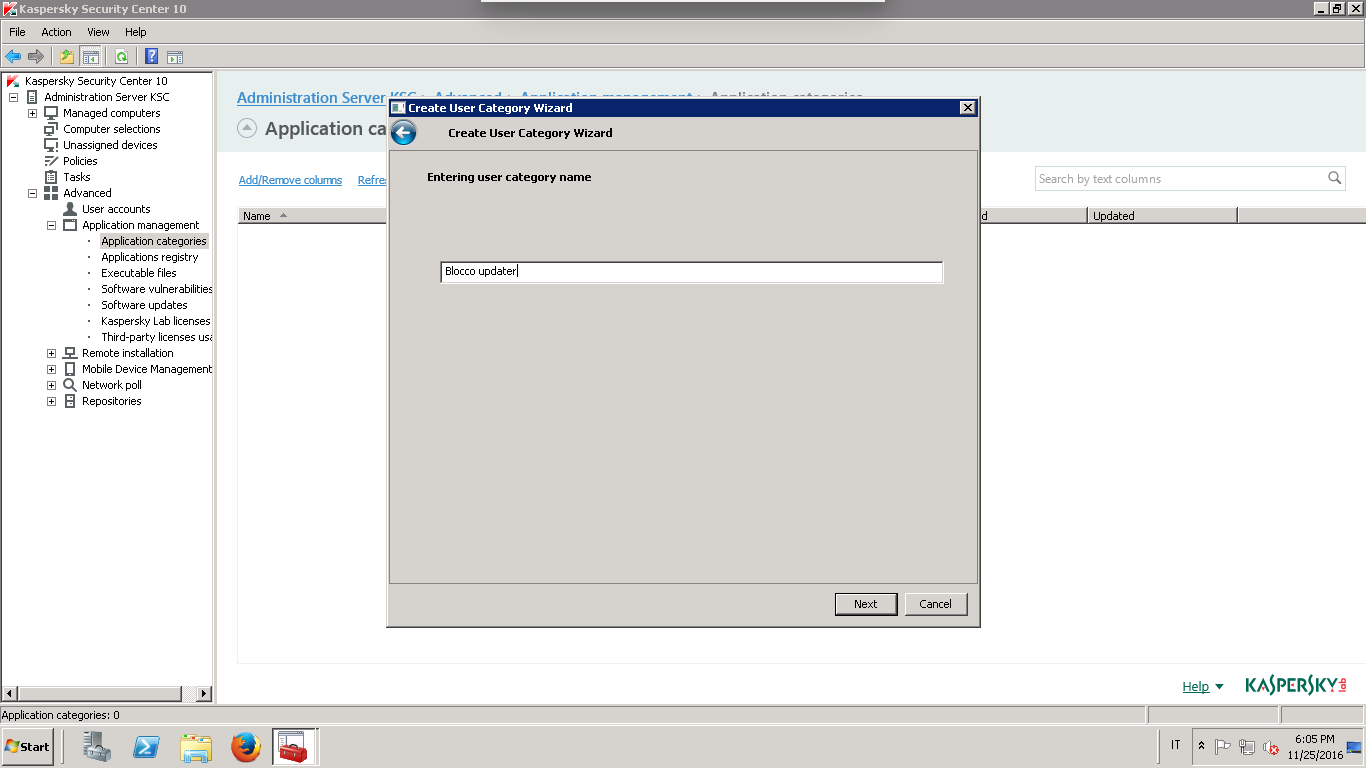

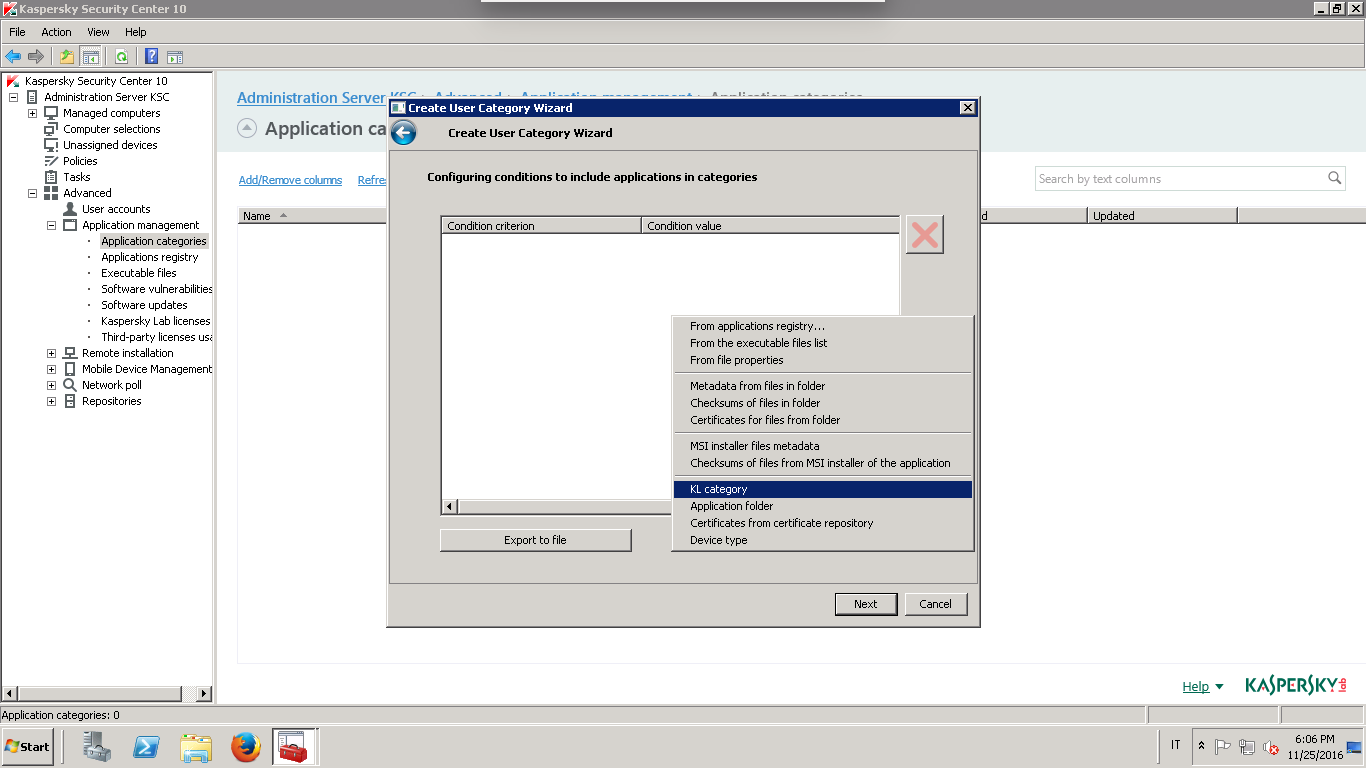

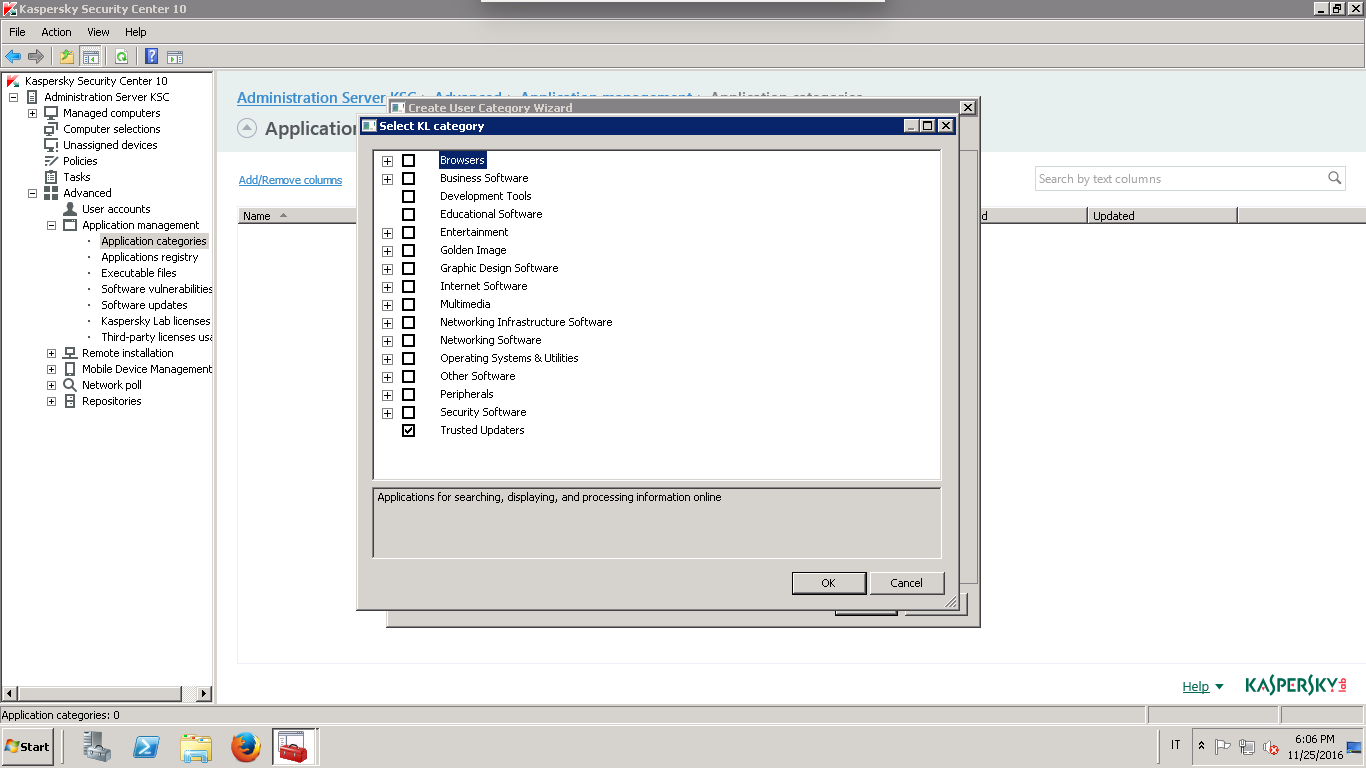

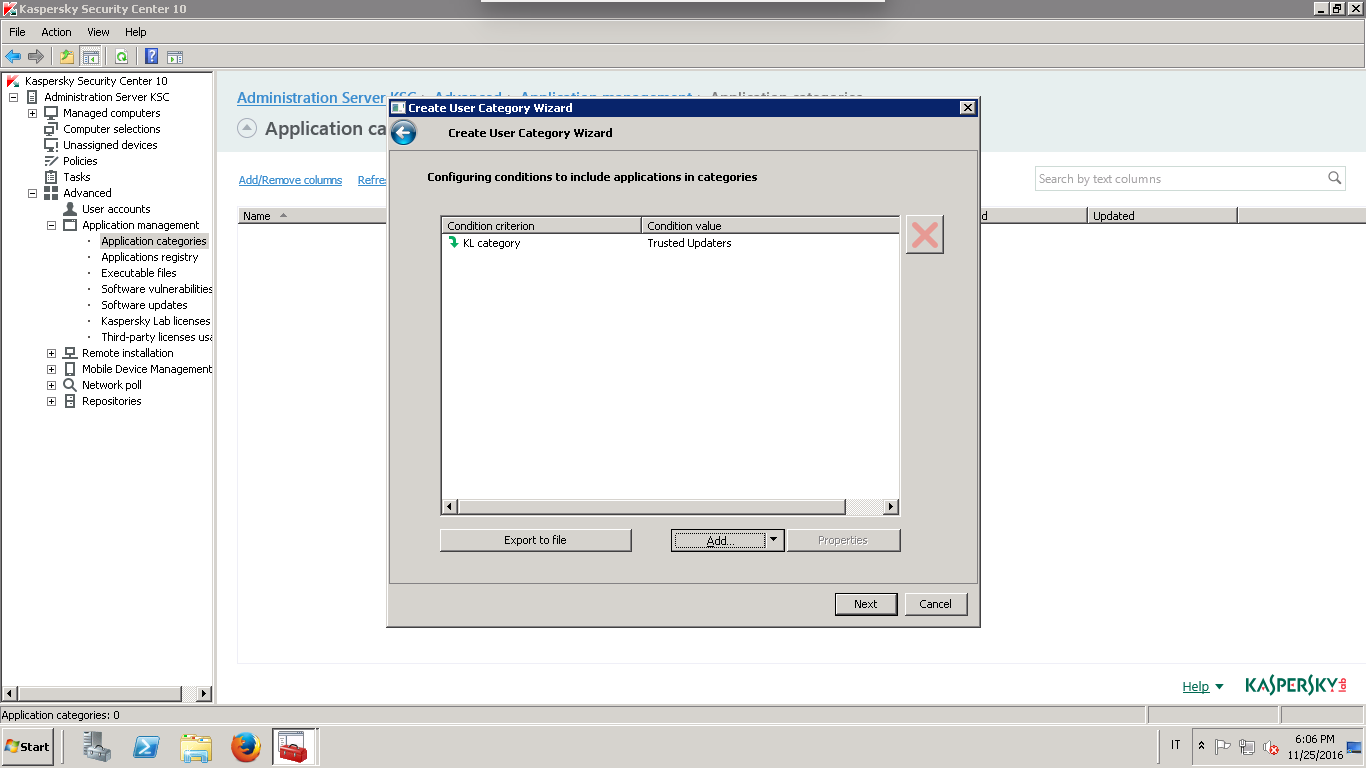

Come primo passo dobbiamo creare una nuova Application Category

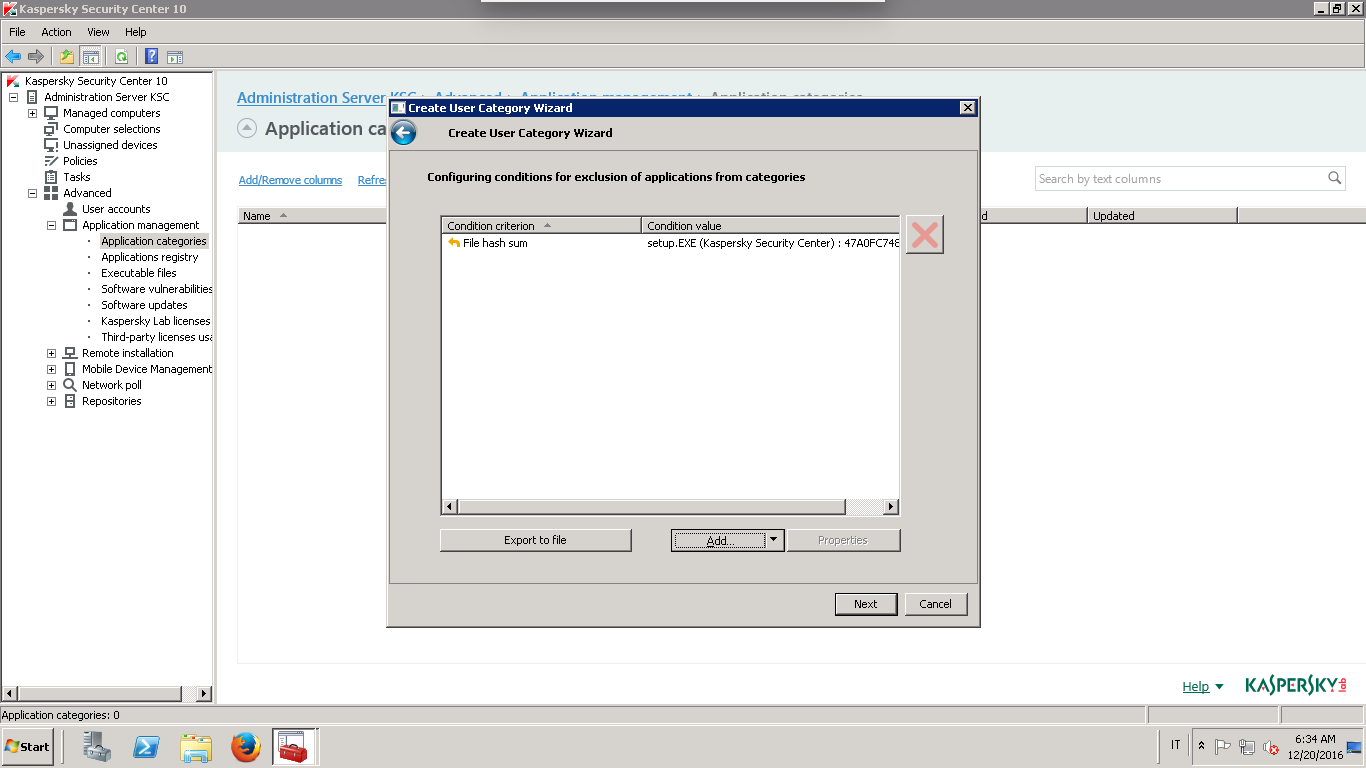

Volendo potremmo creare una esclusione per alcune applicazioni, in questo esempio andiamo ad inserire il file .exe di setup di Kaspersky Endpoint Security 10.

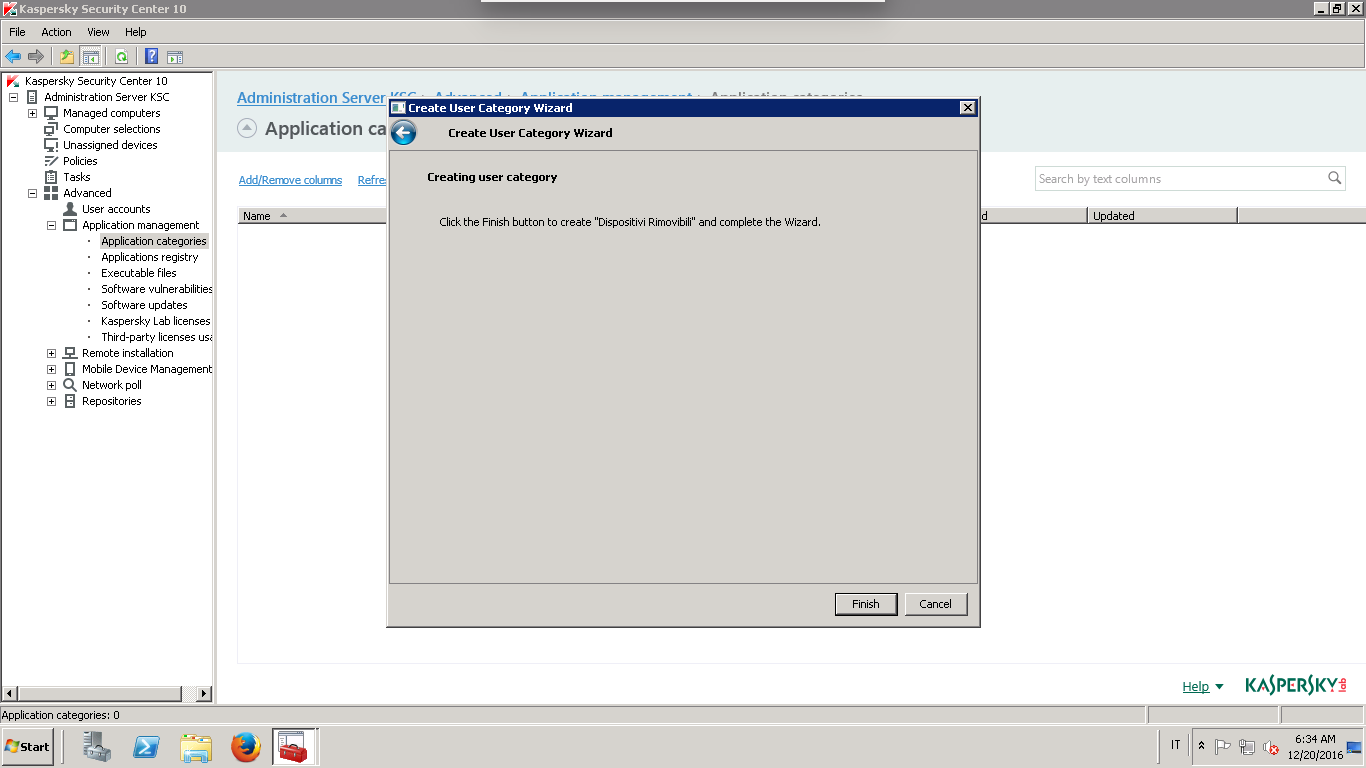

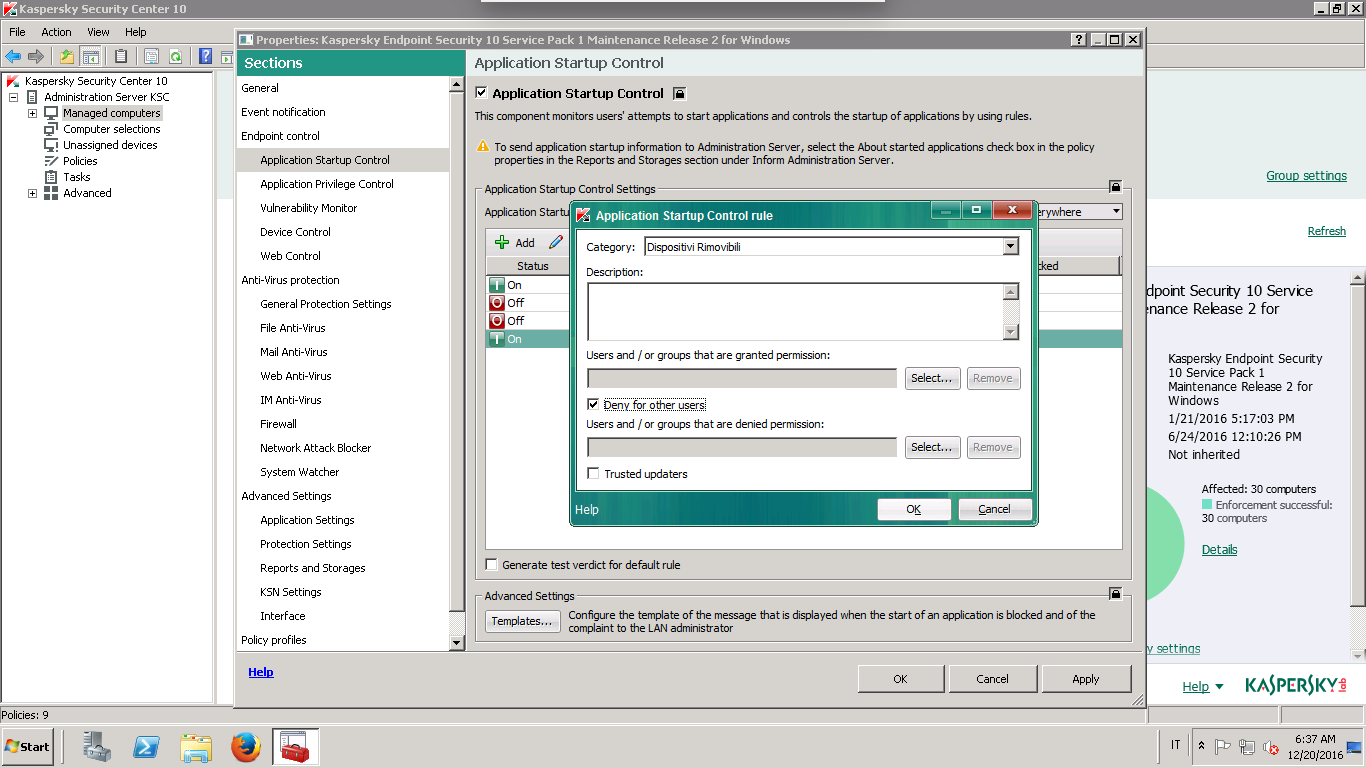

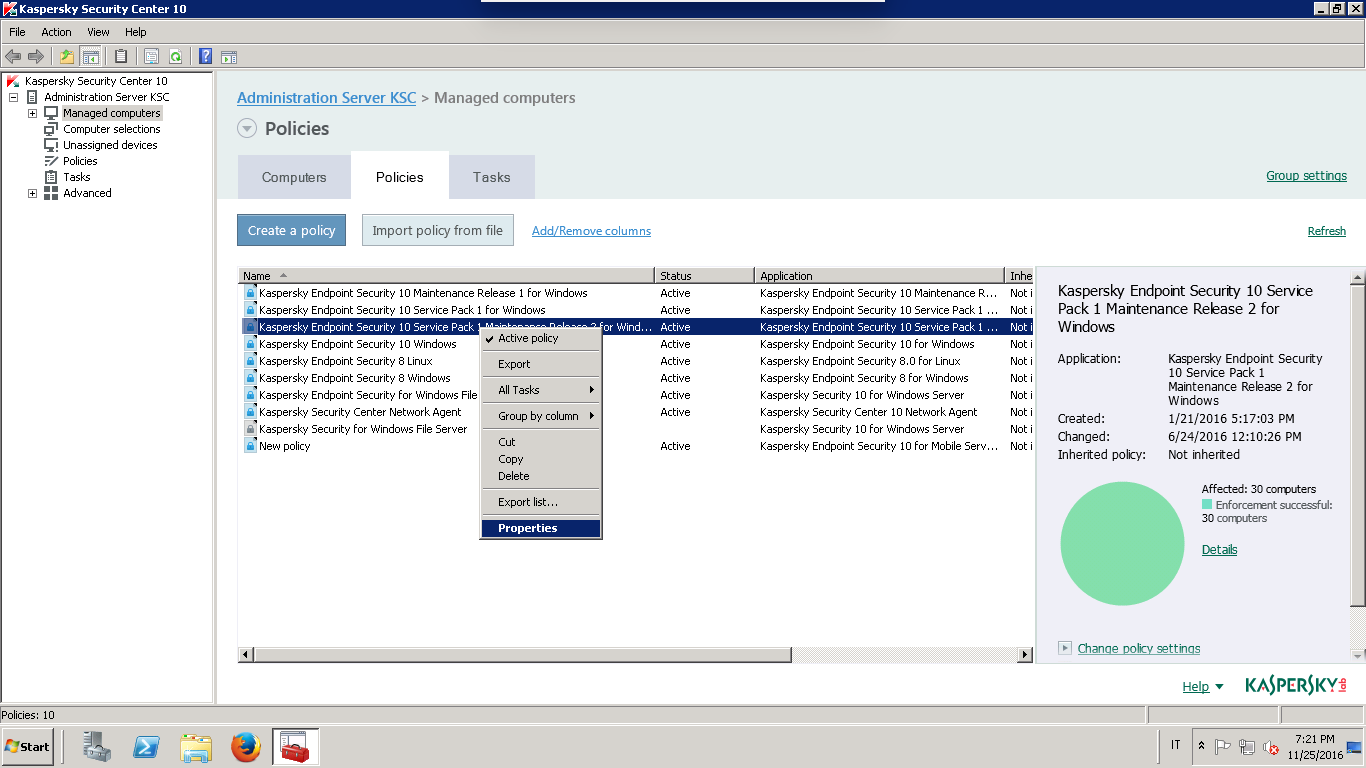

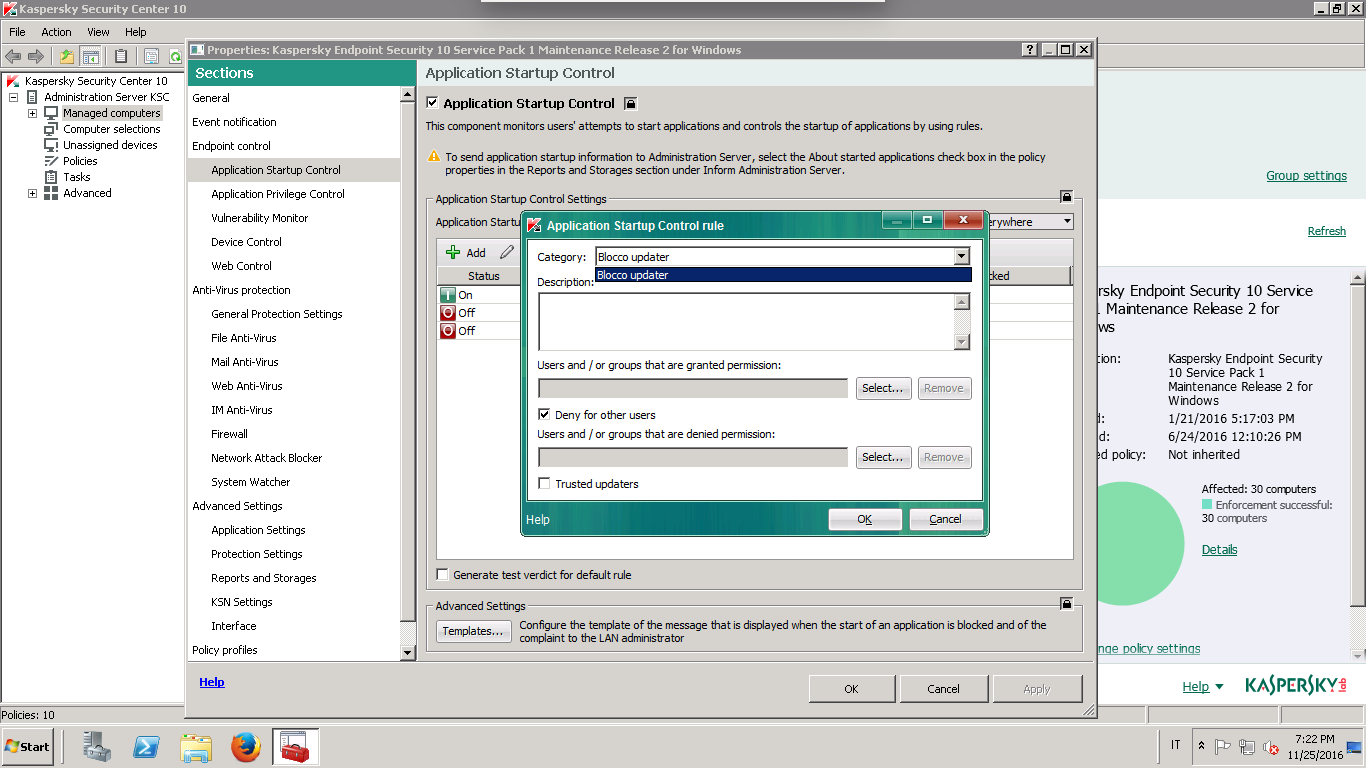

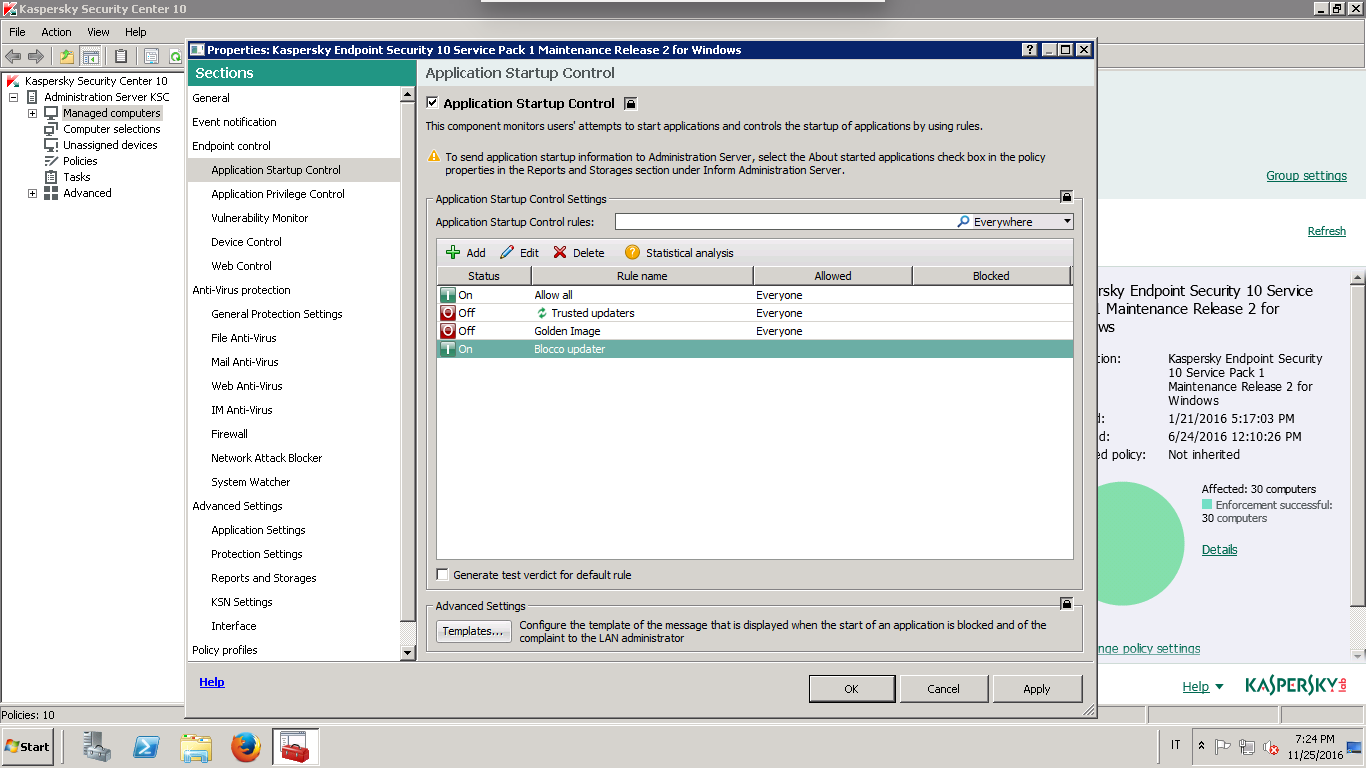

Conclusa la creazione della categoria di software, possiamo creare una nuova regola su Application Startup Control.

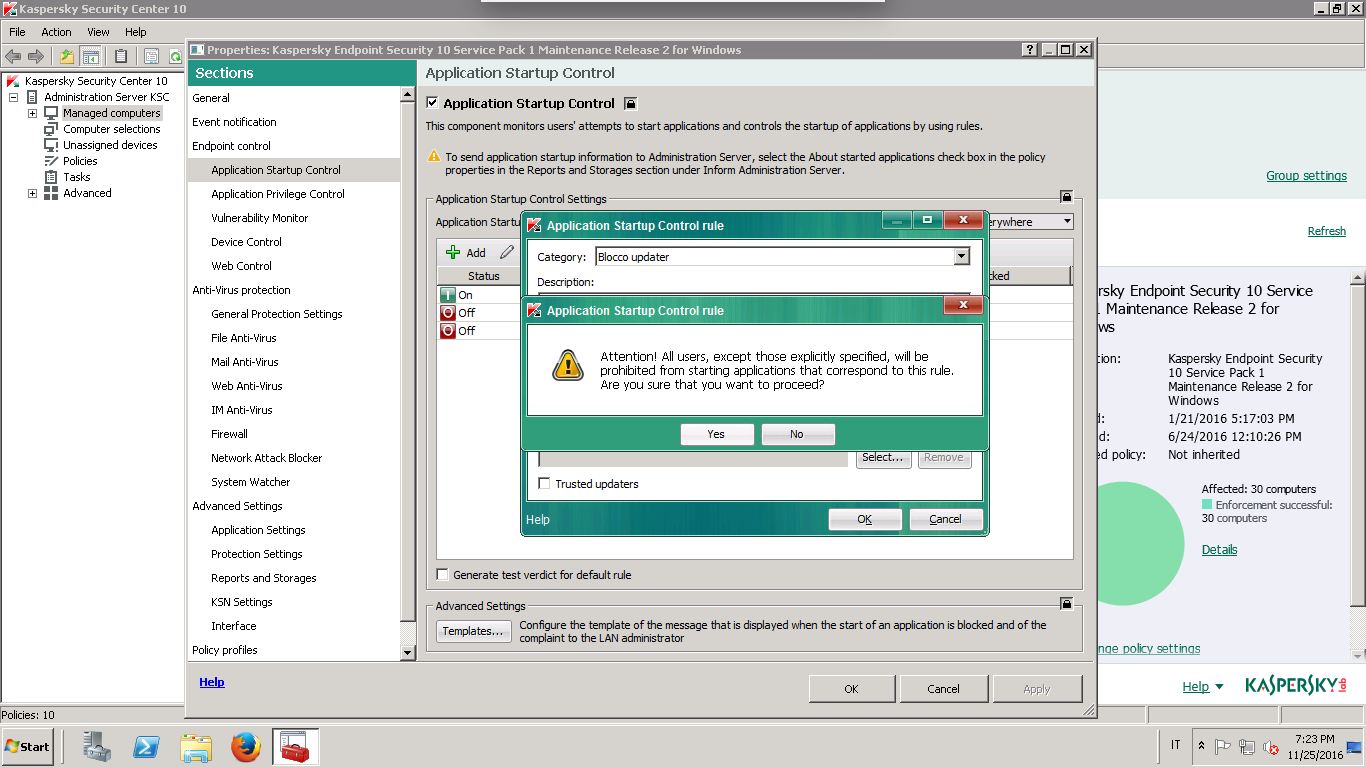

Selezionato in Category, la nostra categoria appena creata, mettiamo in flag solo sulla voce: “Deny for other users”. In questa maniera, non avendo selezionato nessun utente a cui è permesso, la conseguenza sarà quella di impedire a tutti l’utilizzo di eseguibili dal dispositivo rimovibile.

![]() Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

l’obiettivo dell’attaccante è mettere in difficoltà l’infrastruttura che eroga il servizio riempiendola di chiamate contemporanee, quando queste richieste superano la soglia massima tollerata dall’infrastruttura il risultato è bloccare quasi totalmente l’attività del sito. Si tratta di un fenomeno simile a quello che si verifica nelle strade durante l’ora di punta, quando tutti hanno delle esigenze legittime ed usufruiscono del servizio causandone il blocco.

l’obiettivo dell’attaccante è mettere in difficoltà l’infrastruttura che eroga il servizio riempiendola di chiamate contemporanee, quando queste richieste superano la soglia massima tollerata dall’infrastruttura il risultato è bloccare quasi totalmente l’attività del sito. Si tratta di un fenomeno simile a quello che si verifica nelle strade durante l’ora di punta, quando tutti hanno delle esigenze legittime ed usufruiscono del servizio causandone il blocco.