Sanzione del Garante privacy di 30.000 euro ad una Asl napoletana per non aver protetto adeguatamente da attacchi hacker i dati personali e i dati sanitari di 842.000 tra assistiti e dipendenti.

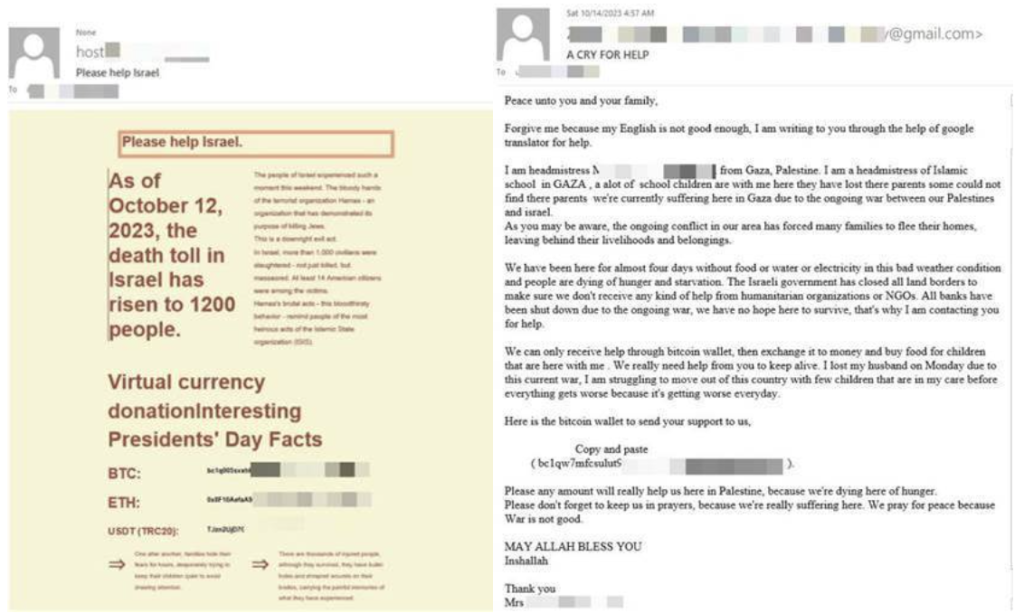

La struttura sanitaria aveva subito un attacco ransomware che attraverso un virus aveva limitato l’accesso al data base della struttura sanitaria e richiesto un riscatto per ripristinare il funzionamento dei sistemi.

Come previsto dalla normativa in materia protezione di dati personali, l’Asl aveva provveduto a comunicare il data breach al Garante che ha immediatamente aperto un’istruttoria sull’accaduto per verificare le misure tecniche e organizzative adottate dalla Asl sia prima che dopo l’attacco subito.

Diverse le importanti criticità rilevate dal Garante a seguito dell’attività ispettiva, come la mancata adozione di misure adeguate a rilevare tempestivamente la violazione dei dati personali e a garantire la sicurezza delle reti, anche in violazione del principio della protezione dei dati fin dalla progettazione (privacy by design). L’accesso alla rete tramite vpn avveniva infatti mediante una procedura di autenticazione basata solo sull’utilizzo di username e password. Inoltre, la carenza di segmentazione delle reti aveva causato la propagazione del virus all’intera infrastruttura informatica.

Nel sanzionare l’illecito il Garante ha tenuto conto del fatto che il data breach ha riguardato dati idonei a rilevare informazioni sulla salute di un numero molto rilevante di interessati, ma anche dell’atteggiamento non intenzionale e collaborativo della Asl. Dopo l’accaduto, l’azienda ha adottato una serie di misure volte non solo ad attenuare il danno subito dagli interessati, ma anche a ridurre la replicabilità dell’evento stesso, tra le quali l’attivazione di una procedura di accesso alla rete tramite vpn con doppio fattore di autenticazione.