Diverse minacce informatiche possono influenzare la stabilità delle infrastrutture di  Internet. Il corretto funzionamento dipende dalle scelte fatte sulle attrezzature da parte dei fornitori di servizi di telecomunicazioni.

Internet. Il corretto funzionamento dipende dalle scelte fatte sulle attrezzature da parte dei fornitori di servizi di telecomunicazioni.

Tra le minacce informatiche rivolte alle apparecchiature per le telecomunicazioni, sono particolarmente significative due tipologie di minacce:

- Le minacce associate con azioni involontarie:

- azioni svolte dai dipendenti a seguito di un guasto dell’apparecchiatura totale o parziale

- installazione non autorizzata e l’utilizzo di programmi non sicuri

- Le minacce associate con azioni intenzionali:

- attacchi remoti su hardware con l’obiettivo di cambiare la sua configurazione o modificare il suo software integrato (Firmware).

- attacchi che sfruttano backdoor built-in o vulnerabilità note di software e hardware al fine di intercettare traffico o prendere il controllo di apparecchiature o di un sistema.

Alcune minacce possono essere mitigate attraverso lo sviluppo di software per la sicurezza, specifiche, tuttavia i produttori di apparati si trovano ad affrontare un difficile dilemma.

Da un lato, la apparecchiature che producono deve fornire funzionalità estese; dall’altro, il firmware dovrebbe essere sufficientemente compatto per rendere possibile la verifica che non presenti vulnerabilità e backdoor sfruttabili.

Va inoltre tenuto presente che la protezione contro le apparecchiature di telecomunicazione informatica minacce è ulteriormente complicata da una serie di fattori, tra cui:

- la necessità di attrezzature per funzionare in modo autonomo, senza aggiornamenti di manutenzione o software per lunghi periodi di tempo

- utilizzo di hardware specializzato

- utilizzo di software proprietario incorporato

- collegamento diretto permanente ad Internet

- impossibilità di installare una protezione aggiuntiva progettata per sistemi generici

L’unico modo per proteggere questi apparati è quello di sviluppare una suite software integrata di cyber-sicurezza già inclusa nel sistema operativo.

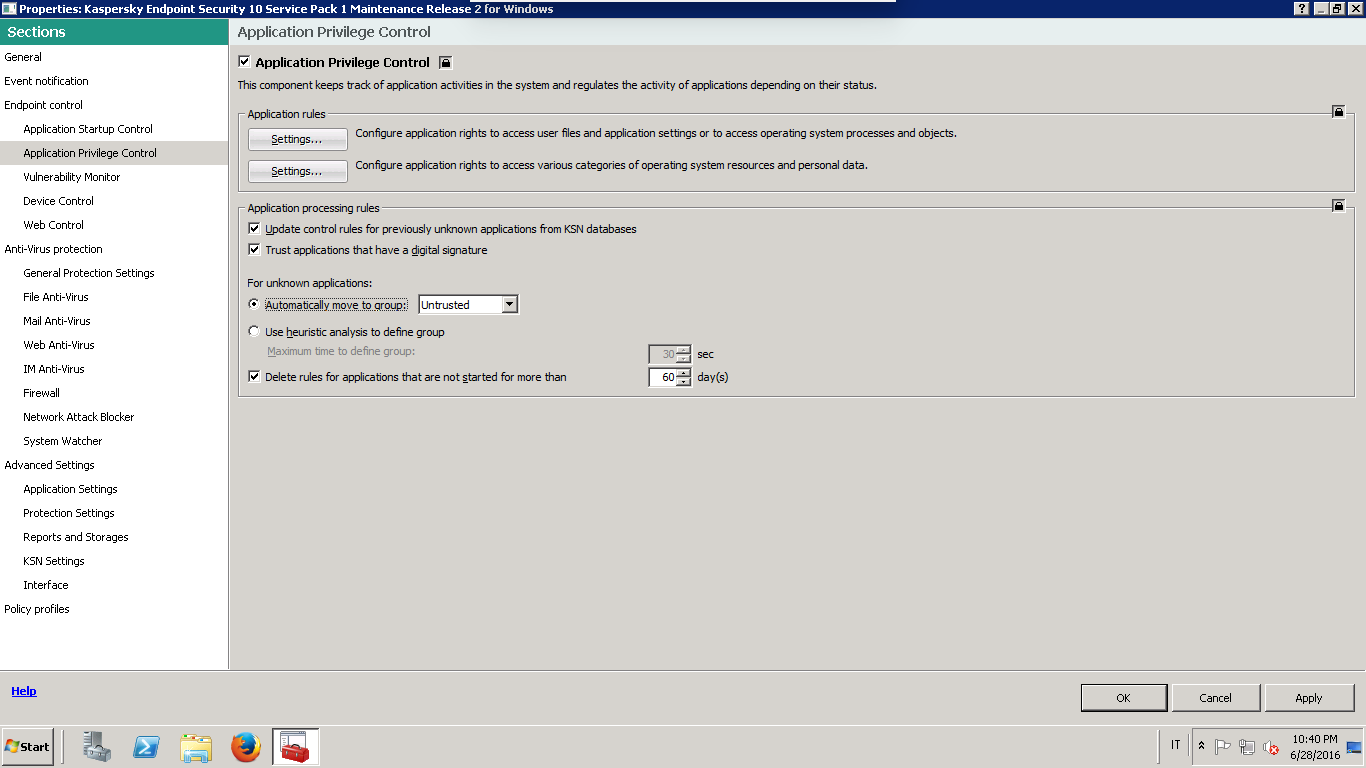

Per affrontare la questione della sicurezza informatica per le apparecchiature di telecomunicazione, riducendo al minimo il tempo necessario per sviluppare le caratteristiche di sicurezza è stato realizzato KasperskyOS, un sistema operativo sicuro basato su un’architettura progettata per garantire che il software venga eseguito in modo sicuro, anche quando le applicazioni non sono completamente sicure per la presenza vulnerabilità. Inoltre, KasperskyOS fornisce protezione in caso di errori software casuali e sulle azioni errate da parte degli utenti.

KasperskyOS, gira su hardware: Intel x86, x64, ARMv7 (i.MX6) destinato al mercato degli apparati di telecomunicazione ed in particolare ai Router.

regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995).

regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995). stessi.

stessi.