Cosa c’è da sapere sulla V11?

La buona notizia a proposito della V11 è che la maggior parte degli utenti non necessiterà di un nuovo file di licenza. Questo file era richiesto nelle precedenti release più importanti, tuttavia il nuovo formato di file di licenza introdotto con la V10 non lo richiede più. E’ possibile quindi installare o eseguire l’upgrade alla V11 con il file di licenza esistente. E se si sta effettuando l’upgrade alla V11 dalle versioni precedenti, il programma di configurazione proporrà di scaricare automaticamente il file di licenza.

La VUL è ricca di funzionalità

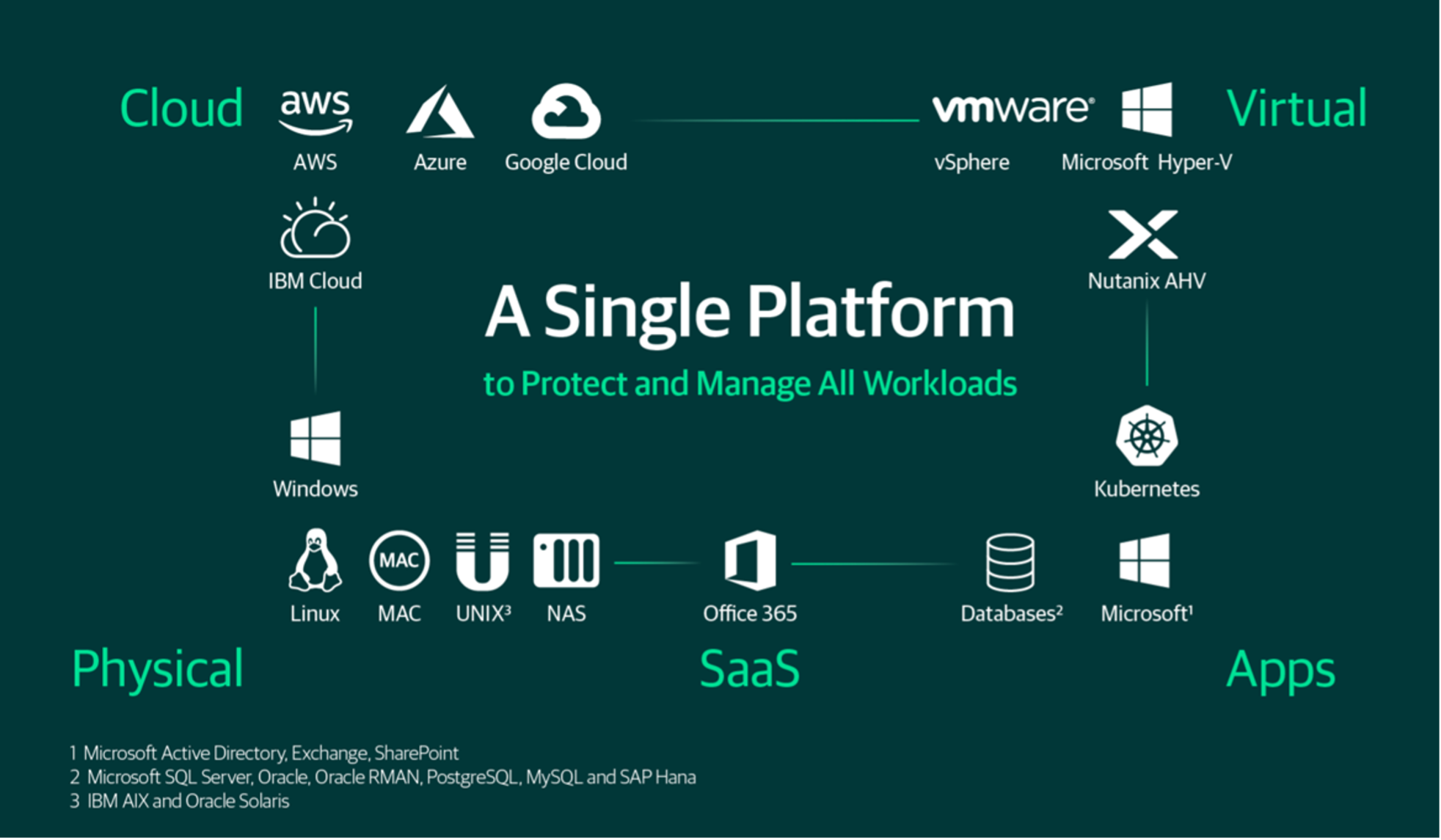

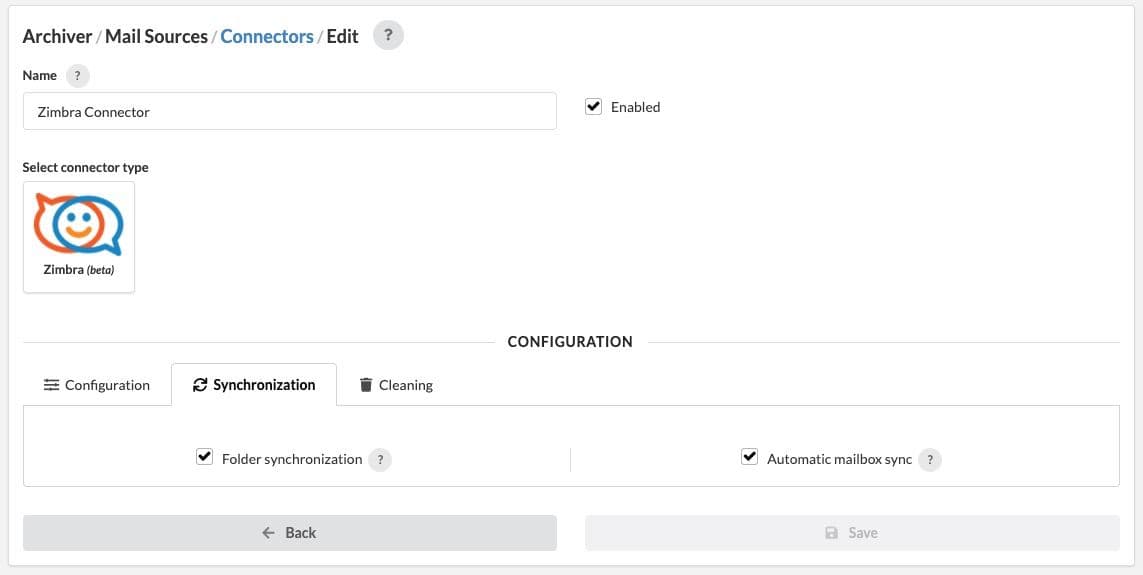

La VUL (Veeam Universal License) continua a ricevere tutte le funzionalità disponibili di Veeam Backup & Replication e Veeam Availability Suite, con un’opzione di licenza trasportabile per l’utilizzo on-premises, nel cloud pubblico e negli ambienti ibridi e multi-cloud. Ciò include la protezione per tutti i seguenti carichi di lavoro:

- Tutti gli hypervisor supportati : VMware vSphere, Microsoft Hyper-V e Nutanix AHV

- Tutti i sistemi operativi supportati: Microsoft Windows, Linux, Mac, Oracle Solaris e IBM AIX

- Carichi di lavoro nativi nel cloud: AWS e Microsoft Azure

- Applicazioni enterprise: SAP HANA e Oracle (incluso AIX)

- Protezione delle condivisioni di file NAS e dei dati non strutturati

Ci sono inoltre alcune nuove funzionalità della V11 che richiedono la VUL oppure l’edizione Enterprise Plus di una licenza basata su socket:

- Continuous Data Protection per le VM VMware vSphere

- Archiviazione su Amazon S3 Glacier e Azure Blob Storage Archive Tier.

Protezione di AWS e Azure nativa in cloud

Le nuove funzionalità contenute nella licenza VUL includono la possibilità di gestire backup e ripristino dei carichi di lavoro nativi nel cloud che risiedono su AWS, con Veeam Backup for AWS v3, e ora su Microsoft Azure, con il nuovo Veeam Backup for Microsoft Azure v2. Queste integrazioni supportano la protezione delle istanze AWS EC2, RDS e molto altro, una funzione disponibile nella V10 da luglio, mentre le funzionalità più recenti includono l’integrazione per Microsoft Azure v2. Ora è possibile proteggere i carichi AWS e Azure nativi nel cloud anche con la licenza VUL.

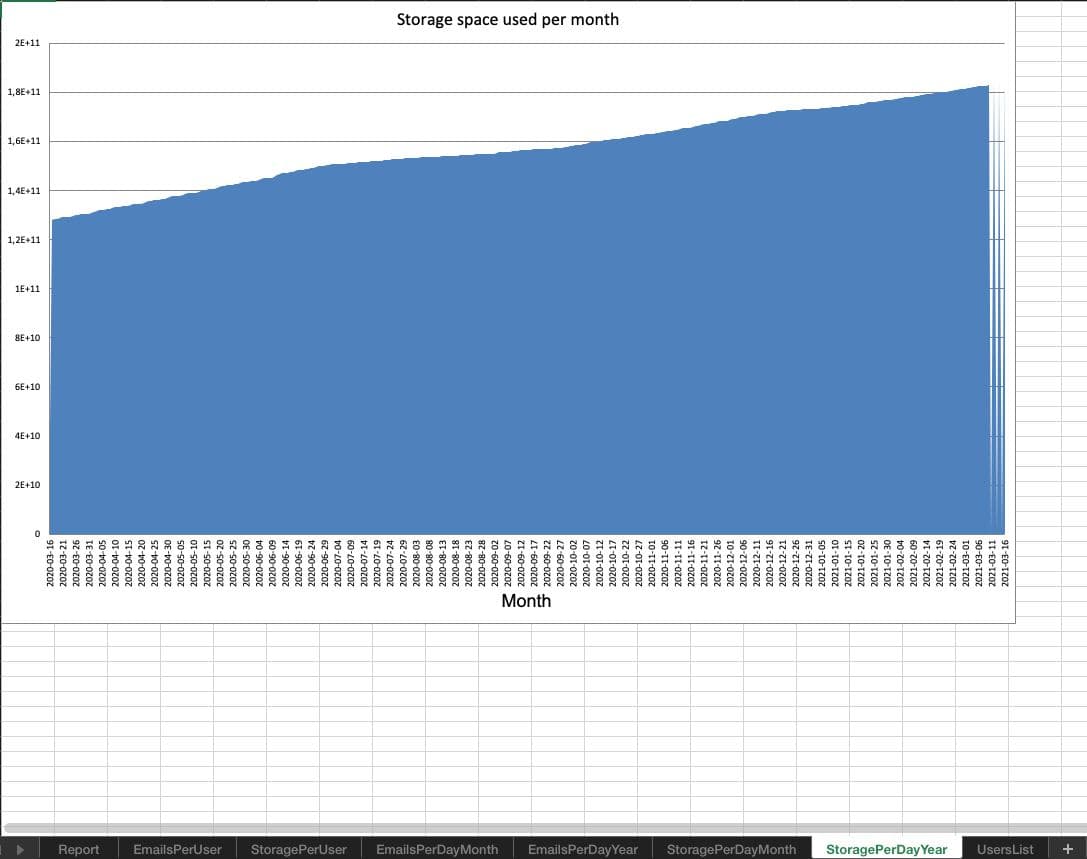

Doppio NAS

Dopo avere eseguito l’upgrade alla V11, ciascuna licenza VUL inizierà immediatamente a proteggere 500 GB di dati NAS non strutturati, anziché 250 GB, ovvero il doppio dei dati con lo stesso numero di licenze. L’offerta di Veeam Backup & Replication V10, per la quale erano stati resi gratuiti i primi 250 GB da proteggere in ciascuna condivisione, è ancora valida, ma ora viene ampliata a 500 GB, consentendo di eseguire il backup dei file più importanti in un formato diverso, senza alcun costo aggiuntivo, dai server già protetti con i backup a livello immagine.

Veeam CDP senza alcun costo aggiuntivo

Per la strategia di disaster recovery non bisogna scegliere tra backup e CDP. Veeam offre entrambi nel prodotto. Grazie alle opzioni per proxy fisico o virtuale, all’affidabile replica asincrona e all’assenza di limiti di distanza fisica, il CPD di Veeam rappresenta un’ottima soluzione per la strategia di DR dei carichi di lavoro Tier 1.

Orchestrazione del DR

Parlando di DR, le funzionalità CDP di Veeam Backup & Replication sono estese a Veeam ONE per il monitoraggio, così come a Veeam Disaster Recovery Orchestrator per l’automazione della strategia di test e ripristino del sito. Cos’è Veeam DR Orchestrator? Per sfruttare i vantaggi offerti dal CDP ai fini del DR, è stato rinominato Veeam Availability Orchestrator, che ora, nella release v4, si chiama Veeam Disaster Recovery Orchestrator. Rimangono in essere tutte le stesse caratteristiche e funzionalità, cambia solo il nome. Nella release v4 di questo prodotto, è stata introdotta la possibilità di orchestrare anche le repliche CDP, dando vita a un insieme completo di funzionalità di DR: protezione, monitoraggio e orchestrazione. Il DR Orchestrator v4 è offerto in licenza con il DR Pack, acquistabile in pacchetti da 10 e corrispondente al numero di licenze VUL presenti nell’ambiente.

VUL: non è solo in abbonamento

La licenza VUL può essere acquistata sotto forma di abbonamento oppure di licenza perpetua. La licenza VUL perpetua offre le stesse caratteristiche, funzionalità e portabilità, ad un prezzo competitivo in un modello CapEx perpetuo, con la struttura di supporto e manutenzione continua annuale.

Per ulteriori informazioni: dircom@argonavis.it