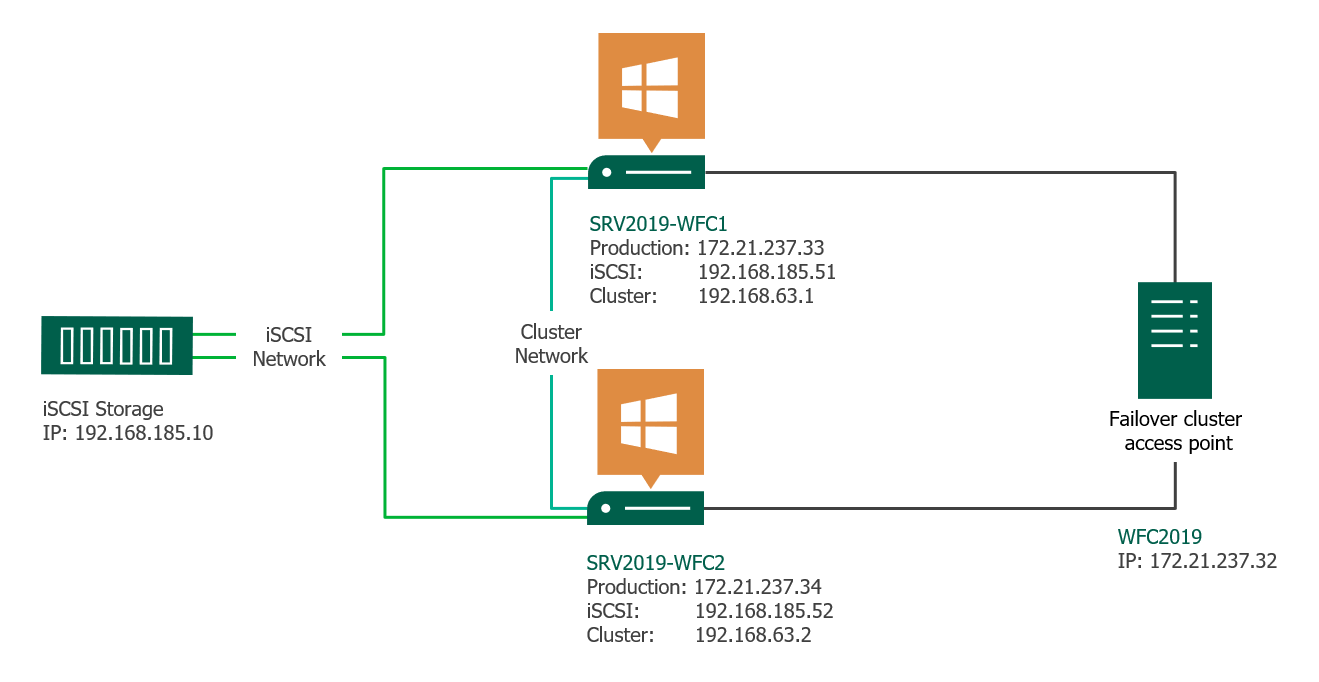

Questo articolo offre una breve panoramica su come creare un Cluster di failover di Microsoft Windows (WFC) con Windows Server 2019 o 2016. Il risultato sarà un cluster a due nodi con un disco condiviso e una risorsa di calcolo del cluster (oggetto computer in Active Directory).

Preparazione

Indipendentemente dall’uso di macchine fisiche o virtuali, assicurati che la tua tecnologia sia adatta ai cluster Windows. Prima di iniziare, accertati di soddisfare i seguenti prerequisiti:

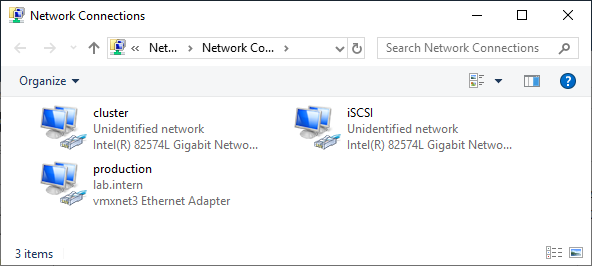

Due macchine Windows 2019 con gli ultimi aggiornamenti installati. Le macchine hanno almeno due interfacce di rete: una per il traffico di produzione, una per il traffico del cluster. Nel mio esempio, sono presenti tre interfacce di rete (una aggiuntiva per il traffico iSCSI). Preferisco gli indirizzi IP statici, ma è possibile usare anche il DHCP.

Unisci entrambi i server al dominio Microsoft Active Directory e assicurati che rilevino il dispositivo di storage condiviso disponibile nella gestione disco. Non portare ancora online il disco.

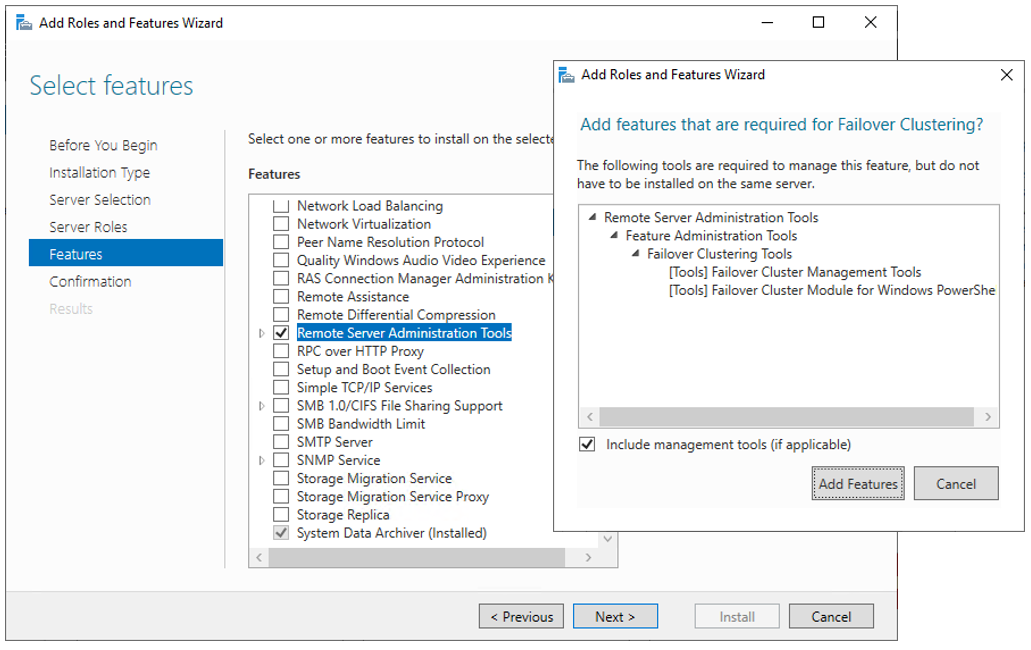

Il passaggio successivo prima di poter davvero iniziare è aggiungere la funzionalità Clustering di failover (Server Manager > Aggiungi ruoli e funzionalità).

Riavvia il server, se necessario. In alternativa, puoi anche utilizzare il seguente comando di PowerShell:

Install-WindowsFeature -Name Failover-Clustering –IncludeManagementToolsDopo la corretta installazione, Gestione cluster di failover viene visualizzato nel menu Start in Strumenti di amministrazione Windows.

Dopo aver installato la funzionalità Failover-Clustering, puoi portare online il disco condiviso e formattarlo su uno dei server. Non modificare nulla sul secondo server. Sul secondo server, il disco rimane offline.

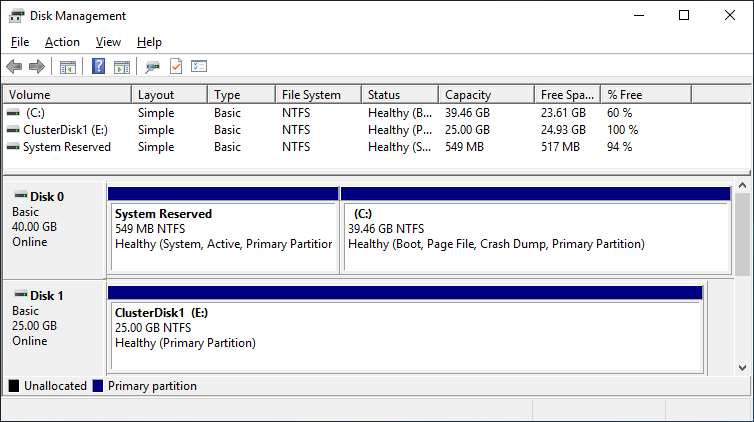

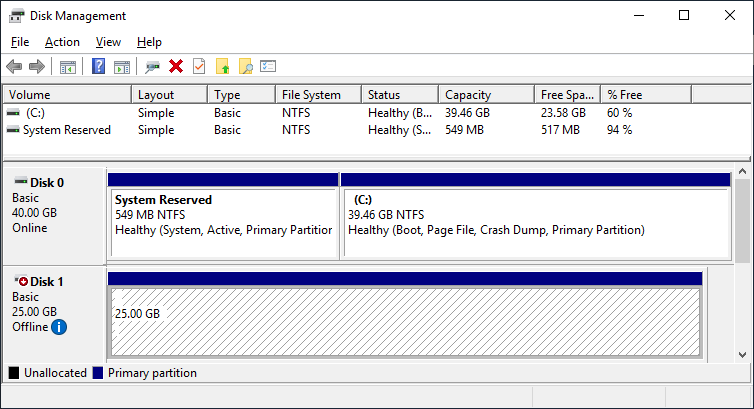

Dopo un aggiornamento della gestione disco, viene visualizzato qualcosa di simile a questo:

Server 1 Gestione disco (stato del disco online)

Server 2 Gestione disco (stato del disco offline)

Controllo della disponibilità del cluster di failover

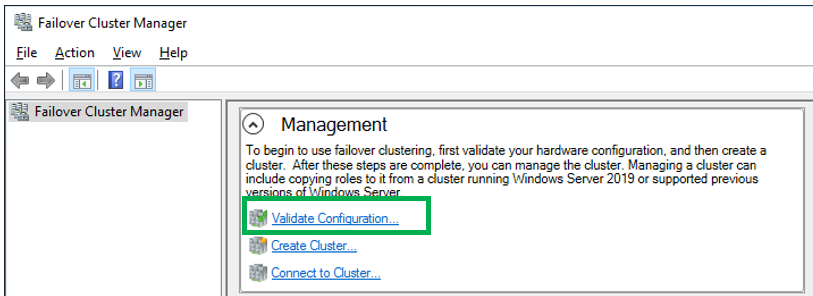

Prima di creare il cluster, dobbiamo assicurarci che tutto sia impostato correttamente. Avvia Gestione cluster di failover dal menu start e scorri verso il basso fino alla sezione di gestione, quindi fai clic su Convalida configurazione.

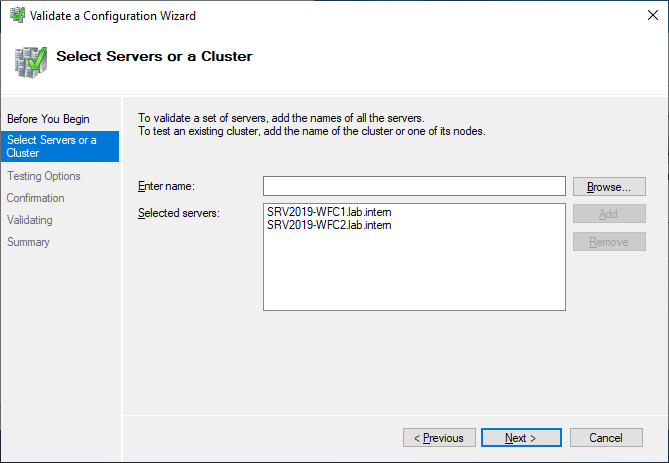

Seleziona i due server per la convalida.

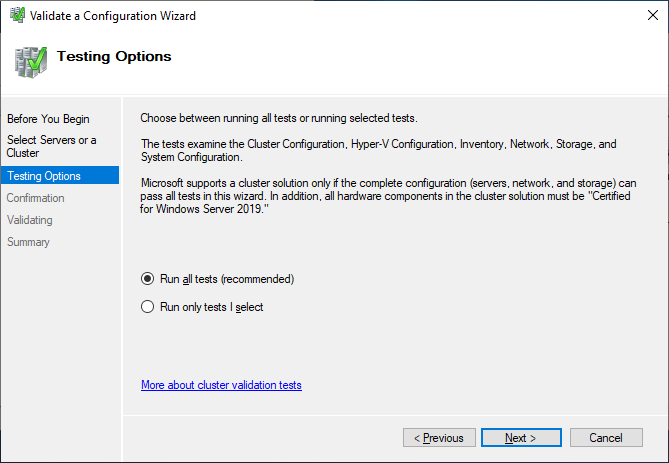

Esegui tutti i test. C’è anche una descrizione delle soluzioni supportate da Microsoft.

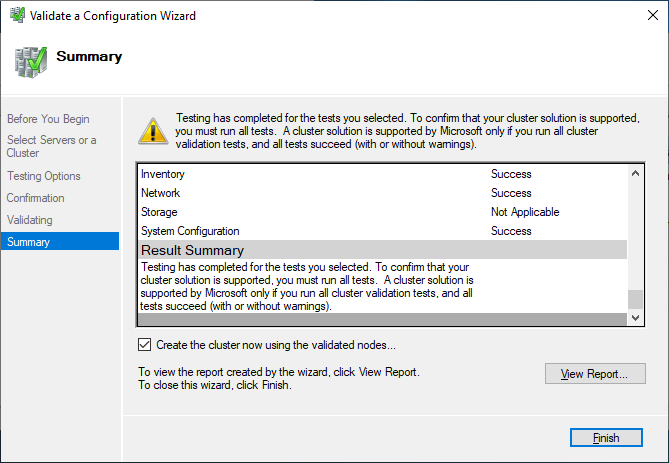

Dopo esserti assicurato che tutti i test applicabili siano stati superati con lo stato “riuscito”, puoi creare il cluster utilizzando la casella di controllo Crea il cluster ora utilizzando i nodi convalidati, oppure puoi farlo in un secondo momento. In caso di errori o avvisi, è possibile utilizzare il report dettagliato facendo clic su Visualizza report.

Creare il cluster di failover

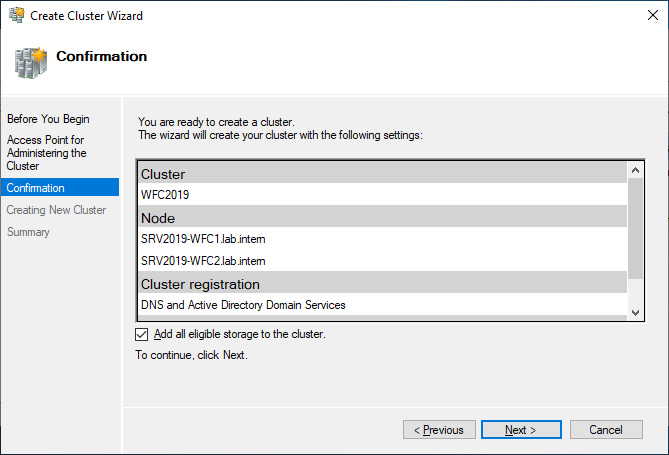

Se scegli di creare il cluster facendo clic su Crea cluster in Gestione cluster di failover, ti verrà chiesto di nuovo di selezionare i nodi del cluster. Se utilizzi la casella di controllo Crea il cluster ora utilizzando i nodi convalidati dalla procedura guidata di convalida del cluster, salterai quel passaggio. Il passaggio successivo rilevante è la creazione del Punto di accesso per l’amministrazione del cluster. Questo sarà l’oggetto virtuale con cui i client comunicheranno in seguito. È un oggetto computer in Active Directory.

La procedura guidata richiede il Nome cluster e la configurazione dell’indirizzo IP.

Come ultimo passaggio, conferma tutto e attendi la creazione del cluster.

La procedura guidata aggiungerà automaticamente il disco condiviso al cluster per impostazione predefinita. Se non l’hai ancora configurato, è possibile farlo anche in seguito.

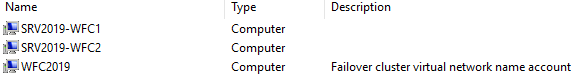

Al termine, vedrai un nuovo oggetto computer di Active Directory denominato WFC2019.

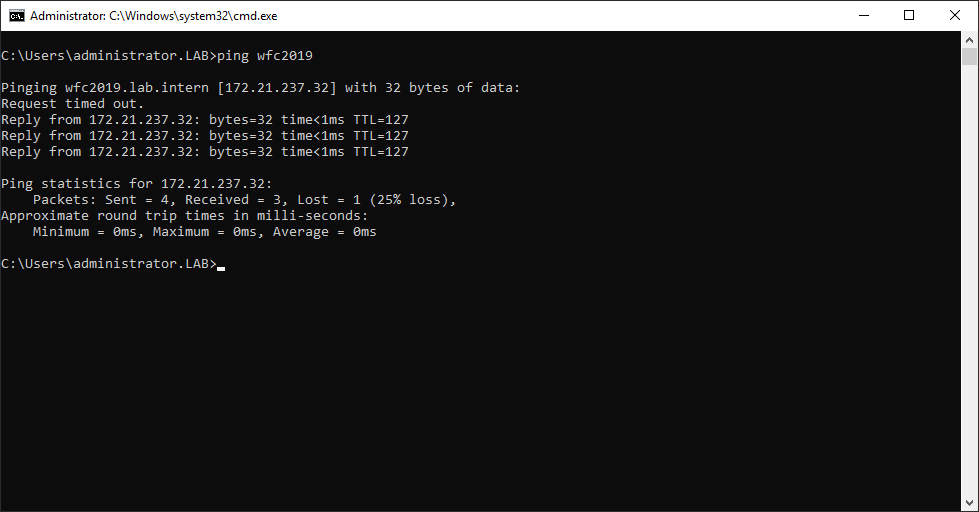

È possibile eseguire il ping del nuovo computer per verificare se è in linea (se consenti il ping sul firewall di Windows).

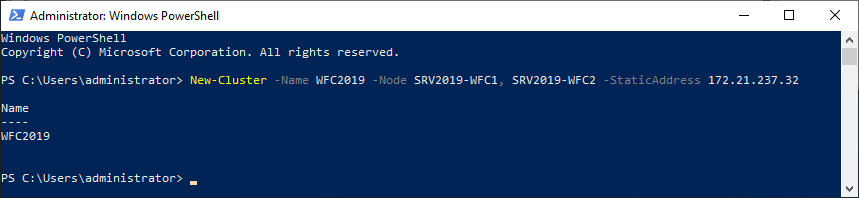

In alternativa, puoi creare il cluster anche con PowerShell. Il comando seguente aggiungerà automaticamente anche tutto lo spazio di storage idoneo:

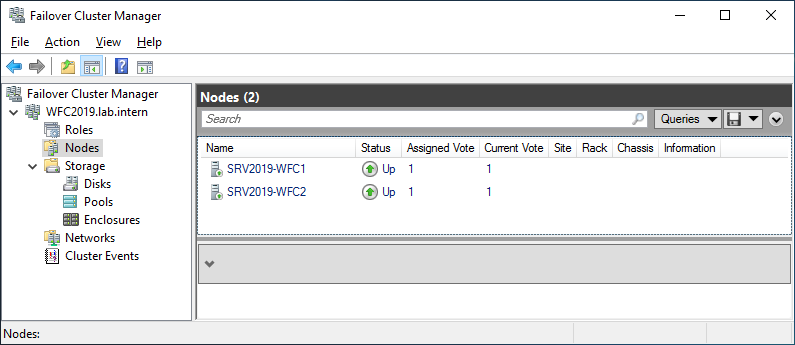

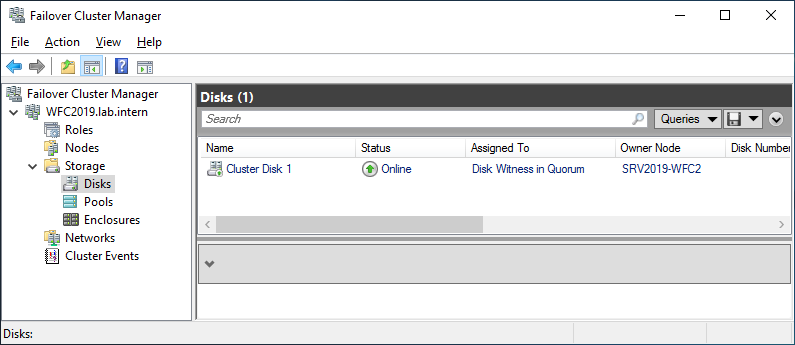

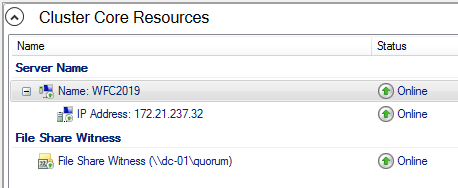

New-Cluster -Name WFC2019 -Node SRV2019-WFC1, SRV2019-WFC2 -StaticAddress 172.21.237.32Puoi vedere il risultato in Gestione cluster di failover in Nodi e nelle sezioni Archiviazione > Dischi .

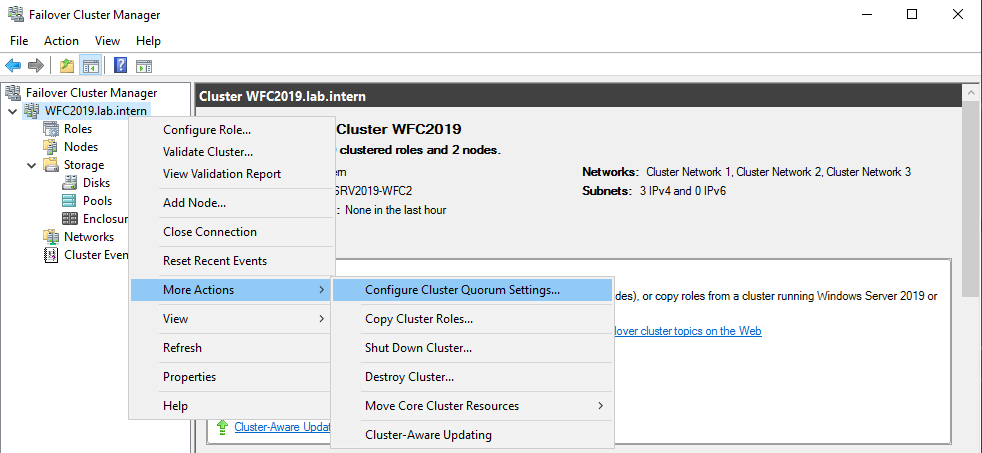

L’immagine mostra che il disco è attualmente utilizzato come quorum. Poiché vogliamo utilizzare quel disco per i dati, dobbiamo configurare manualmente il quorum. Dal menu contestuale del cluster, scegli Altre azioni > Configurazione impostazioni quorum per il cluster.

Qui vogliamo selezionare manualmente il quorum di controllo.

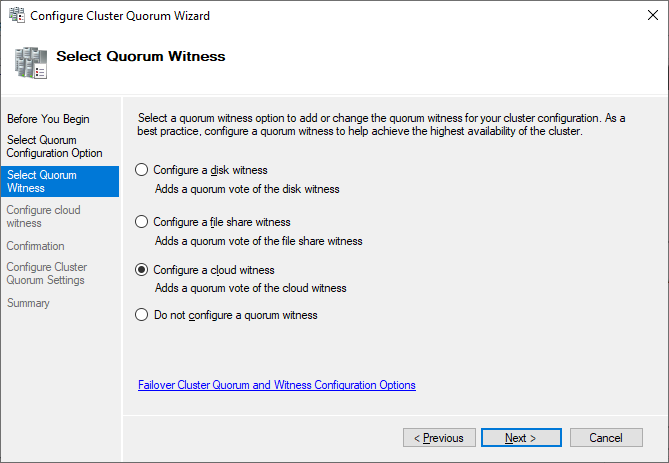

Attualmente, il cluster utilizza il disco configurato in precedenza come disco di controllo. Le opzioni alternative sono controllo di condivisione file o un account di storage di Azure come controllo. In questo esempio utilizzeremo il controllo di condivisione file. Ecco una guida dettagliata sul sito Web di Microsoft per il cloud di controllo. Consiglio sempre di configurare un quorum di controllo per operazioni corrette. Quindi, l’ultima opzione non è in realtà un’opzione per la produzione.

Basta indicare il percorso e terminare la procedura guidata.

Dopodiché, il disco condiviso è disponibile per l’uso con i dati.

Congratulazioni, hai configurato un cluster di failover Microsoft con un disco condiviso.

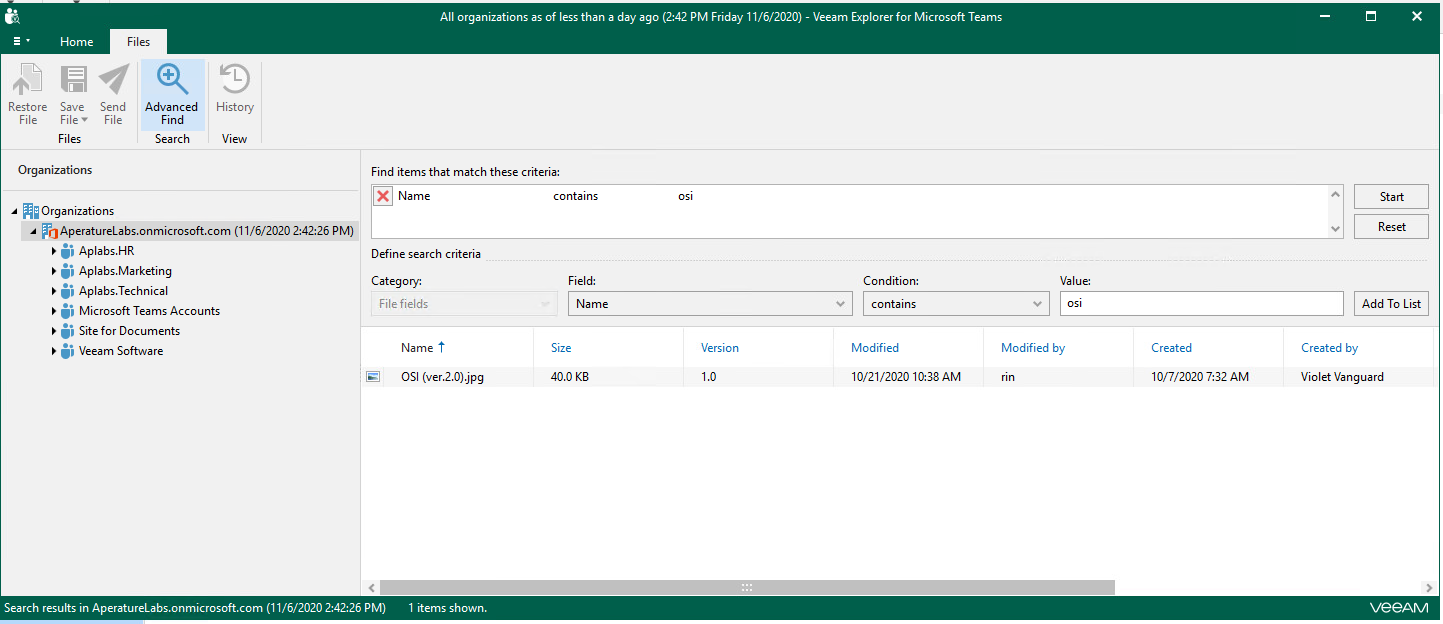

Passaggi successivi e backup

Uno dei passaggi successivi consiste nell’aggiungere un ruolo al cluster, un’operazione che non rientra nell’ambito di questo articolo. Non appena il cluster contiene dei dati, è arrivato il momento di pensare a eseguire il backup del cluster. Veeam Agent for Microsoft Windows è in grado di eseguire il backup dei cluster di failover di Windows con dischi condivisi. Consigliamo inoltre di eseguire backup dell’intero sistema del cluster. In questo modo si esegue anche il backup dei sistemi operativi dei membri del cluster, contribuendo ad accelerare il ripristino di un nodo del cluster guasto, poiché non è necessario cercare driver o altro in caso di un ripristino.