E’ stata rilasciata la versione 4.1.0 di LibraESVA, in questa release sono presenti correzioni a problemi noti e nuove funzionalità.

Tutti i clienti LibraESVA sono incoraggiati a procedere con l’aggiornamento.

Problemi noti corretti

- File RAR crittografati vengono individuati correttamente in qualsiasi circostanza

- Bug nella funzione di ricerca effetuata da un amministratore Multi-Domain è stata corretta

- Lo strumento di pulizia degli utenti LDAP considera tutte le sorgenti LDAP

- La funzione di import degli utenti da file viene replicata immediatamente sull’altro nodo del cluster.

- Whitelist-Blacklist: Corretto un problema che in certe condizioni non permetteva ad un utente di aggiungere degli indirizzi nelle liste.

- Corretta l’esportazione in CSV dell’elenco dei messaggi nel caso in cui ci fossero destinatari multipli.

- FTP Backup: Corretto un problema sul ripristino tramite FTP

- FTP Backup: Rimosso un fastidioso messaggio nei log quando il backup non è schedulato

- Migliorata la validazione delle credenziali usate per fare smtp relay

- Migliorata la validazione della chiave condivisa dal cluster nella configurazione guidata

- Migliorata la sicurezza nascondendo le informazioni su PHP usate dal server.

- Migliorata la velocità di accesso al login ed alla quarantena.

- Improved Login and quarantine speed access

Nuove funzionalità

- QuickSand Sandbox: è una sandbox per individuare e rimuovere contenuti “Attivi” da file di Office e PDF. La sandbox viene eseguita direttamente sulla appliance ESVA (nessun file viene inviato sul cloud) ed è veramente rapida.

I contenuti “Attivi” vengono classificati come “Sicuro”, “Sospetto”, “Indeterminato”, “Crittato” per ciascuna categoria è possibile selezionare diversi comportamenti (consegna, pulisci e consegna, blocca) - Regole basate su dizionario: è possibile creare o importare dizionari di parole e frasi per definire regole basate sul numero di occorrenze di queste parole e definirne il comportamento sul messaggio (“blocca”, “reindirizza”, “aggiungi degli header”). Ciascuna regola può definire un proprio dizionario, mittente e destinatario.

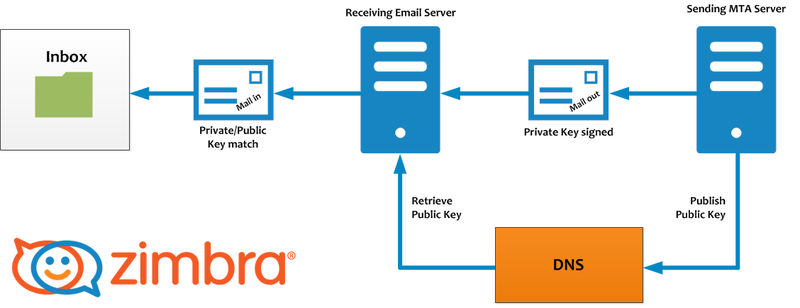

- Supporto DKIM: pieno supporto alla firma digitale DKIM sul gateway.

- Personalizzazione dei temi: I colori dell’interfaccia web di ESVA possono essere personalizzati.

- UrlSand Sandbox: aggiunto dei parametri alla configurazione per disabilitare la funzionalità: “I want to visit it anyway” (“Desiderato visitare comunque”) che permette agli utenti di aggirare il blocco e visitare siti pericolosi.

- UrlSand Sandbox: migliorata l’individuazione delle URL nelle parti testuali del messaggio

- Protezione contro attacchi brute-force sull’interfaccia web, tramite autenticazione smtp e tramite ssh.

- Importazione LDAP: nuovi utenti ereditano le impostazioni degli amministratori di dominio.

- I filtri sugli allegati supportano le espressioni regolari sul nome del file.

- Aggiunta una opzione per bloccare l’intero messaggio quando e stato rimosso il file allegato (al posto di rimuovere solamente il file)

- Setup distribuito: la configurazione è automaticamente versionata e nodi con configurazioni obsolete vengono evidenziati.

- Ricerca: adesso vengono supportate nelle ricerche range di date ed oggetto, sia nelle ricerche locali che distribuite.

- Restrizioni SMTP: aggiunti i parametri di configurazione per la restrizione su HELO (richiesto un indirizzo risolvibile, richiesto FQDN) e sul sender (dominio mittente sconosciuto, richiede FQDN)

- Possibilità di pulire la coda in maniera selettiva specificando mittente o destinatario.

- API Amministrative: Aggiunta/Rimozione dominio supporta hostname come relay domain, ed i parametri di configurazione per uri sandbox e file sandbox.

- User API: aggiunti limiti sul numero di risultati ed aggiunte le funzioni di ricerca per mittente, dominio mittente, data, oggetto, stato.

- User API: aggiunto filtro per mostrare solo i messaggi in quarantena.

- User API: aggiunto lo stato “rilasciato” nelle informazioni restituite.

NOTE: Questo aggiornamento richiede oltre 4 minuti per essere completato e richiede il riavvio del sistema. E’ raccomandato effettuare uno snapshot prima di iniziare l’aggiornamento.

L’aggiornamento è scaricabile all’indirizzo: http://docs.libraesva.com/download/libra-esva-4-0-0-0-to-4-1-0-0-upgrade-script/

![]()

I tecnici certificati su LibraESVA di Argonavis sono a tua disposizione per darti supporto tecnico o commerciale su LibraESVA