All’inizio del mese di giugno una importante organizzazione di criminali informatici, chiamata Lurk, è stata arrestata dalle forze dell’ordine russe.

Il gruppo Lurk era specializzato in frodi online con software Remote Banking Service e sofisticati meccanismi di furto, sempre rivolte verso il settore bancario. Lurk è anche l’autore di Angler Kit, di cui avevamo già parlato Angler: un kit di exploit utilizzato anche per la diffusione di ransomware e della sua grandissima diffusione.

Si ritiene che Angler Kit non sia stato creato con l’intenzione di essere ridistribuito, ma doveva rimanere riservato per permettere al gruppo di effettuare le loro frodi, tuttavia a partire dal 2013 Angler è stato uno dei malware più distribuiti secondo la filosofia “Malware as a Service”, ovvero viene reso disponibile, pronto per l’utilizzo ad altri gruppi di criminali informatici in cambio di una sottoscrizione o di una percentuale dei proventi delle truffe effettutate.

Secondo Ruslan Stoyanov di Kaspersky Lab la scelta di cambio di strategia fatta dal gruppo Lurk, di espandere il business di questo kit di malware è dipesa dalla necessità di dover guadagnare molti più soldi per pagare una struttura molto complessa.

“Crediamo che la decisione del gruppo Lurk di concedere l’accesso ad Angler sia in parte dovuta alla necessità di pagare le fatture. Dal momento in cui Angler ha iniziato a essere dato in concessione, la profittabilità del business principale del gruppo – le rapine informatiche alle aziende – ha iniziato a calare a causa di una serie di misure di sicurezza implementate dagli sviluppatori software dei sistemi bancari remoti, che rendevano il furto molto più difficile per gli hacker. Tuttavia, all’epoca Lurk aveva un’imponente infrastruttura di rete e moltissimi membri dello “staff”…e tutto doveva essere pagato. Hanno quindi deciso di espandere il proprio business e per certi versi ci sono riusciti. Mentre il trojan bancario Lurk rappresentava una minaccia solo per le organizzazioni russe, Angler è stato utilizzato per attacchi agli utenti di tutto il mondo”, ha spiegato Ruslan Stoyanov, Head of Computer incident investigations department di Kaspersky Lab.

Le informazioni raccolte dalla speciale Divisione per le Indagini sugli Incidenti Informatici allestita da Kaspersky Lab sono risultate determinanti per identificare i componenti del gruppo.

Lo studio approfondito di questi fenomeni criminali, oltre ad assicurare alla legge i delinquenti, crea nel gruppo di ricerca Kaspersky Lab un know-how di conoscenze che vengono trasferite nei prodotti Kaspersky Lab e garantiscono ottimi risultati nella protezione del business.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con la tecnologia Kaspersky.

Richiedi Informazioni

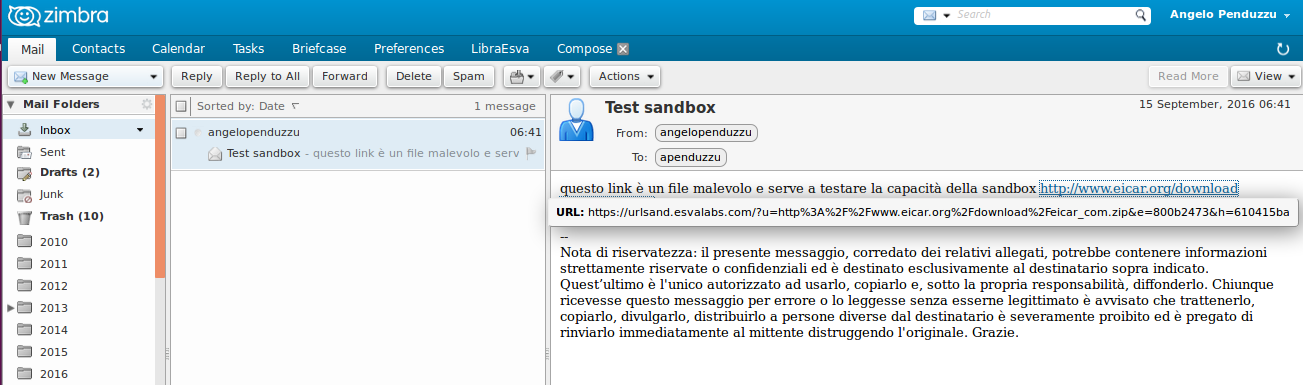

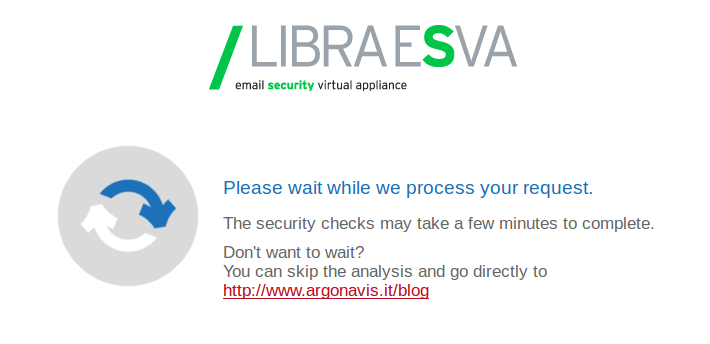

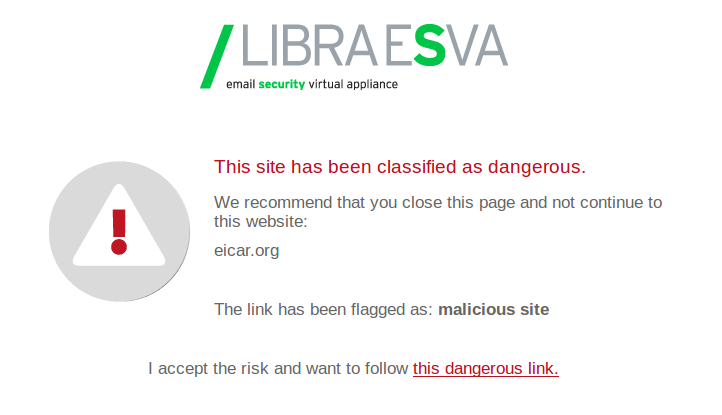

L’utente può comunque accettare il rischio e proseguire nella navigazione raggiungendo l’indirizzo pericoloso.

L’utente può comunque accettare il rischio e proseguire nella navigazione raggiungendo l’indirizzo pericoloso.

![]()