I sistemi anti-malware utilizzano fondamentalmente due tecniche di individuazione, la prima si basa sulla firma, mentre la seconda sul comportamento dell’eseguibile.

La tecnica basata su firma è stata la prima ad essere utilizzata, si basa sull’individuazione di caratteristiche statiche del malware, come ad esempio l’hash dell’applicazione o particolari pattern che vengono introdotti nel file contaggiato.

Il verdetto basato su firma ha un bassissimo costo computazionale ed ha un livello di incertezza molto basso portando a risultati molto precisi, con una probabilità quasi assente di falsi positivi, mentre invece è elevata la probabilità di falsi negativi.

Questo dipende fondamentalmente da due problemi:

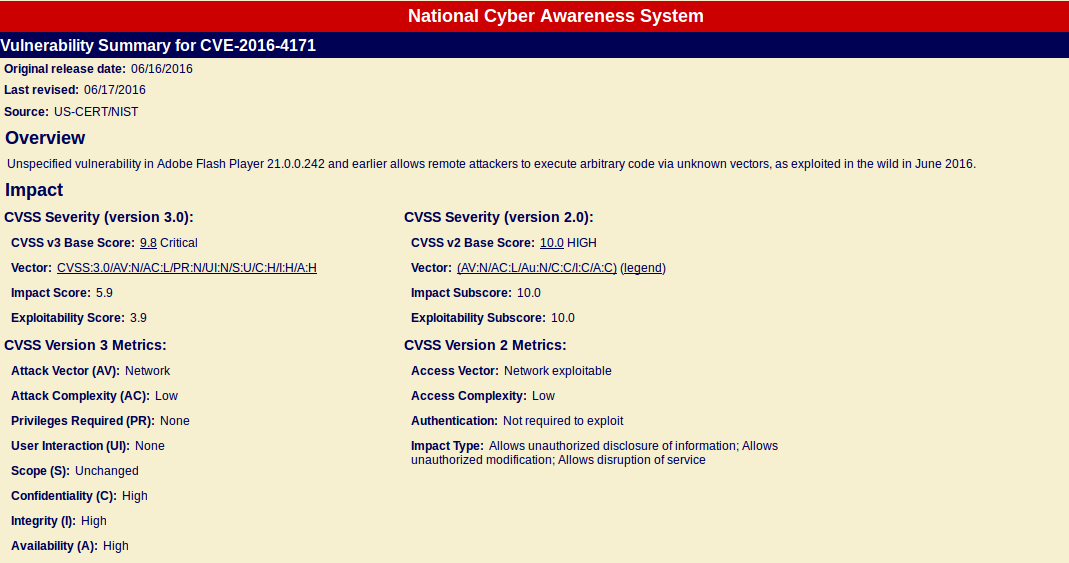

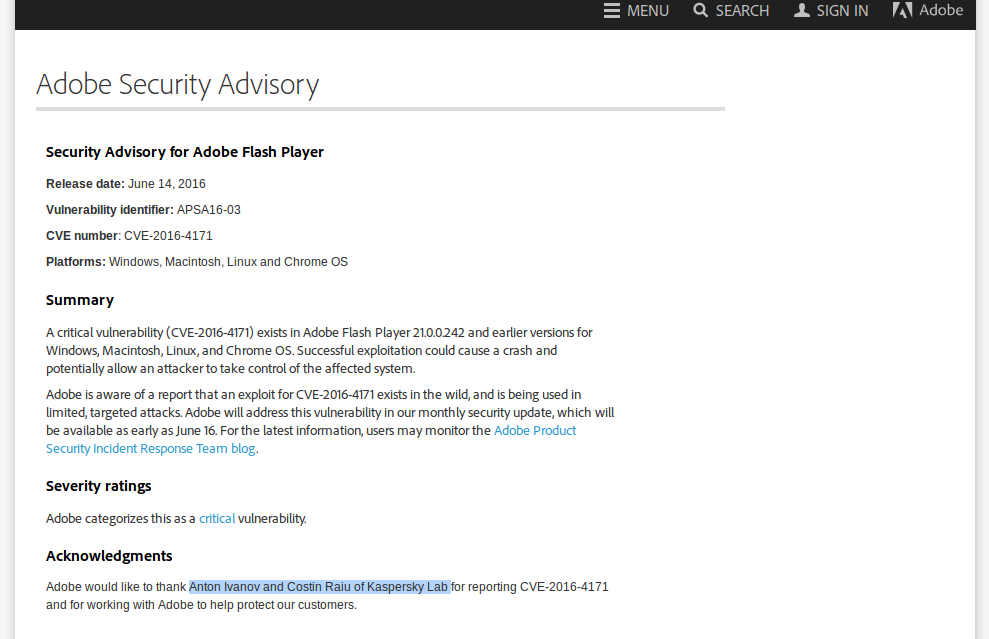

- il tempo che viene impiegato dall’industria del anti-malware per produrre le firme necessarie ad intercettare un nuovo malware, in genere è almeno 15-20 giorni dall’apparizione del primo esemplare, periodo lunghissimo in cui si rischia seriamente una epidemia.

- è sufficiente una leggera mutazione del malware per rendere la firma inefficace, in presenza di mutazione è necessario rilasciare una nuova firma e purtroppo le mutazioni sono frequentissime.

L’industria dell’anti-malware ha ideato una seconda strategia di individuazione del malware, basata sull’analisi del comportamento del campione in esame. Il sistema crea un ambiente isolato nel sistema operativo su cui gira il software in cui viene tenuto sotto controllo il comportamento.

Il livello di certezza del verdetto dipende molto dalla bontà delle euristiche e del livello di approfondimento dell’analisi, più sarà approfondita e più il livello di veridicità del verdetto sarà elevato. In questi casi comunque viene espressa sempre la probabilità che si tratti di un malware e non una certezza.

Questa tecnica è in grado di individuare più facilmente i malware appena prodotti e le mutazioni dei malware noti, tuttavia ha un costo computazione molto elevato, l’ambiente di analisi viene caricato in ram e maggiore è il livello di analisi maggiore sarà il carico sul sistema.

Purtroppo questa tecnica su alcuni malware non è sempre efficace, infatti alcuni esemplari particolarmente evoluti sono in grado di individuare l’ambiente di analisi e non manifestano le caratteristiche del malware.

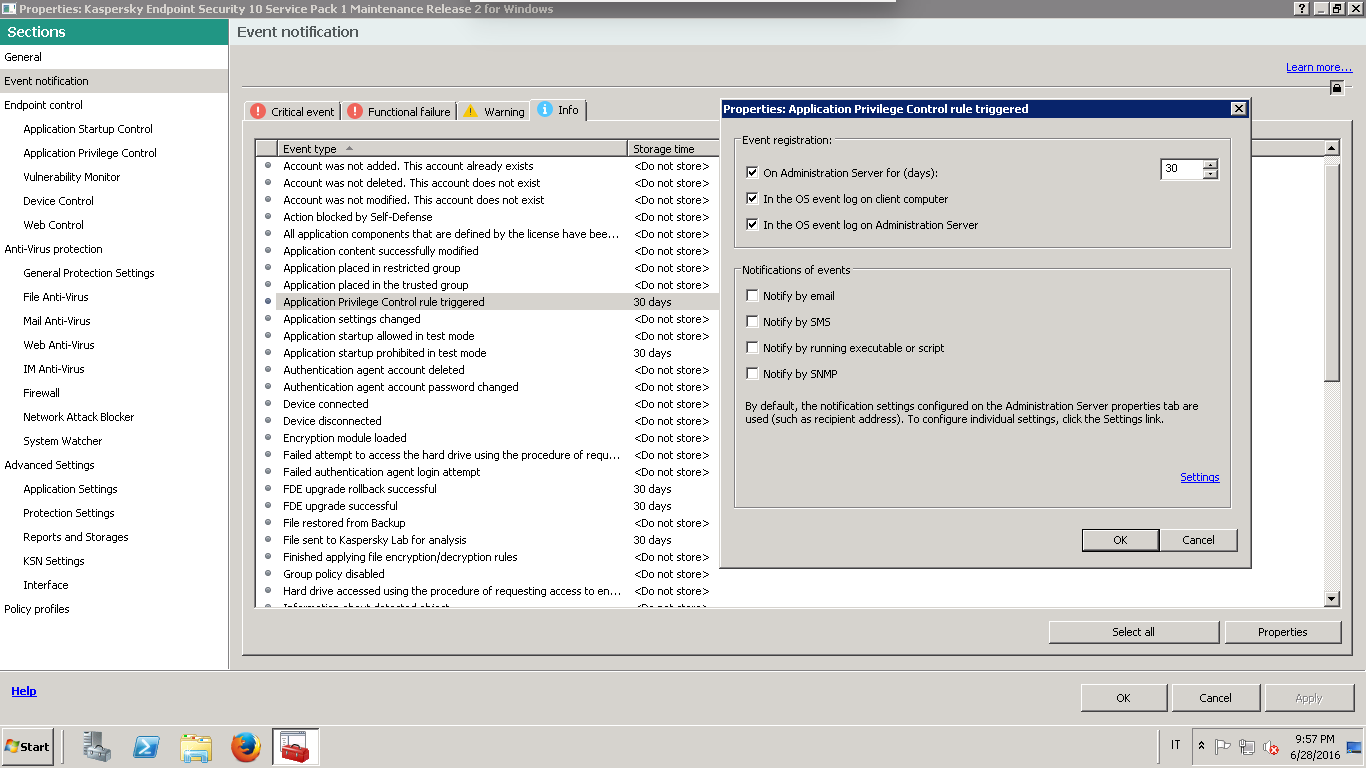

Esistono comunque delle tecnologie evolute per individuare anche questo tipo di minacce ed arrestarle mitigando il rischio, come ad esempio Application Privilege Control di Kaspersky

![]() Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

Windows, ma anche Mac e Linux, con una frequenza sempre maggiore, nuovi ransomware hanno iniziato a colpire i server che erogano servizi su internet.

Windows, ma anche Mac e Linux, con una frequenza sempre maggiore, nuovi ransomware hanno iniziato a colpire i server che erogano servizi su internet.