Il regolamento generale sulla protezione dei dati (GDPR) (regolamento UE 2016/679) è un  regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995).

regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995).

Il periodo di transizione durerà due anni, ed entrerà pienamente in vigore il 25 maggio 2018.

A differenza di una direttiva, questo provvedimento è un regolamento che viene applicato senza richiedere che i governi nazionali lo recepiscano con delle leggi nazionali.

Secondo il nuovo regolamento sono da considerarsi dati personali qualsiasi informazione riguardante una persona fisica, sia che si riferisca alla sua vita privata che la sua vita professionale o pubblica.

Può essere qualsiasi tipo di informazione: un nome, una foto, un indirizzo e-mail, coordinate bancarie, messaggi su siti web o social network, informazioni mediche, o l’indirizzo IP di un computer.

Il regolamento si applica oltre alle aziende ed alle organizzazioni con sede all’interno di un paese dell’Unione Europea, anche a quelle società extra comunitarie che trattano i dati di cittadini europei.

Dal 2018 tutte le aziende che trattano i dati di cittadini europei dovranno attenersi scrupolosamente al GDPR.

In caso di incidente informatico e violazione dei dati, sono previste multe, per le aziende, fino al 4% dei loro ricavi annui o 20 milioni di Euro (si applica il valore maggiore), oltre all’obbligo di informare l’autorità di vigilanza del proprio paese.

Le attività da svolgere per essere compliance sono numerose ed il tempo a disposizione (2 anni circa) non è molto.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni ed illustrarvi come proteggere i vostri sistemi impiegando le più diffuse best practies ed utilizzando le tecnologie più efficaci.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni ed illustrarvi come proteggere i vostri sistemi impiegando le più diffuse best practies ed utilizzando le tecnologie più efficaci.

Richiedi Informazioni

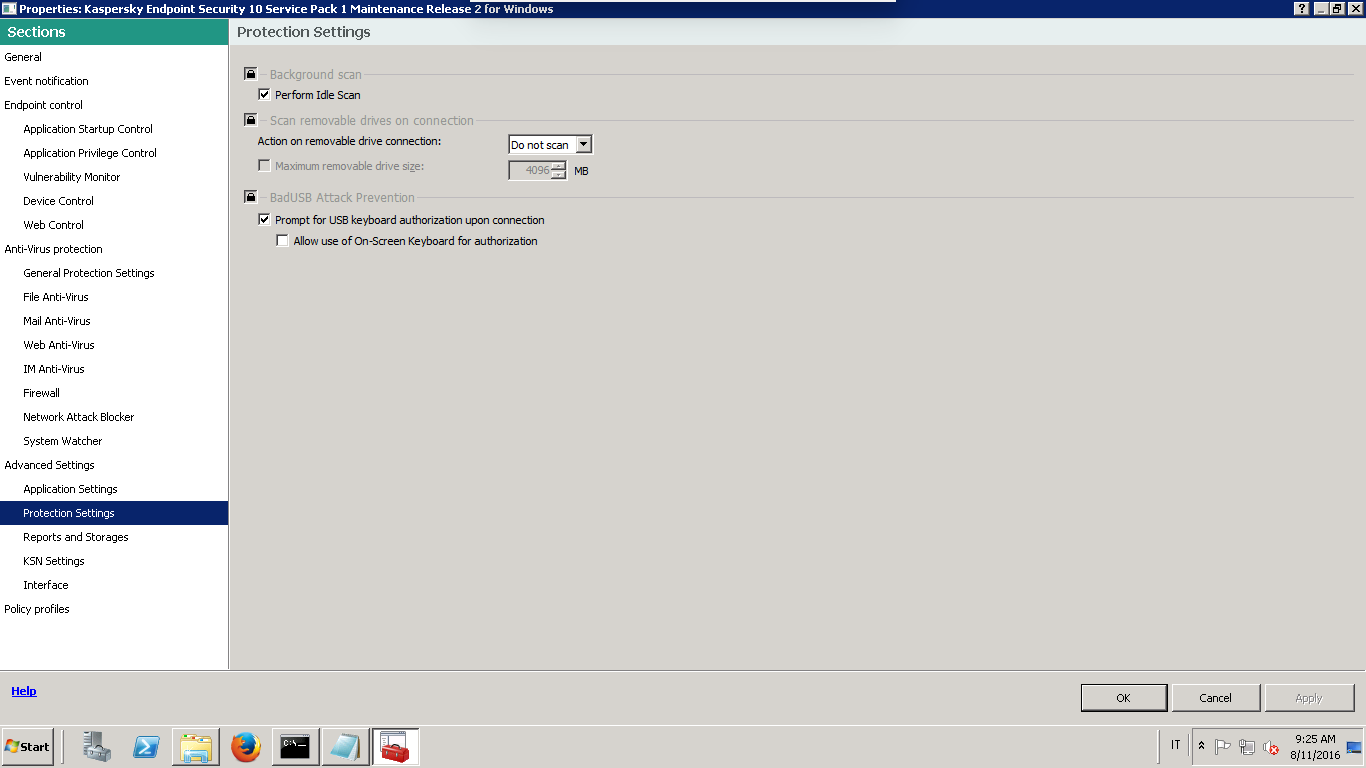

versione ufficialmente disponibile non è compatibile con Windows 10 Anniversary Update, ma verrà supportata dalla versione Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 3, il cui rilascio è previsto lunedì 15 agosto.

versione ufficialmente disponibile non è compatibile con Windows 10 Anniversary Update, ma verrà supportata dalla versione Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 3, il cui rilascio è previsto lunedì 15 agosto.

regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995).

regolamento con il quale la Commissione Europea ha voluto omogeneizzare e rafforzare la protezione dei dati personali all’interno dell’Unione Europea. Il regolamento, trascorso il periodo di transizione andrà a sostituire la direttiva sulla protezione dei dati (direttiva UE 95/46 del 1995).