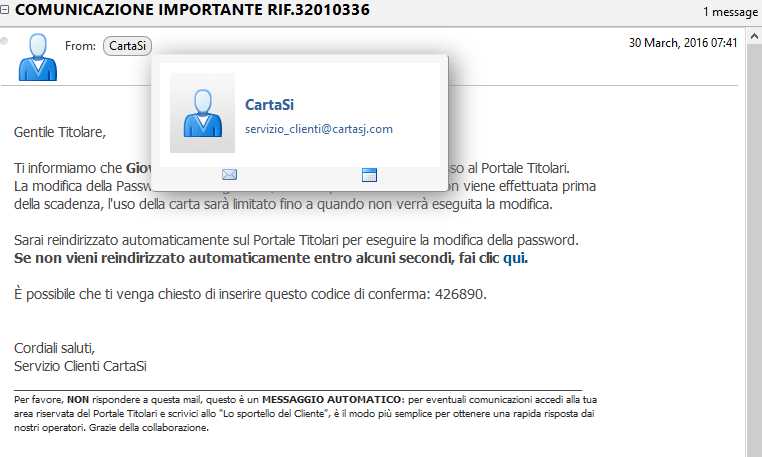

Maktub è un malware della famiglia del ransomware, che utilizza come vettore di diffusione i messaggi email di spam, aventi come contenuto una informativa sulle nuove condizioni del servizio e sulla privacy da consultare nel documento allegato in formato .ZIP che contiene all’interno un .RTF.

Il malware una volta che è stato attivato, per essere più rapido, effettua prima una operazione di compressione e successivamente effettua la crittografia. I file crittografati, risulteranno avere una estensione modificata a caso utilizzando caratteri minuscoli dalla “a” alla “z” [a-z] e numeri compresi fra 4 e 6 {4,6}

La crittografia utilizza le funzioni crittografiche Windows Crypto API, già incluse nel sistema operativo.

La crittografia utilizza le funzioni crittografiche Windows Crypto API, già incluse nel sistema operativo.

la chiave pubblica RSA a 2048 bit è codificata all’interno del malware, mentre la chiave base viene generata al momento, una funzione genera 32 byte casuali, di cui viene calcolato il rispettivo HASH MD5, che viene convertito nella chiave a 256bit necessaria ad AES per iniziare la crittografia.

In questa maniera nessuna chiave viene trasferita tra la vittima ed il server di gestione del malware, che possiede già la chiave privata RSA, mentre la chiave base viene fornita dalla vittima quando richiede lo sblocco.

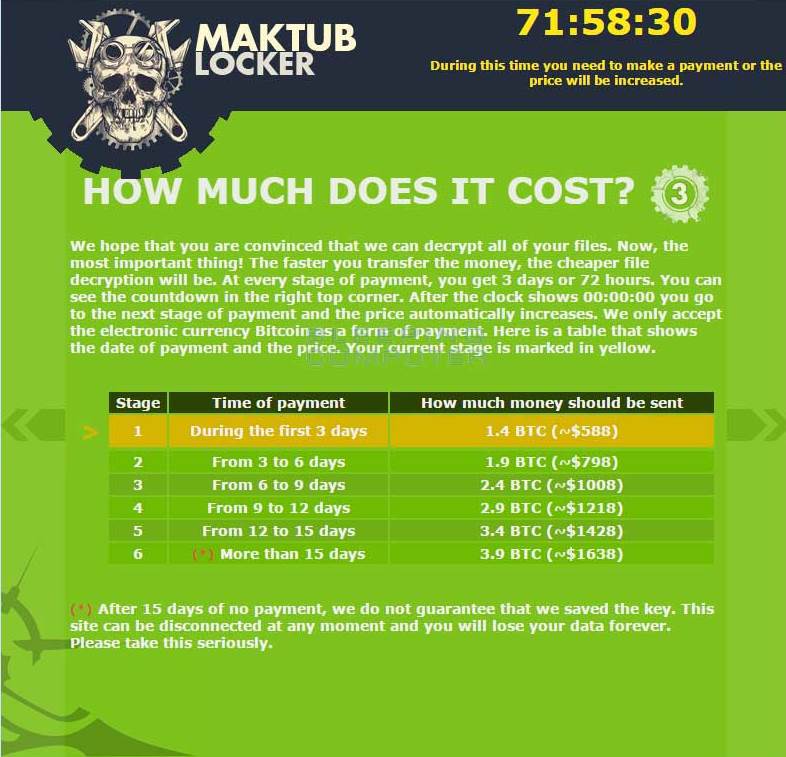

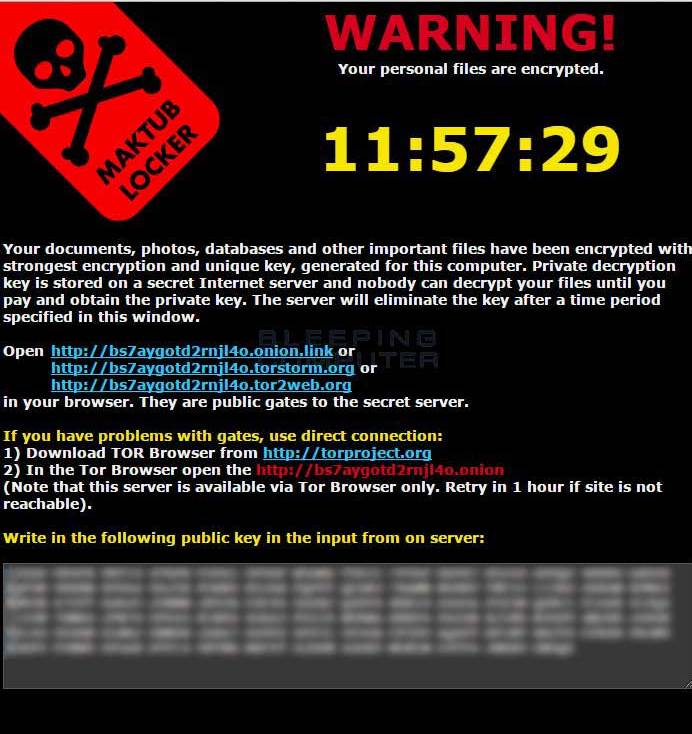

Terminata la crittografia dei file compare la tipica per la richiesta di un “riscatto”, la tariffa, espressa come sempre accade in questi casi in BitCoin aumenta nel caso il pagamento non sia tempestivo.

Come accade frequentemente in questi malware, vengono introdotte delle esclusioni, in questo caso il malware non produce nessun effetto se layout della tastiera è impostato sull’id 1049, quello russo. Inoltre vengono escluse dalla crittografia la cartelle:

"\\internet explorer\\;\\history\\;\\mozilla\\;\\chrome\\;\\temp\\;\\program files\\;\\program files (x86)\\;\\microsoft\\;\\chache\\;\\chaches\\;\\appdata\\;"

Questa versione del ransomware ha elementi caratteristici che lo rendono pericoloso nel breve-medio periodo, in particolare ha la tendenza ad essere il meno identificabile possibile, nessuna interazione diretta con i server per lo scambio delle chiavi, le estensioni dei file crittografati cambiano dinamicamente, l’utilizzo di funzioni già presenti nel sistema operativo.

Tuttavia la presenza della chiave pubblica embedded nel codice può renderla vulnerabile e la probabilità che questa possa essere compromessa cresce nel tempo, ma chi è disposto ad aspettare qualche anno per riavere i propri dati gratis?

Proteggersi è molto più conveniente, scopri la soluzione di protezione Kaspersky contro le infezioni da Ransomware, all’avanguardia contro ogni tipo di cyber criminalità.