Il 18 aprile 2016 è stato rilasciato LibraESVA 3.7

La nuova versione include correzione a problemi noti, nuove funzionalità e migliorie a funzionalità esistenti.

La nuova versione include correzione a problemi noti, nuove funzionalità e migliorie a funzionalità esistenti.

Correzioni di bug noti

- Problema nella visualizzazione dell’Audit Log

- Problema sui valori di default della sezione Notification and Dangerous Content

- Problema nella ricerca sulla Quarantena

- Problema su filtraggio dei risultati della sezione SMTP Rejected con pagine multiple

- Aggiunto timeout per le connessioni MySQL

- Problema sull’interfaccia durante il trascinamento delle finestre

- Problema su Domain Transport maps

- Problema sul file hosts della macchina

- Problema su Cluster Outbound Queue Visualization

- Problema su POP3S Auth in Office365

- Problema con il link di rilascio per messaggi con più destinatari

- Problema su Avira e BitDefender AV Output Strings

- Problema su BCC Content Filtering Action

- Altri piccoli errori sono stati risolti

Nuove funzionalità

- Nuove firme rilasciate da Sane Security per l’individuazione dei malware nelle Macro sono state aggiunte

- Nuovo Plugin di identificazione ha come punteggio standard 5

- Interfaccia di monitoraggio per ISP

- Supporto all’autenticazione tramite IMAP

- Aggiunto log FTP Backup

- Funzionalità di Import/Export di White/Black Lists per Domain Admins

- Gestione degli utenti da parte di Domain Admin

Miglioramenti

- Aggiornato il protocollo SSL

- Aggiornato Postfix alla versione 3.0.4

- Aggiornato MailScanner all’ultima versione disponibile

- Aggiornato Unrar all’ultima versione disponibile

- Nuovo wizard di prima configurazione

- Migliorata la visualizzazione delle impostazioni in ambiente multi tenant

- API amministrative migliorate

- Migliorate le impostazioni in User Auto-creation

Tutti i clienti LibraESVA sono incoraggiati a procedere all’aggiornamento.

NOTE: Questo aggiornamento può impiegare oltre 5 minuti di tempo per completarsi e richiede il riavvio del sistema al termine.

Prima di installare l’aggiornamento è buona prassi effettuare uno snapshot della macchina virtuale.

L’aggiornamento è scaricabile all’indirizzo: http://docs.libraesva.com/download/libra-esva-3-6-5-0-to-3-7-0-0-upgrade-script

I tecnici certificati su LibraESVA di Argonavis sono a tua disposizione per darti supporto tecnico o commerciale su LibraESVA

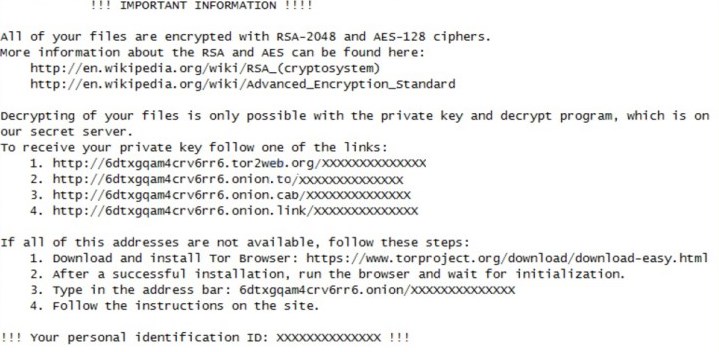

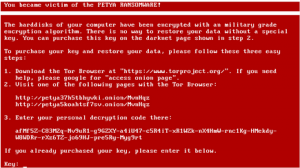

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.