Da qualche giorno su un sito raggiungibile tramite rete TOR è possibile affiliarsi ad una rete di criminali informatici che mette a disposizione i ransomware Petya e Mischa, attraverso una vera e propria piattaforma RaaS (Ransomware as a Service) per la diffusione del malware come servizio.

La piattaforma mette a disposizione una interfaccia web per generare campagne di diffusione del malware e gestire i riscatti.

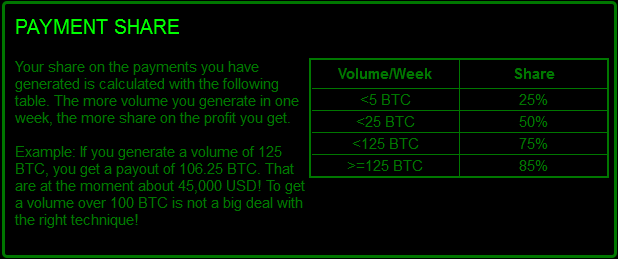

La tabella sottostante riporta i guadagni offerti. Si va dal 25% se il volume settimanale di BitCoin raccolti è inferiore a 5, fino all’85% se il volume di riscatti settimanali ottenuti è superiore ai 125 BitCoin, che come viene riportato nella descrizione, al momento equivale ad un guadagno superiore ai 45.000 dollari.

L’incoraggiamento dato al potenziale affiliato sulla facilità con cui si possono raccogliere più di 100 BitCoin con le giuste tecniche è una realtà, i ransomware hanno raggiunto livelli di diffusione rilevanti e la pubblicazione di queste piattaforme per l’affiliazione produrrà nuove campagne sempre può mirate.

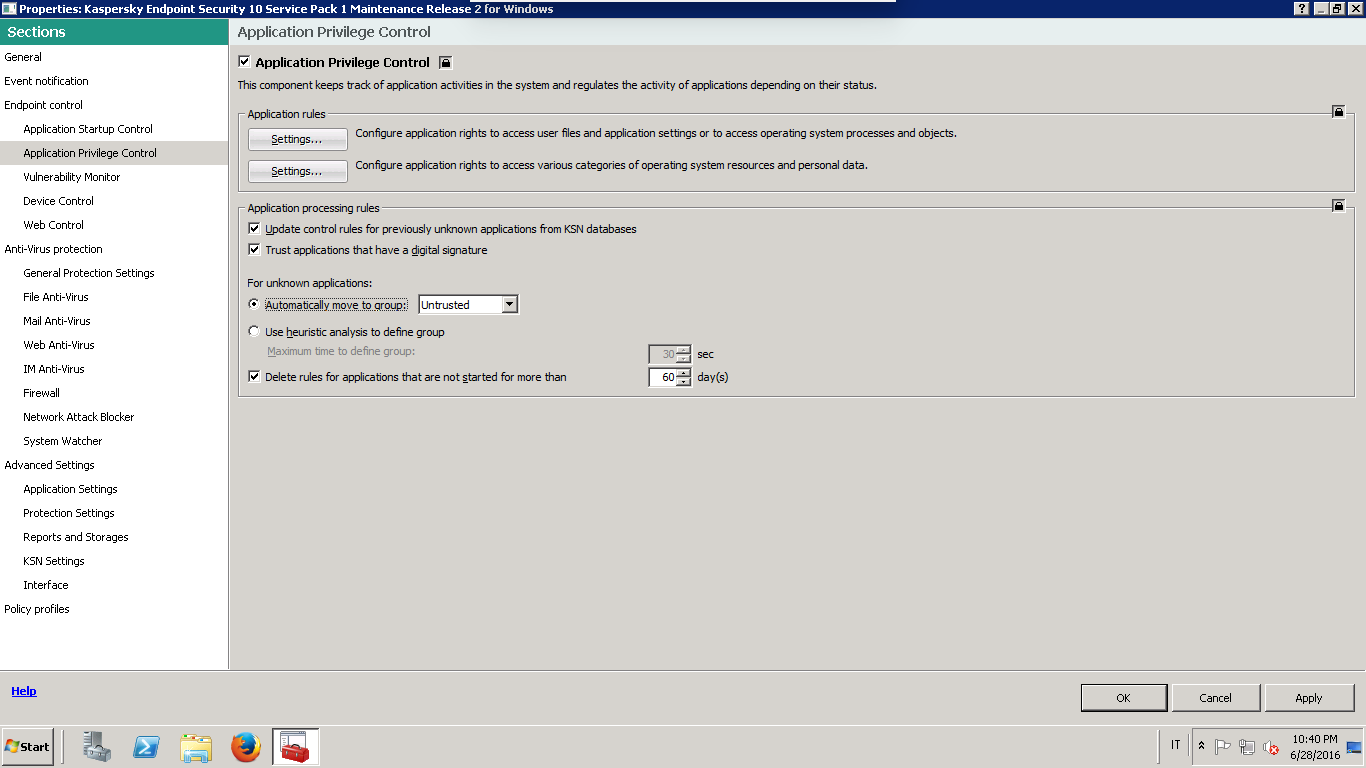

Tutte le aziende per evitare perdite di denaro dovrebbero implementare delle soluzioni tecniche in grado di mitigare la minaccia di infezione da Cryptlocker.

![]() Argonavis è a vostra disposizione per fornirvi ulteriori informazioni ed illustrarvi come proteggere i vostri sistemi impiegando le più diffuse best practies ed utilizzando le tecnologie più efficaci.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni ed illustrarvi come proteggere i vostri sistemi impiegando le più diffuse best practies ed utilizzando le tecnologie più efficaci.

Windows, ma anche Mac e Linux, con una frequenza sempre maggiore, nuovi ransomware hanno iniziato a colpire i server che erogano servizi su internet.

Windows, ma anche Mac e Linux, con una frequenza sempre maggiore, nuovi ransomware hanno iniziato a colpire i server che erogano servizi su internet.