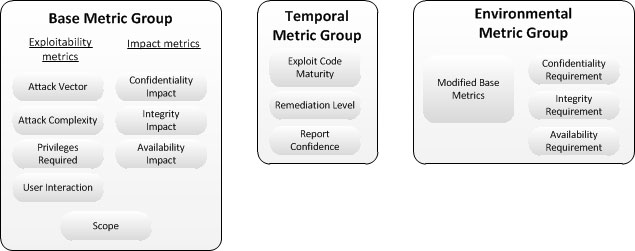

Exploitability Metrics

Queste metriche, che fanno parte della classificazione CVSS, descrivono le caratteristiche della  componente vulnerabile. Pertanto, ciascuna delle metriche elencate in questa sezione devono essere valutate rispetto alla componente vulnerabile, e rispecchiano le proprietà della vulnerabilità che permettono ad un attacco di avere successo.

componente vulnerabile. Pertanto, ciascuna delle metriche elencate in questa sezione devono essere valutate rispetto alla componente vulnerabile, e rispecchiano le proprietà della vulnerabilità che permettono ad un attacco di avere successo.

Vettore di attacco (AV)

Questa metrica riflette il contesto con cui vulnerabilità sfruttamento è possibile. Questo valore metrica (e di conseguenza il punteggio di base) sarà più grande è la più remota (logicamente e fisicamente) un aggressore può essere al fine di sfruttare la componente vulnerabile. Il presupposto è che il numero di potenziali aggressori per una vulnerabilità che potrebbe essere sfruttata da tutto il Internet è maggiore del numero di potenziali aggressori che potrebbe sfruttare una vulnerabilità che richiede l’accesso fisico a un dispositivo, e garantisce quindi un punteggio superiore.

Complessità dell’attacco (AC)

Questa metrica descrive le condizioni che esulano dal controllo dell’attaccante che devono esistere al fine di sfruttare la vulnerabilità. Come descritto di seguito, tali condizioni possono richiedere la raccolta di ulteriori informazioni sul bersaglio, la presenza di determinate impostazioni di configurazione di sistema, o eccezioni computazionali. È importante sottolineare che la valutazione di questa metrica esclude eventualmente la necessità di interazione con l’utente al fine di sfruttare la vulnerabilità (tali condizioni vengono acquisite in Interaction metrica Utente). Questo valore metrica è più grande per gli attacchi meno complesse. L’elenco dei possibili valori è presentato nella Tabella 2.

Privilegi necessari (PR)

Questa metrica descrive il livello di privilegi un utente malintenzionato deve possedere prima di sfruttare la vulnerabilità. Questa metrica se più grande se non hanno bisogno di privilegi.

Interazione utente (UI)

Questa metrica cattura il requisito per un utente, oltre al malintenzionato, a partecipare compromesso successo del componente vulnerabile. Questa metrica determina se la vulnerabilità può essere sfruttata esclusivamente alla volontà dell’attaccante, o se un utente separato (o un processo avviato dall’utente) deve partecipare in qualche modo. Questo valore metrica è maggiore quando non è richiesto alcun intervento da parte dell’utente.

Nel ambito della sicurezza informatica si dà poca considerazione ad un aspetto molto importante, le vulnerabilità che le applicazioni introducono nei sistemi.

Nel ambito della sicurezza informatica si dà poca considerazione ad un aspetto molto importante, le vulnerabilità che le applicazioni introducono nei sistemi.