Tratto da: Blog Kaspersky

Autore: Alanna Titterington

L’attacco più semplice ed efficace a WPA/WPA2-PSK: l’intercettazione PMKID

L’intercettazione PMKID è il metodo più efficace, facile da eseguire e completamente non rilevabile per attaccare le reti wireless protette dagli standard WPA/WPA2. In sostanza, questo attacco comporta l’intercettazione delle password Wi-Fi crittografate che i router wireless trasmettono costantemente, anche quando non è connesso alcun dispositivo. Dopo aver ottenuto la password crittografata, l’autore dell’attacco può utilizzare il metodo di forza bruta per decrittografarla e quindi connettersi alla rete Wi-Fi.

Questo attacco può essere effettuato anche su larga scala utilizzando una tecnica chiamata wardriving. In questo caso, l’autore dell’attacco si sposta per una città eseguendo la scansione di tutte le reti wireless disponibili e intercettando le password crittografate trasmesse dai router. Non sono necessarie molte attrezzature per farlo: bastano un laptop, un adattatore Wi-Fi a lungo raggio e un’antenna potente.

Le password crittografate intercettate possono essere violate anche in mobilità. Tuttavia, l’autore dell’attacco potrebbe preferire aspettare di essere a casa e immettere tutte le password raccolte in uno strumento per decifrarle su un computer ad alte prestazioni (o noleggiare potenza di calcolo sul cloud). L’efficacia di questo attacco è stata recentemente dimostrata ad Hanoi: un hacker vietnamita ha effettuato la scansione di circa 10.000 reti wireless ed è riuscito a decifrare le password di metà di esse.

Com’è possibile hackerare il Wi-Fi utilizzando l’intercettazione PMKID?

Perché i router wireless trasmettono continuamente la password Wi-Fi, anche se in formato crittografato? Questa è una funzione di base dello standard 802.11r, che è implementato nella maggior parte dei router e in genere è abilitato per impostazione predefinita. Questo standard consente il roaming veloce nelle reti Wi-Fi utilizzando più punti di accesso. Per accelerare la riconnessione del dispositivo client ai nuovi punti di accesso, i dispositivi trasmettono costantemente il proprio identificatore: lo stesso PMKID.

Questo identificatore è un derivato della chiave PMK (Pairwise Master Key). Più precisamente, contiene il risultato di un calcolo della funzione hash SHA-1, i cui dati di origine includono la chiave PMK e alcuni dati aggiuntivi. La chiave PMK stessa, a sua volta, è il risultato di un calcolo della funzione hash SHA-1 della password Wi-Fi.

In altre parole, il PMKID contiene la password della rete wireless, sottoposta ad hashing due volte. In teoria, il processo di hashing è irreversibile, il che significa che è impossibile recuperare i dati originali dal valore hash risultante. I creatori dello standard 802.11r si sono presumibilmente basati su questo presupposto per ideare il meccanismo di roaming veloce tramite PMKID.

Tuttavia, i dati con hashing possono essere sottoposti ad attacchi di forza bruta. L’operazione è resa particolarmente semplice dal fatto che le persone utilizzano di rado password particolarmente complesse per le reti wireless, basandosi spesso su combinazioni di caratteri abbastanza prevedibili. I creatori dello standard 802.11r ovviamente non ne hanno tenuto conto.

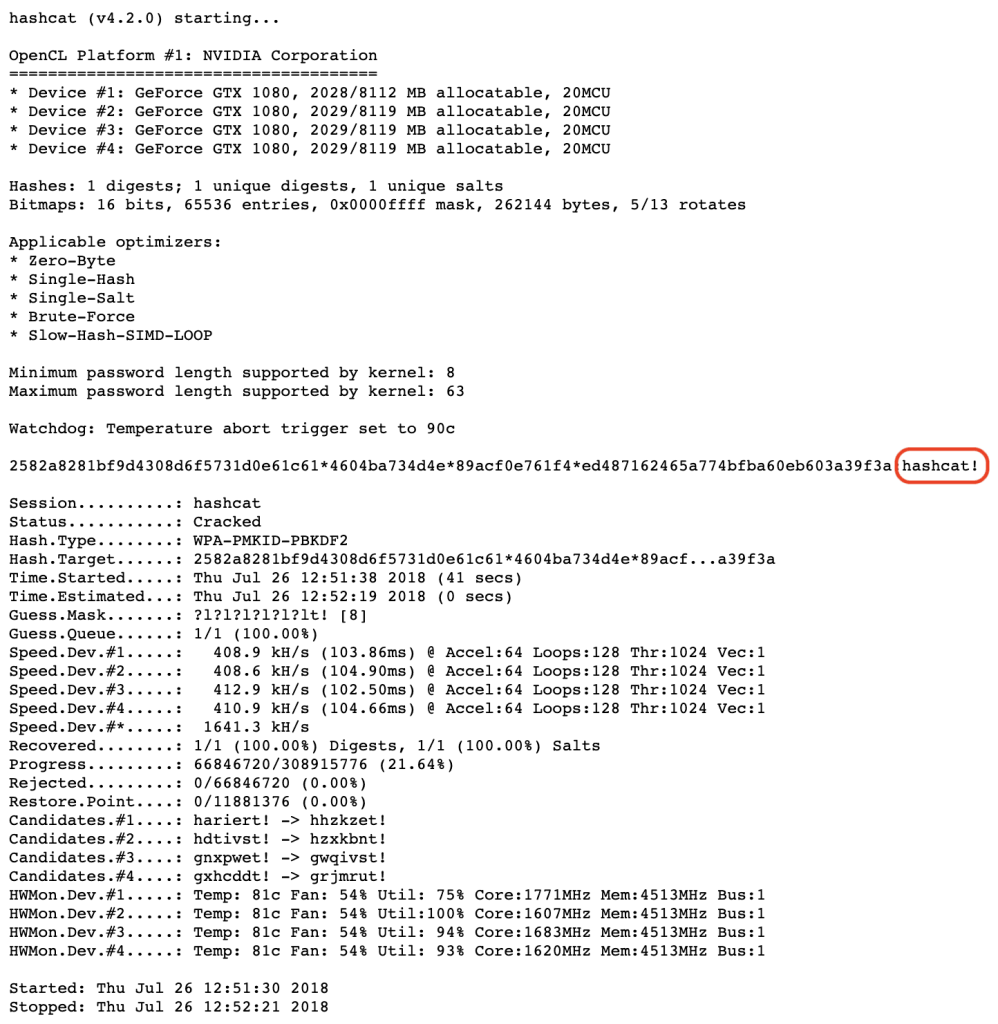

Questo problema è stato scoperto alcuni anni fa dal team che sta dietro a una delle utilità di recupero password più popolari (in altre parole uno strumento per decifrare le password), Hashcat. Da allora, sono stati sviluppati strumenti specializzati specificamente per decifrare i PMKID intercettati.

In pratica, l’autore dell’attacco di solito intercetta il PMKID contenente la password crittografata e quindi utilizza un attacco a dizionario, ovvero applica la forza bruta alle password più comuni, che vengono raccolte in un database.

Come proteggere la rete wireless da un attacco PMKID

Cosa puoi fare per prevenire un attacco di intercettazione PMKID alla tua rete wireless? Fortunatamente, ci sono diverse misure di protezione che non sono troppo difficili da implementare:

- Crea una password per la tua rete wireless che sia quanto più lunga e complessa possibile. Se l’autore di un attacco PMKID intercetta la password con hash dal Wi-Fi, deve comunque decrittografarla in seguito: più complessa è la password, minori sono le probabilità che riesca nel suo intento. Pertanto, per proteggerti da questo attacco, crea la password più lunga e indecifrabile possibile per la rete wireless.

- Disabilita la trasmissione PMKID nelle impostazioni del router. Sfortunatamente, non tutti i router lo consentono, ma vale la pena verificare se il tuo dispone di questa impostazione. Puoi trovarla cercando PMKID o 802.11r.

- Passa a WPA3. Se tutti i tuoi dispositivi supportano questo standard di protezione Wi-Fi più recente, vale la pena valutare se passare a questo protocollo: WPA3 è generalmente molto più sicuro di WPA2 e, soprattutto, non è suscettibile di intercettazione PMKID.

- Imposta una rete guest. Può essere noioso dover immettere frequentemente una password complessa per la rete principale nei nuovi dispositivi, quindi configura una rete guest con una password più semplice. A proposito, è anche consigliabile trasferire elementi potenzialmente non sicuri come i dispositivi IoT nella rete guest.

Per una protezione aggiuntiva dei dati trasmessi nel caso qualcuno riesca comunque ad hackerare la tua rete Wi-Fi, utilizza una VPN su tutti i dispositivi per proteggere la connessione Internet.