Estratto , tradotto, da un articolo di :

Rodolfo Saccani / Responsabile ricerca e sviluppo sicurezza @ Libraesva

L’articolo originale lo puoi trovare qui

MVBA è stato introdotto in Excel 5.0. Prima di allora Excel aveva solo macro XLM, che sono ancora supportate oggi.

Le macro XLM consentono di scrivere codice immettendo istruzioni direttamente nelle celle, proprio come le normali formule. In realtà sono chiamati macro-formule.

[omissis]

Ci sono alcune dichiarazioni tra queste macro-formule che consentono l’esecuzione di codice dannoso, queste sono denominate EXEC, RUN e CALL. Il mese scorso, nell’aprile 2020, è circolata un’ondata di malware che abusa di queste chiamate.

A maggio abbiamo visto una nuova ondata che apparentemente abusava ancora delle macro XLM ma senza chiamare EXEC, RUN o CALL. Al momento in cui li abbiamo ottenuti, la maggior parte di questi campioni aveva un tasso di rilevamento pari a 0 su virustotal, quindi sembra che valga la pena investigarli.

[omissis]

Alcuni di questi file stavano usando trucchi aggiuntivi per confondere l’analisi, come mettere le macro in fogli “nascosti”. Alcuni hanno usato fogli “molto nascosti”, altri sono stati protetti con la password “VelvetSweatshop” (che è un trucco usato da Microsoft per definire documenti di sola lettura). C’è anche una grande variabilità nei nomi dei file e nelle campagne e-mail. Non perderò tempo con questi dettagli e andrò subito al punto.

[omissis]

[Dall’analisi dei campioni , si e’ visto che tutti hanno in comune] l’abuso della macro-formula FORMULA. La denominazione ricorsiva può creare confusione, quindi lasciatemi fornire un po ‘di chiarimenti: proprio come qualsiasi altra istruzione formula (come IF o SUM per esempio), l’istruzione FORMULA può essere inserita in una cella sotto forma di formula. Questa affermazione particolare sembra essere denominata FORMULA stessa.

Cosa fa questa dichiarazione FORMULA? Immette una formula nella cella attiva (o in un riferimento). Fondamentalmente ciò che viene dato come parametro a questa chiamata diventa una fomula.

Generazione indiretta di formule se lo desideri e, sì, è pericoloso come sembra.

[omissis]

Questo è fondamentalmente il comportamento di questi campioni dannosi: creano una formula raccogliendo dati da molte celle diverse e apportando alcune trasformazioni. Quindi applicano la formula usando l’istruzione FORMULA.FILL (o una delle sue varianti, vedi il riferimento alle funzioni collegato sopra se sei interessato).

Il testo esatto del FORMULA è costruito in fase di esecuzione e ciò garantisce l’offuscamento che sembra essere efficace dato il punteggio zero o molto basso ottenuto da questi campioni su Virustotal.

[omissis]

Non siamo interessati a retroingegnerizzare ogni campione per scoprire i dettagli del comportamento. Come società di sicurezza della posta elettronica ci concentriamo sui metodi e sugli strumenti utilizzati dagli aggressori piuttosto che sulla specifica variante di malware.

Il nostro compito è bloccare queste minacce sul gateway, sappiamo che l’approccio del riconoscimento di elementi dannosi noti non è efficace e pertanto ci concentriamo sulla rimozione degli strumenti utilizzati dagli aggressori.

La filosofia del nostro sandbox QuickSand è più simile a un firewall: quando i nostri sistemi vedono un modello come questo, non si preoccupano davvero del reverse engineering del comportamento reale, non si preoccupano nemmeno di riconoscere se si tratta di una variante di malware nota o uno nuovo.

Che sia diretto o indiretto, non è consentito alcun modo di eseguire materiale per i documenti consegnati via e-mail. Questo approccio è meno soggetto all’evasione ed è proattivo: blocca le varianti attuali e future, note e sconosciute.

Il basso tasso di rilevamento di questi campioni su virustotal e su molti servizi di sandboxing basati sulla virtualizzazione conferma che, per essere efficace con le minacce in continua evoluzione, questo è un approccio migliore.

Estratto , tradotto, da un articolo di :

Rodolfo Saccani / Responsabile ricerca e sviluppo sicurezza @ Libraesva

L’articolo originale lo puoi trovare qui

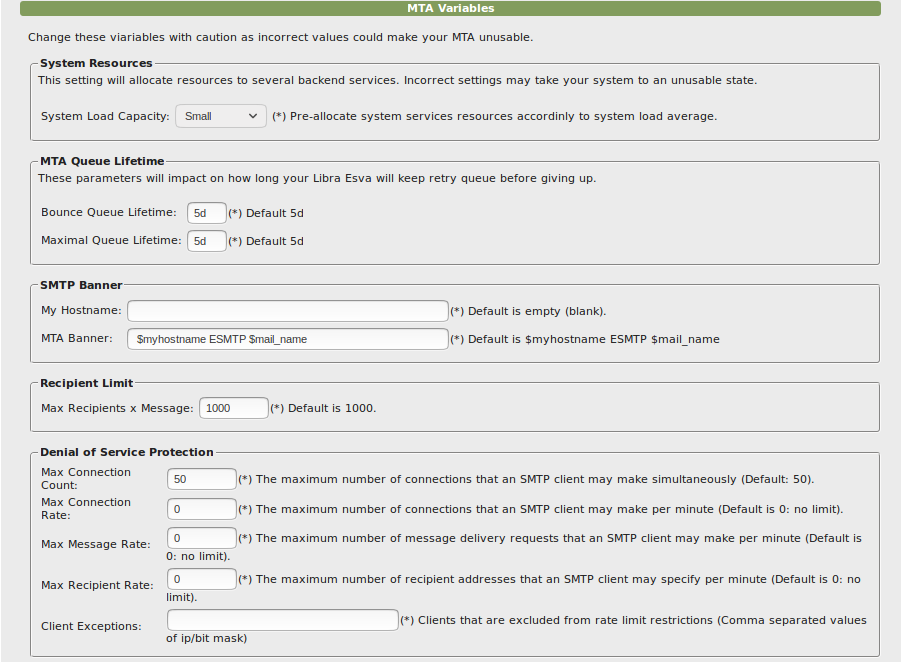

causa di un errore temporaneo, deve rimanere in coda di consegna, in modo che quando il sistema del destinatario riprende a funzionare possiamo consegnare il messaggio.

causa di un errore temporaneo, deve rimanere in coda di consegna, in modo che quando il sistema del destinatario riprende a funzionare possiamo consegnare il messaggio.