La cara, vecchia e-mail non è la proposta più affascinante del mondo digitale, ma in mezzo a un sacco di nuove applicazioni e servizi (messaggistica istantanea, social network…) sta facendo la sua parte come strumento essenziale per la vita moderna. La maggior parte di noi continua a usare l’e-mail, almeno per poter registrare i nuovi account di tutti quei servizi, quelle applicazioni e quei social network che ci interessano.

Questo è esattamente il motivo per cui le credenziali di posta elettronica sono un obiettivo tanto ambito dai cybercriminali. In questo post spiegheremo come alcuni truffatori usano il phishing per impossessarsene.

Messaggi di phishing, le strategie più comuni per hackerare le e-mail

La grande maggioranza di e-mail fraudolente create per rubare le credenziali degli account mail somigliano a messaggi da parte dei servizi e-mail che utilizziamo. Se l’obiettivo è l’utente privato, i truffatori imitano i servizi di posta elettronica più popolari; e quando cercano di hackerare account aziendali, si fanno passare per il servizio di posta elettronica che utilizzate a lavoro, in questo caso il mittente è il server di posta stesso.

I servizi di posta elettronica sono i più popolari. I truffatori cercano di rendere queste mail più convincenti possibile. La tecnica comune comprende: un indirizzo nel campo del mittente molto simile a quello autentico, intestazione e piè di pagina, link a fonti ufficiali e un design molto credibile.

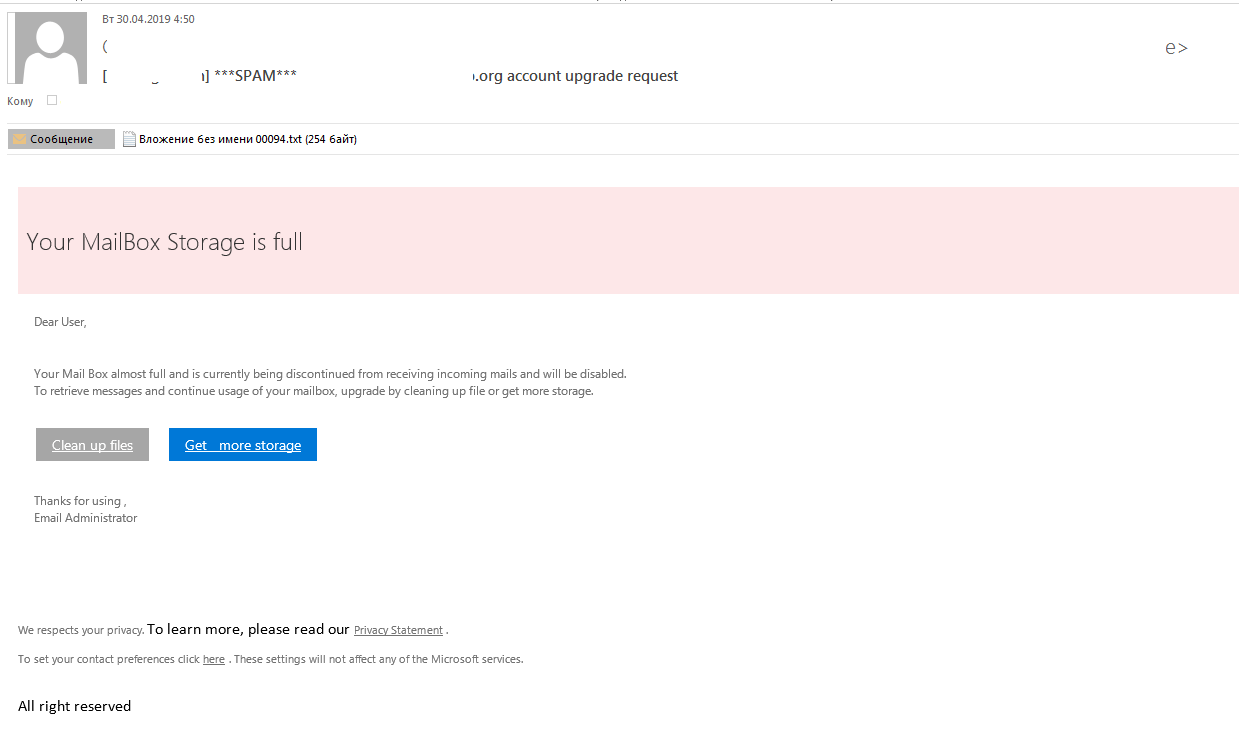

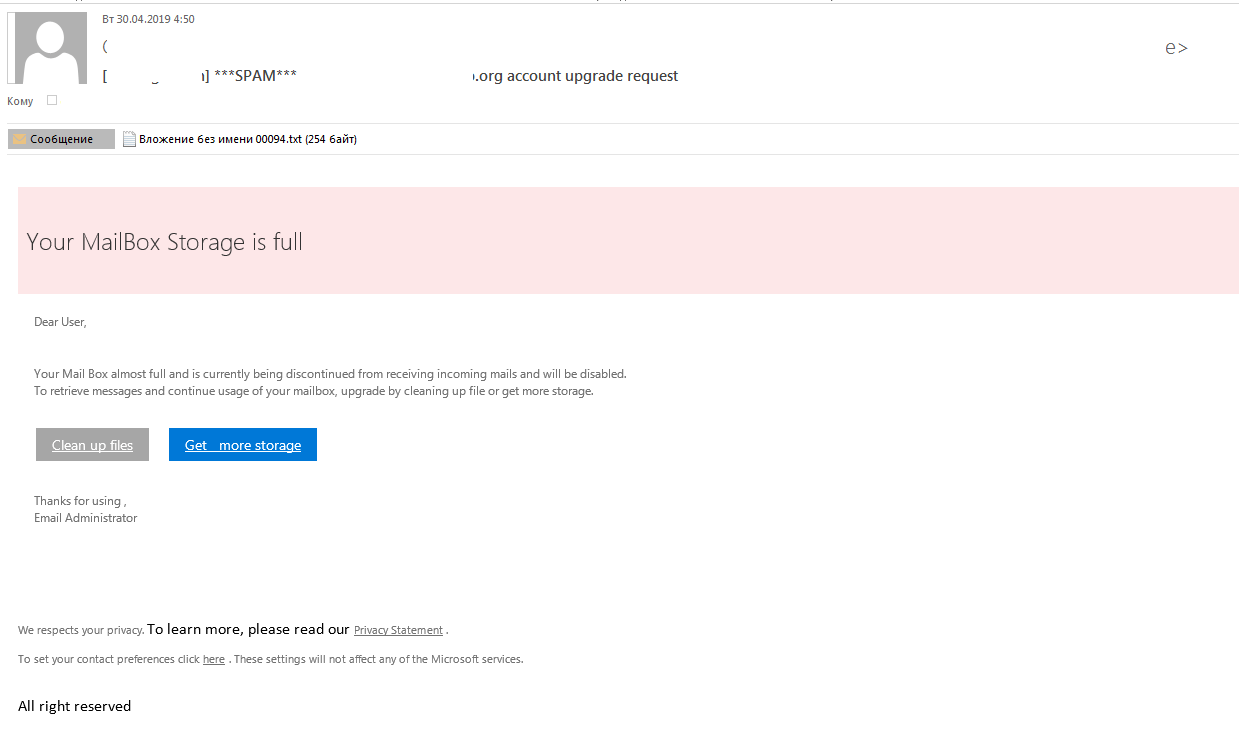

E-mail di phishing dove si minaccia l’utente dell’imminente cancellazione del suo account.

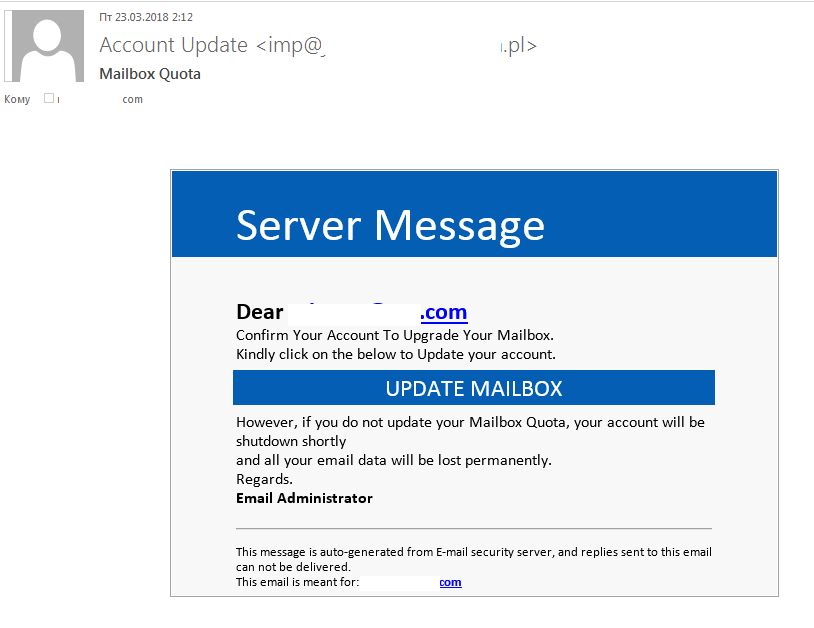

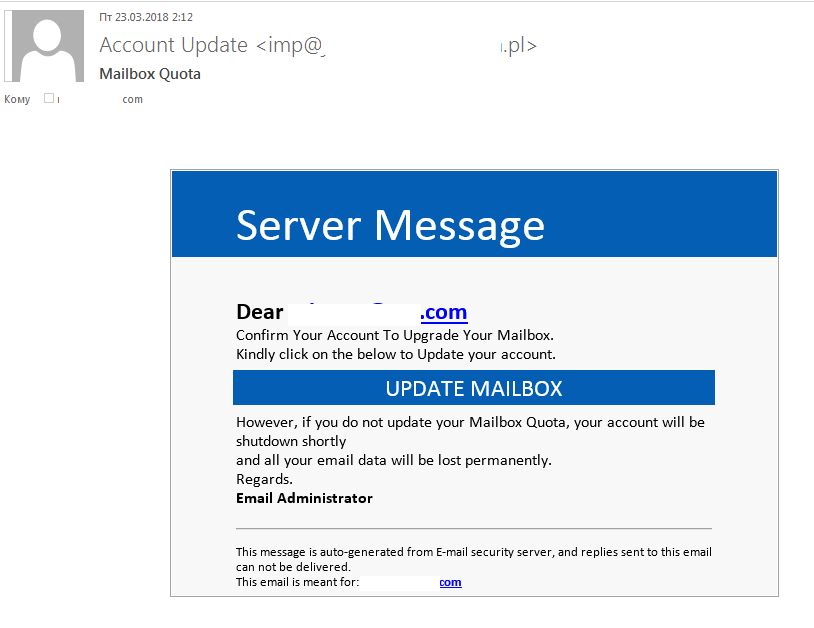

Per quanto riguarda gli account aziendali, gli scammer spesso inviano messaggi di phishing che sembrano provenire dal server aziendale o dai servizi di posta elettronica pubblici agli indirizzi condivisi (includendo quelli degli amministratori), ma a volte questi messaggi arrivano nella posta in entrata dei dipendenti, i cui indirizzi sono finiti in qualche modo nel database spam.

Le aziende serie, specialmente quelle grandi, si occupano loro stesse della manutenzione dei propri server di posta elettronica. Gli accessi e le password per tali account sono altrettanto interessanti per i cybercriminali. Questi messaggi vengono spesso smascherati grazie al loro aspetto tutt’altro che impeccabile (gli indirizzi dei mittenti provengono da servizi webmail gratuiti, ci sono errori di ortografia, etc.), tuttavia, dipendenti poco esperti potrebbero però scambiarli per messaggi autentici.

In questo messaggio, i cybercriminali imitano un’e-mail che informa del superamento del limite di archiviazione.

In caso di attacchi mirati a un’organizzazione specifica, gli scammer cercano di raccogliere anticipatamente il maggior numero di informazioni per rendere questi messaggi i più convincenti possibili. Per conferire credibilità e autenticità, possono includere indirizzi di posta elettronica delle vittime nei collegamenti ipertestuali di phishing, in modo che quando visitano la pagina falsa, appare già l’indirizzo e tutto quello che devono fare è inserire la password.

Varianti dei messaggi di phishing

Testo semplice con richiesta d’informazioni

I cybercriminali contattano semplicemente gli utenti a nome dei servizi di posta elettronica con pretesti differenti e richiedono l’invio del loro indirizzo e-mail, password e altri dati. In generale, si richiede agli utenti di rispondere a un indirizzo diverso da quello del mittente.

Questo tipo di phishing era una pratica molto popolare fino a quando gli scammer hanno iniziato ad usare metodi più efficaci per appropriarsi dei dati personali.

E-mail di phishing in cui si richiedono informazioni sull’account, inclusa la password. Non rispondete mai a questo tipo di richieste.

Messaggio con link a un sito di phishing

I messaggi di phishing con link sono al momento i più comuni. Gli scammer possono usare un numero infinito di link generati in precedenza, mischiarli lettera per lettera nello stesso invio di e-mail in massa, creare pagine di phishing molto simili ai siti legittimi, automatizzare e processare la raccolta dei dati rubati.

Questi link però nascondono una truffa, dato che reindirizzano a domini che non hanno nessuna relazione con le presunte aziende o utilizzano nomi di dominio simili ai legittimi ma con qualche differenza. Ecco perché gli scammer cercano di nascondere gli indirizzi ai quali portano i loro link. Lo fanno attraverso testi o immagini con collegamenti ipertestuali sui quali si può cliccare. Il testo di questi link includono frasi come “aggiorna la tua posta in entrata”. In altri casi, il testo del link comprende l’indirizzo autentico del servizio di posta elettronica, in realtà reindirizza a siti di phishing. Molti utenti non riusciranno a percepire la differenza a meno che non controllino i link prima di cliccarci.

La maggior parte dei siti di phishing includono link a pagine di phishing. Non cliccate su questi link.

Allegati di phishing

Le e-mail di phishing possono inoltre contenere allegati HTML, PDF o DOC.

I file allegati in formato DOC e PDF spesso contengono il corpo del messaggio di phishing e il link fraudolento. I cybercriminali optano per questa tattica quando vogliono che il testo reale sia, nei limiti del possibile, il più breve e simile a uno scambio di messaggi legittimo in modo da eludere i filtri di spam.

Alcune e-mail di phishing sono dotate di allegati PDF o DOC che comprendono link ai siti di phishing.

I file HTML si utilizzano al posto dei link (gli allegati HTML sono effettivamente delle pagine di phishing già pronte). Dal punto di vista degli scammer, il vantaggio è quello che l’allegato HTML è perfettamente funzionante, non c’è bisogno di pubblicarlo su Internet ed è provvisto degli elementi di cui hanno bisogno per la truffa.

Il formulario di login è incluso nel messaggio di phishing. Non introducete mai informazioni in un sito di questo tipo.

Argomenti dei messaggi di phishing

Problemi con l’account

Per quanto riguarda il testo delle e-mail, la maggior parte di essi iniziano avvertendo che c’è un problema con l’account di posta elettronica della vittima: è stato raggiunto il limite di archiviazione, c’è un problema con l’invio di un’e-mail, è stato rilevato un accesso non autorizzato, il destinatario è accusato di inviare spam, vengono segnalate altre violazioni, ecc.

L’e-mail di solito suggerisce all’utente come risolvere il problema: si tratta quasi sempre della conferma o dell’aggiornamento dei dati dell’account attraverso un link o l’apertura di un allegato. Per spaventare il destinatario, si sostiene che se non si seguono le istruzioni, l’account verrà bloccato o cancellato.

Nella maggior parte dei casi, l’e-mail fissa un termine per la risposta, che può essere di diverse ore o settimane. Generalmente si tratta di 24 ore, poiché è un tempo credibile e allo stesso tempo non così lungo da permettere alla vittima di rilassarsi e dimenticare la mail.

“Il tuo account verrà cancellato entro 24 ore a causa dello spam.” Minacce e limiti di tempo sono I trucchi tipici di phishing.

Imitazione di messaggi di tipo commerciale

A volte, e-mail di phishing atipiche arrivano sugli account di posta elettronica. Il testo di tali messaggi può non fare alcun riferimento ai dati dell’e-mail o dell’account. L’e-mail può sembrare una vera e propria corrispondenza commerciale.

Va ricordato che il numero di falsi messaggi commerciali utilizzati per il phishing è aumentato negli ultimi anni. Messaggi di questo tipo vengono di solito utilizzati per inviare allegati dannosi, ma alcuni di essi cercano anche di rubare dati personali. Può risultare difficile per un utente medio identificare una mail di phishing e i cybercriminali se ne approfittano.

Quando i criminali cercano account aziendali, l’uso di corrispondenza commerciale falsa è una tattica abituale.

Alcuni utenti non sospetteranno dell’esistenza di una truffa e faranno click sul link per effettuare l’accesso e visualizzare un documento inesistente.

Un sito di phishing che suggerisce all’utente di registrarsi per visualizzare un documento del quale si fa riferimento nel messaggio.

Varianti delle pagine di phishing

Abbiamo già parlato del formato e del contenuto delle e-mail, vediamo adesso quale potrebbe essere l’aspetto delle pagine web di phishing e a quali elementi bisogna prestare attenzione per identificare l’inganno.

La prima cosa alla quale bisogna fare attenzione è l’indirizzo Internet. Attraverso l’indirizzo si può individuare immediatamente la truffa. I segni tipici includono:

- Domini non correlati con le aziende che inviano i messaggi;

- Nomi di aziende o servizi web nella barra degli indirizzi invece del dominio, come example.com/outlook/;

- Errori ortografici;

- Sequenza di simboli random nell’indirizzo Internet;

- Simboli da altre lingue simili all’alfabeto latino, ad esempio ç al posto di c, á al posto di a e così via.

Come fanno con le e-mail, i cybercriminali cercano di replicare nel miglior modo possibile i siti web reali, ma ci sono sempre dettagli che sfuggono. Tuttavia, sfortunatamente, non tutti gli utenti sono in grado di individuarli.

È facile da capire: poche persone sono in grado di ricordare esattamente l’aspetto dei siti ufficiali. Quindi, per creare una pagina di phishing convincente, a volte bastano solo le caratteristiche degli elementi chiave: colori, logo, eccetera.

Pagina di login falsa di un servizio webmail.

Una caratteristica delle pagine di phishing create per rubare dati di accesso di un servizio webmail gratuito è che all’interno di essa sono presenti link a svariati servizi di webmail.

Immediatamente dopo aver cliccato, apparirà una finestra molto simile alla pagina di login del servizio in questione. In questo modo, i truffatori possono raccogliere dati di vari tipi di account con una sola pagina, invece di dover creare pagine separate per ognuno di essi.

Questo sito web di phishing imita la pagina di accesso di diversi account di webmail.

Invece di farsi passare per uno specifico servizio di posta, i truffatori possono raggiungere più vittime potenziali attraverso l’uso delle e-mail (su qualsiasi argomento generale; ad esempio, l’alternativa della corrispondenza commerciale di cui abbiamo parlato in precedenza) con link a siti di phishing dove gli utenti possono scegliere, a seconda delle necessità, i servizi di webmail più popolari.

Un altro esempio di una pagina di login falsa di un servizio webmail.

Occasionalmente, anche le pagine di phishing utilizzano il trucco del limite di tempo che abbiamo menzionato quando abbiamo analizzato le e-mail di phishing. Quando l’utente apre una pagina fraudolenta, appare immediatamente un conto alla rovescia per far sì che l’utente ingenuo si affretti a inserire i suoi dati.

Anche alcune pagine di phishing obbligano l’utente ad affrettarsi.

Quando una vittima invia i suoi dati attraverso una pagina di phishing, ci possono essere svariati risultati. Alcuni siti diventano inaccessibili e appare un messaggio di errore. Altri segnalano che i dati non sono corretti e chiedono di riprovarci.

Probabilmente lo scenario più pericoloso di tutti sta diventando sempre più comune. Una volta inseriti i dati, la pagina di phishing reindirizza l’utente alla pagina di login effettiva del servizio di webmail in questione. L’utente pensa che sia stato tutto un errore, inserisce nuovamente i suoi dati di accesso questa volta con successo e dimentica l’accaduto.

Come identificare le e-mail di phishing

- Se il dominio dell’indirizzo del mittente non appartiene all’azienda del presunto mittente e in particolare se la casella di posta elettronica è registrata con uno dei servizi di webmail gratuiti, la mail è una truffa. I messaggi ufficiali provengono sempre da indirizzi ufficiali;

- Se il messaggio presenta link da cliccare, domini non correlati, errori di ortografia, simboli speciali e così via, si tratta di una truffa;

- Se il messaggio dice che ci sono problemi imprevisti con il vostro account e vi chiede di seguire un link e accedere prima dello scadere del tempo, quel messaggio proviene dagli scammer.

Ricordare tutto ciò ogni volta che ricevete un’e-mail può essere molto utile ma non strettamente necessario. Un prodotto antivirus efficace, infatti, vi può aiutare a evitare il phishing e le altre minacce online che potrebbero colpirvi.

Fonte

Kaspersky blog