Molte aziende ed anche enti pubblici stanno sviluppando progetti con Microsoft SharePoint per creare dei portali di condivisione e scambio di documenti.

Questi portali permettono di caricare e scaricare dei documenti che vengono memorizzati all’interno di un database Microsoft SQL Server anzichè in comuni file.

Questi documenti spesso sono accessibili e/o caricati da utenti anche esterni che si trovano al di fuori del perimetro aziendale e che potrebbero non essere protetti secondo le policy aziendali o comunque con prodotti dello stesso livello qualitativo, ed in questa maniera SharePoint potrebbe diventare una falla nella sicurezza aziendale.

Un software antivirus comune non è in grado di analizzare i documenti memorizzati in SharePoint, proprio perché i documenti non sono dei file, ma sono dei record all’interno di un database.

E’ necessario un software progettato in modo specifico, come Kaspersky Security for Microsoft  SharePoint, in grado di analizzare i documenti memorizzati sfruttando alcune tecnologie messe a disposizione da Microsoft come Virus Scan API (VSAPI)

SharePoint, in grado di analizzare i documenti memorizzati sfruttando alcune tecnologie messe a disposizione da Microsoft come Virus Scan API (VSAPI)

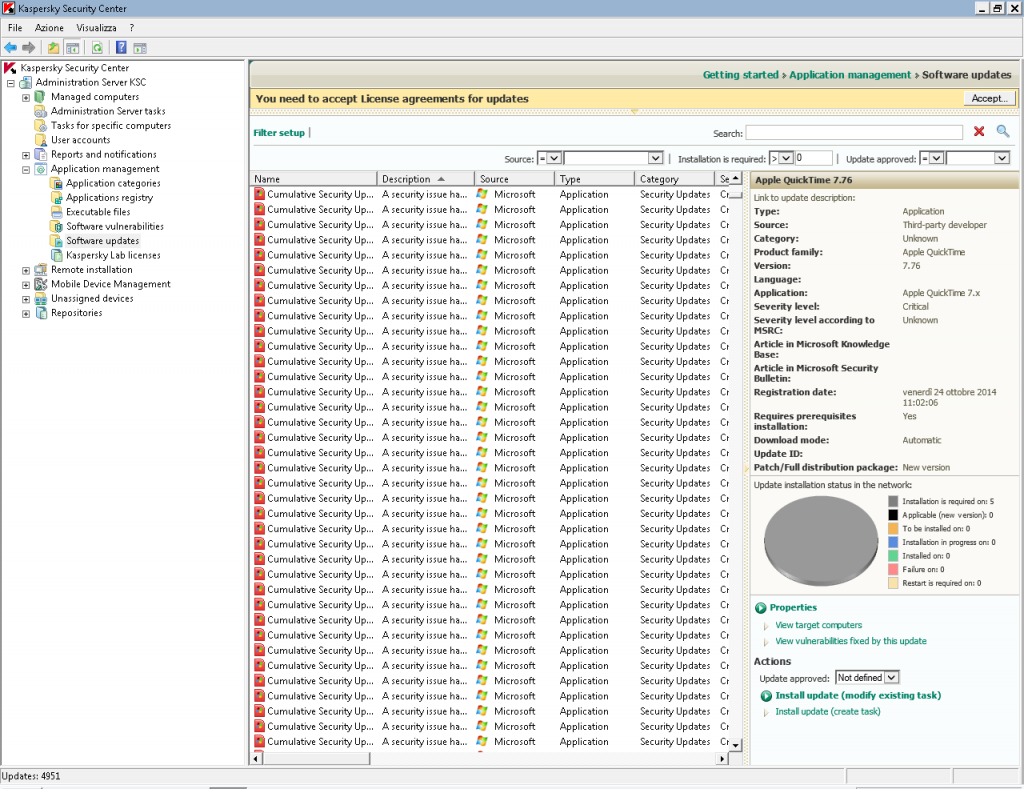

Kaspersky Security for SharePoint Server permette di effettuare:

- la scansione dei documenti memorizzati durante i download del file o quando effettuato il caricamento.

- la scansione su richiesta di tutti i documenti memorizzati.

- il controllo sul contenuto del documento con la possibilità di bloccarlo.

![]() La struttura tecnica Argonavis ha conseguito la certificazione sul prodotto Kaspersky Security for Microsoft SharePoint ed è in grado di aiutarvi nella scelta del prodotto, nella sua installazione e configurazione.

La struttura tecnica Argonavis ha conseguito la certificazione sul prodotto Kaspersky Security for Microsoft SharePoint ed è in grado di aiutarvi nella scelta del prodotto, nella sua installazione e configurazione.

già arrivati alla 3 generazione ed inizia a presentarsi qualche esemplare talmente evoluto da poter affermare di essere di fronte alla 4 generazione.

già arrivati alla 3 generazione ed inizia a presentarsi qualche esemplare talmente evoluto da poter affermare di essere di fronte alla 4 generazione.