Trend Micro Inc. è una multinazionale americana-giapponese di software per la sicurezza informatica, affidabile, con 30 anni di esperienza. Le sue soluzioni bloccano 250 milioni di minacce ogni giorno e proteggono oltre 500.000 aziende.

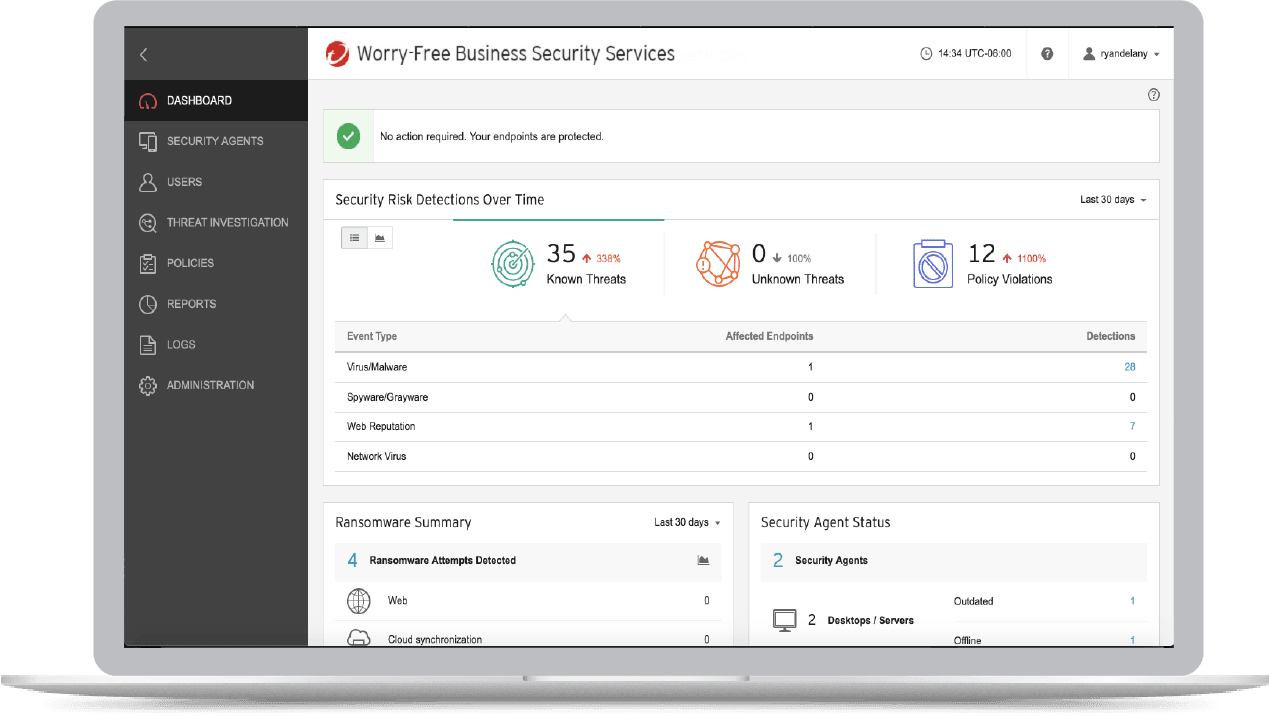

Worry-Free Services è la soluzione di cloud security di Trend Micro ideale per la protezione delle piccole e medie imprese. E’ un agent leggero all-in-one con una console intuitiva basata sul cloud, facile da installare e semplice da utilizzare. Blocca le minacce più avanzate e offre visibilità e controllo approfonditi sull’intera organizzazione aziendale.

Worry-Free Services è una soluzione SaaS completa, senza server da installare o da gestire. Il suo modulo Endpoint Security protegge i dispositivi Windows (desktop e server), Mac, iOS e Android integrando il machine learning ad alta affidabilità in una miscela di tecniche di protezione dalle minacce, per la più ampia protezione contro ransomware e attacchi avanzati.

Una singola console pronta per l’uso. Non sono necessari elementi aggiuntivi:

- Machine learning predittivo

- Monitoraggio del comportamento

- Prevenzione della perdita di dati

- Controllo dei dispositivi

- Firewall

- Reputazione degli URL

- Filtro delle categorie web

- Crittografia disco

- Protezione dalle vulnerabilità

- Controllo delle applicazioni

- Supporta Mac, dispositivi mobili e Chromebook™.

La soluzione Worry-Free Services Advanced integra i moduli Email Security e Cloud App Security per la protezione di email e collaborazione.

Per ulteriori informazioni: dircom@argonavis.it