E’ in aumento il trend di attacchi all’acceasso RDP dei server, oppure l’impersonazione di un administrator, dopo che un malintenzionato ha avuto accesso ad uno dei client della rete, con la conseguenza di avere piena libertà di disattivare o disinstallare la protezione e rimuovere eventuali log, ottenendo di fatto il controllo del server e lasciando l’utilizzatore ignaro di tutto.

I prodotti Kaspersky dispongono di password di protezione , che si consiglia di attivre di tutte.

- Network Agent

ha un’impostazione del genere nella sua policy

- Kaspersky Endpoint Security 11

come i suoi predecessori, permette di inserire un nome utente ed una password sia su diverse azioni utente (modifica protezione, chiusura, report, cambio licenza), sia sulla disinstallazione.

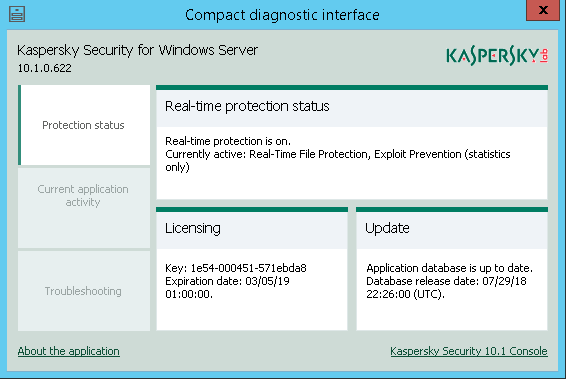

- Security 10 for Windows Server

ha un’opzione simile nella policy di protezione

Fonte

Questar