Subscription Bombing è una nuova tecnica per generare messaggi non desiderati (“spam”).

La tecnica consiste nel completare (con metodi automatici) migliaia di form di registrazione o di richiesta di informazioni, che generano automaticamente delle mail dirette all’indirizzo che è stato inserito all’interno il form. E’ sufficiente compilare il form, utilizzando l’indirizzo email della vittima per fargli recapitare migliaia di email in contemporanea.

I siti a rischio sono quelli che non usano dei metodi per individuare i form compilati con sistemi automatici, con meccanismi con il CAPTCHA.

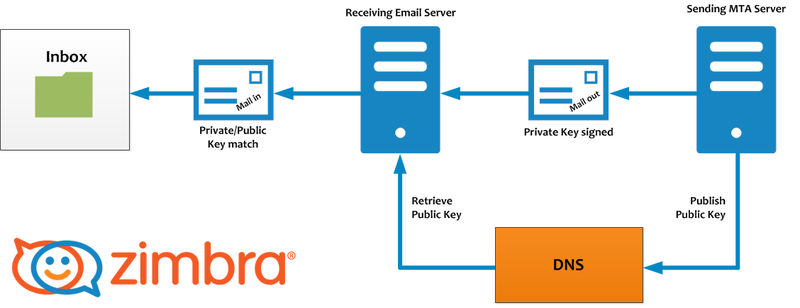

Per i sistemi antispam tutti questi messaggi sono legittimi, perché generati da sistemi perfettamente regolari, arrivano ciascuno dal server corretto e molte volte rispettano anche il record SPF.

Se l’utente avesse usato realmente il proprio indirizzo email ed effettuato quella registrazione oppure compilato il modulo per la richiesta di informazioni quella mail è richiesta e deve arrivare.

Questo genere di attacco ha due vittime:

- il proprietario del sito web che rischia di finire in qualche blacklist pubblica, ad esempio Spamhaus è molto attenta a questo fenomeno e comunque si ritrova nel database un numero elevato di iscrizioni o richieste fittizie.

- il proprietario della mail che si ritrova la casella invasa di messaggi di posta non desiderati e rischia fra i tanti messaggi di non notare qualche messaggio di posta importante.

Questo genere di attacco comporta un fenomeno che potremmo definire “fumogeno digitale“. Supponiamo che l’attaccante abbia le nostre credenziali del conto PayPal e sia pronto ad effettuare un trasferimento di denaro. Gli resta il problema di sopprimere i messaggi di posta verso il nostro indirizzo che potrebbero allarmarci. Con un attacco del genere fra i migliaia di messaggi non desiderati che potrebbero arrivare alla casella in contemporanea il messaggio di PayPal che ci indica l’avvenuto trasferimento potrebbe anche passare inosservato, considerato che sono frequentementi i messaggi di phishing con oggetto PayPal.

![]()

Argonavis ed i suoi esperti in sicurezza informatica sono a tua disposizione per darti supporto ed aiutarti a proteggere la tua azienda dai rischi informatici.