Kaspersky Endpoint Security permette di specificare nella policy le applicazioni che si desidera non possano essere eseguite dagli endpoint.

Per poterlo fare è necessario definire una categoria a cui appartengono le applicazioni da bloccare. Il termine categoria in questo caso è scorretto perché all’interno di una categoria possono far parte anche diversi tipi di applicazione che non sono collegate da utilizzi similari.

In questo post analizziamo un caso concreto, il caso in cui su vuole evitare che l’esecuzione degli updater possa rendere non più funzionanti dei software scritti appositamente.

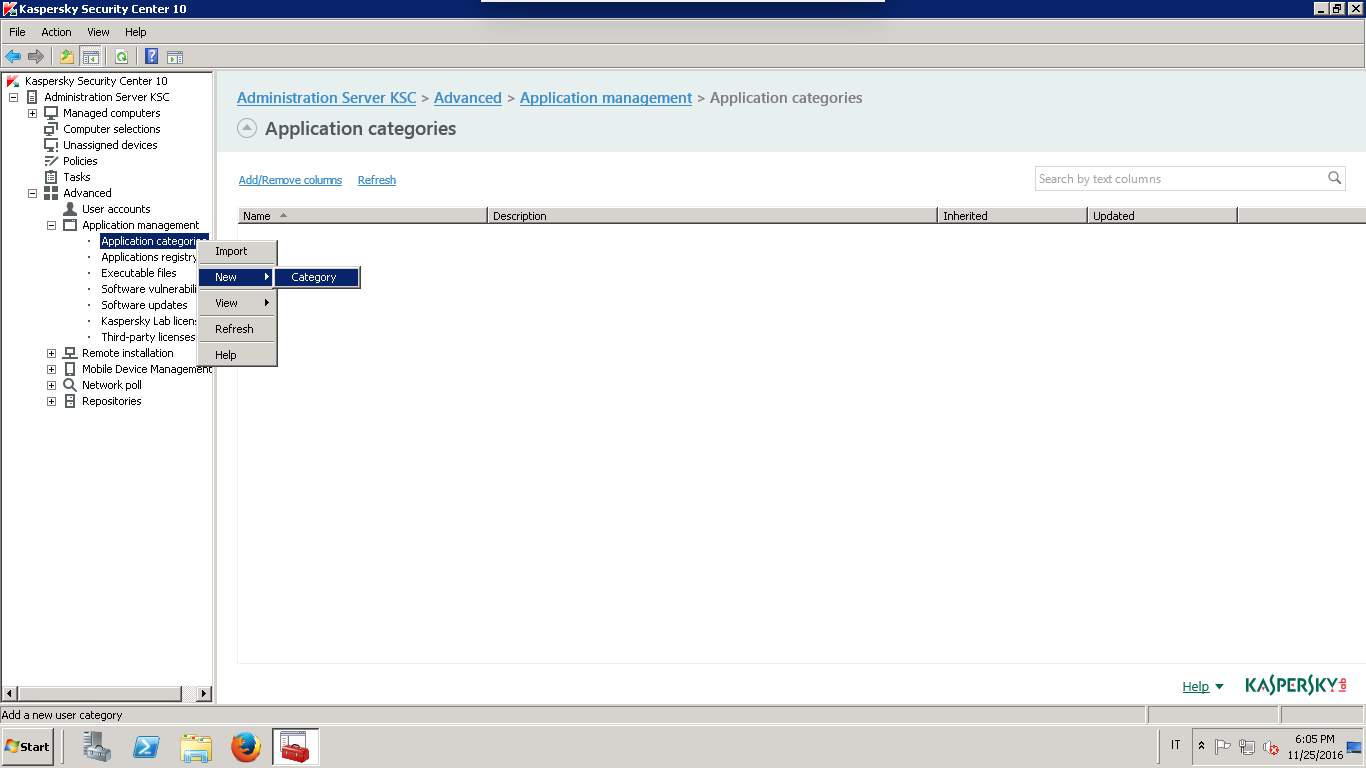

Il primo passo da compiere e creare una nuova categoria dal menu “Advanced” -> “Application category“, premendo sul tasto destro del mouse selezionare nel menu contestuale il menu “New” e selezionare “Category“.

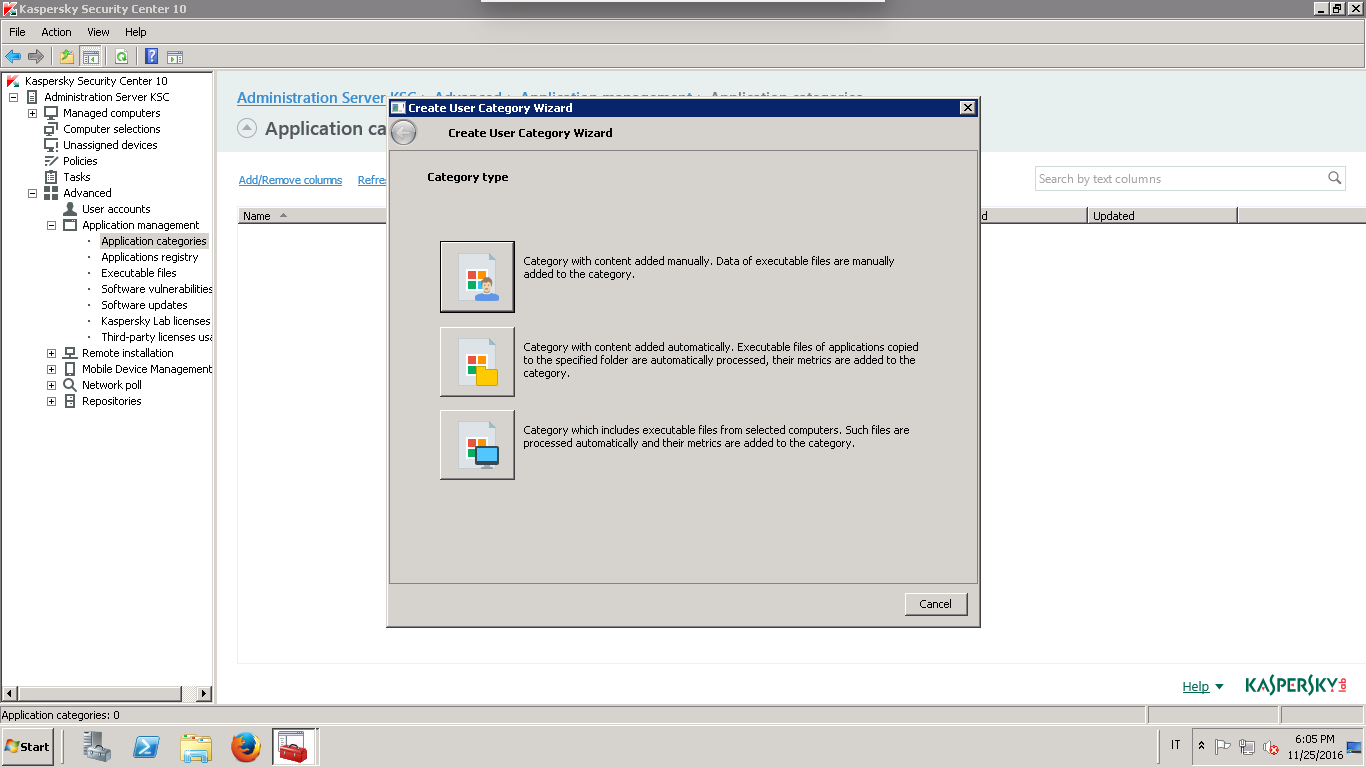

In questo caso specifico possiamo scegliere una categoria predefinita già realizzata da Kaspersky, ma è possibile anche selezionare singolarmente dei file ed estrarne la caratterizzazione.

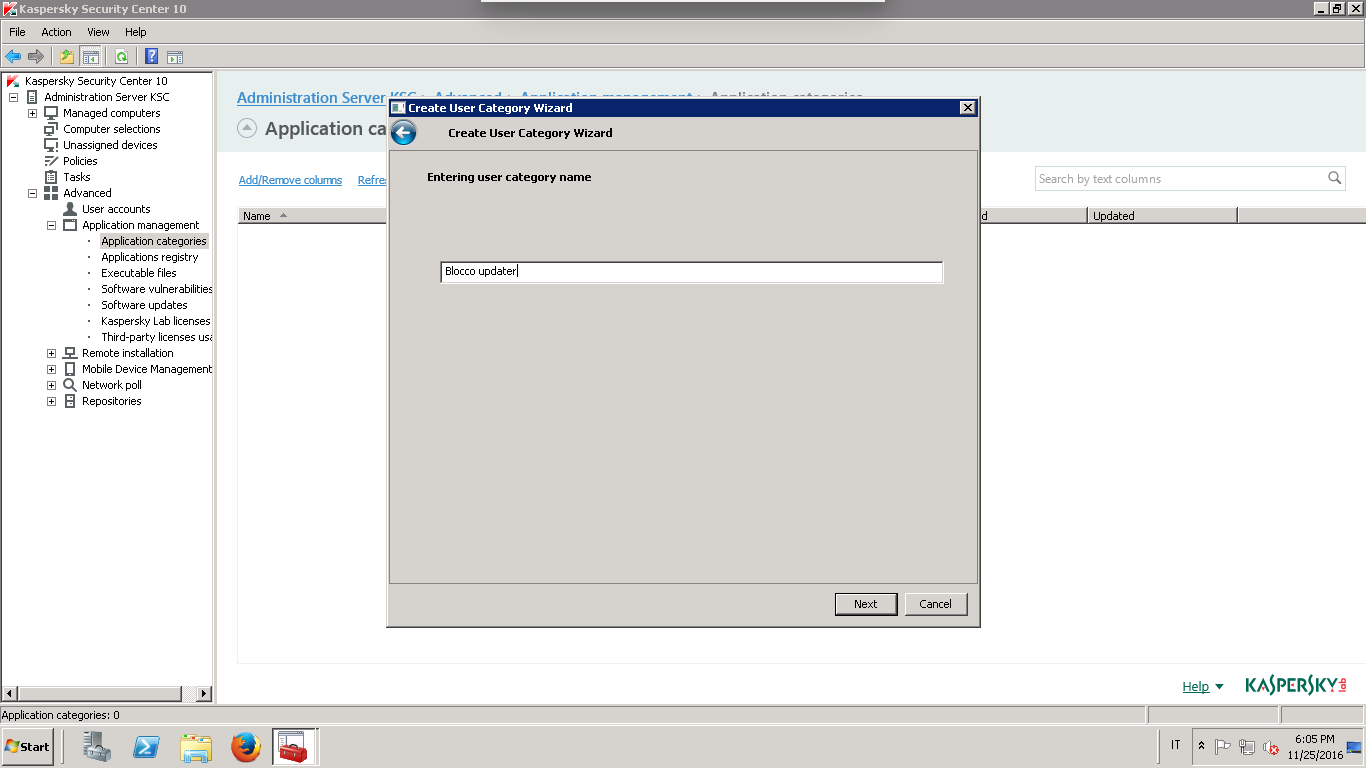

diamo un nome alla categoria che stiamo creando

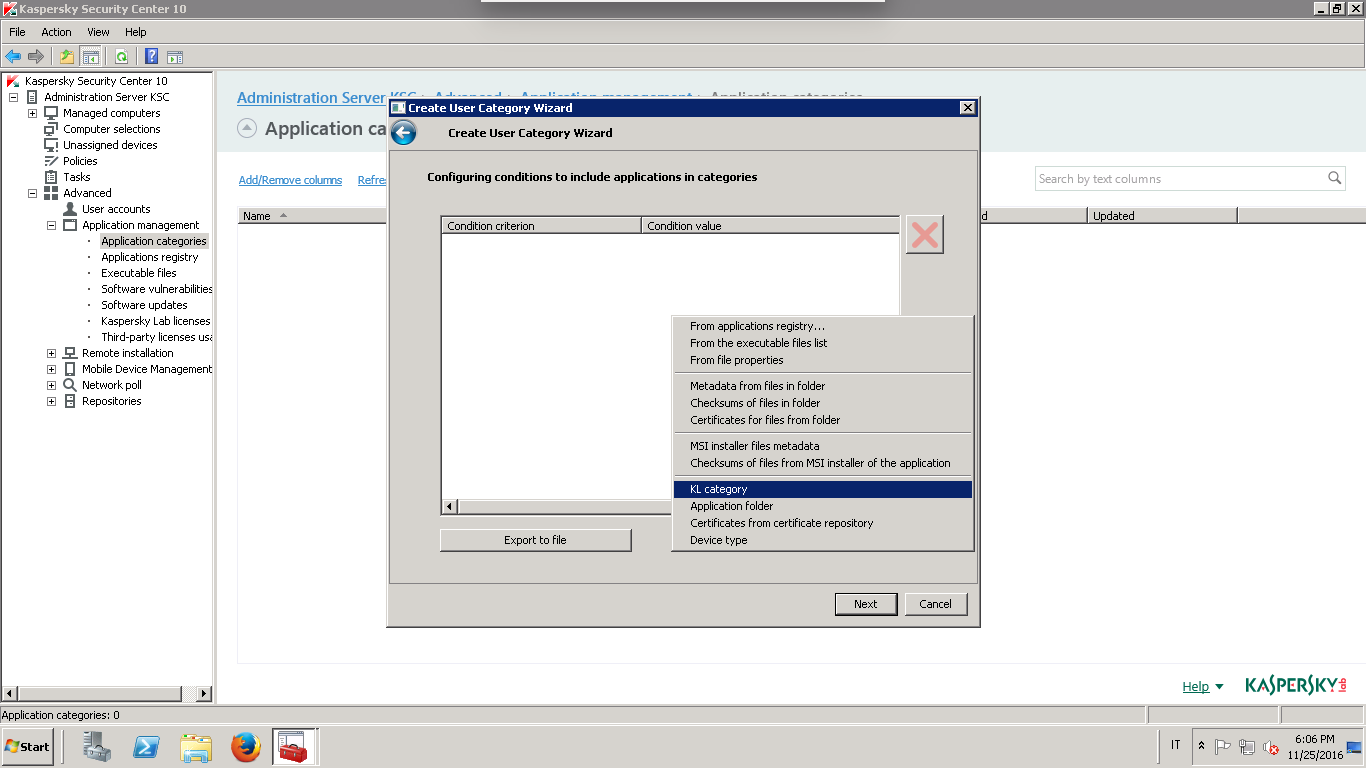

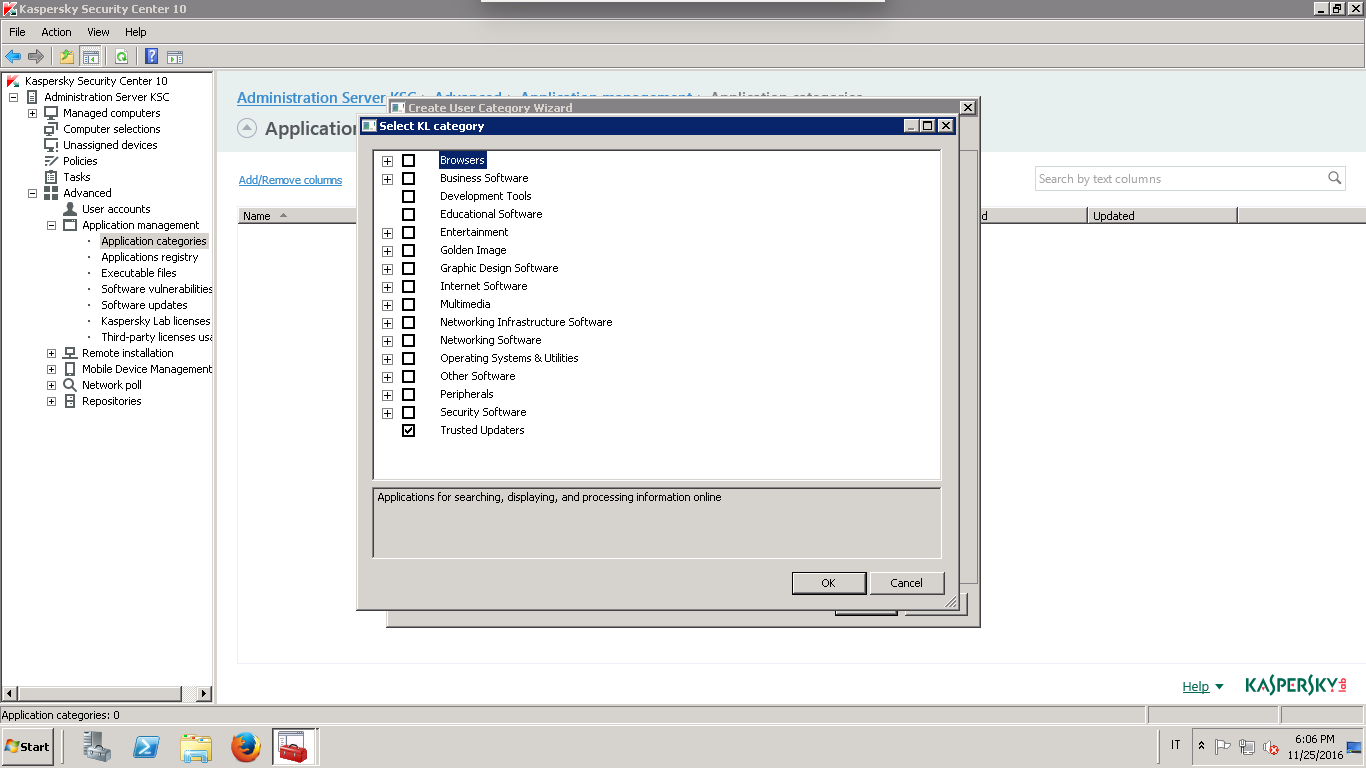

premendo il pulsante Add, compare un menu che ci permette di scegliere la categoria

selezioniamo la categoria Trusted Updater, che contiene gli eseguibili responsabili degli aggiornamenti delle applicazioni lecite.

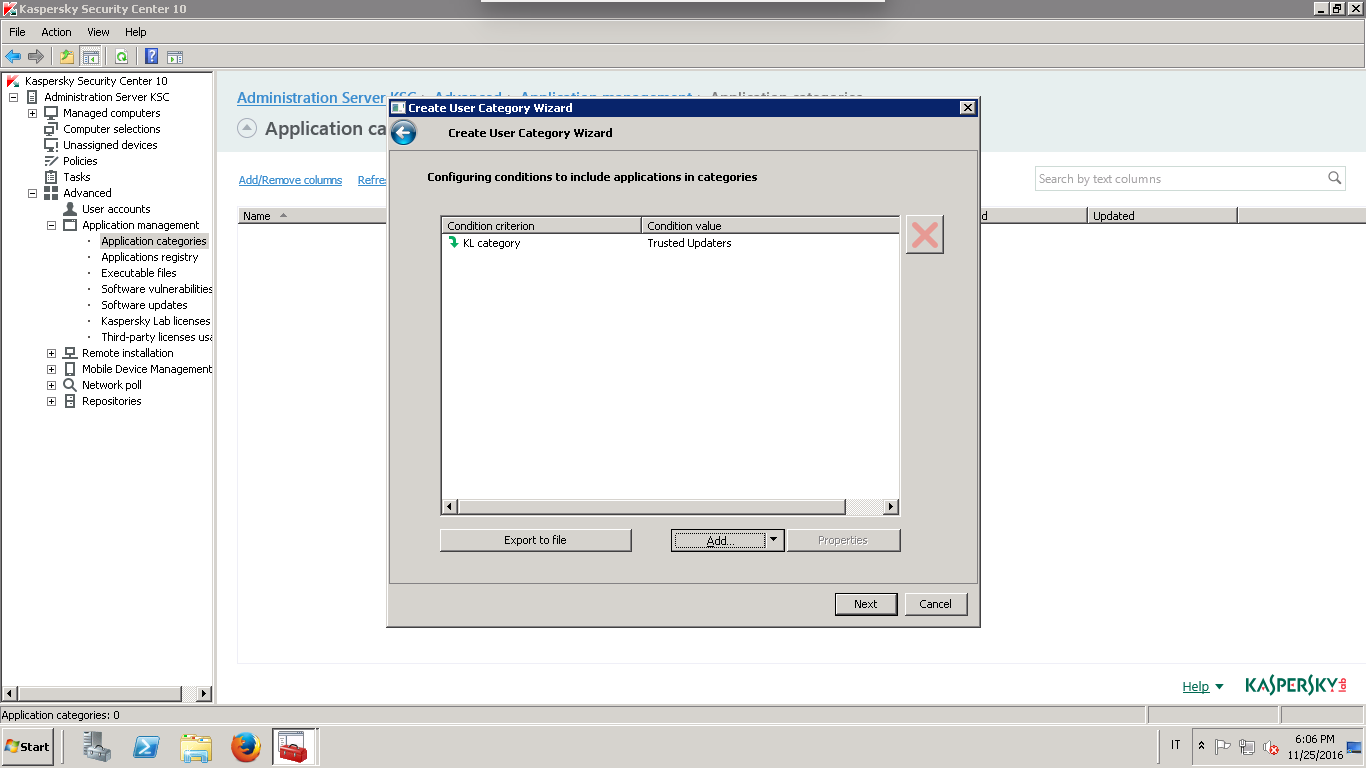

Concludiamo la creazione della categoria premendo il tasto Next

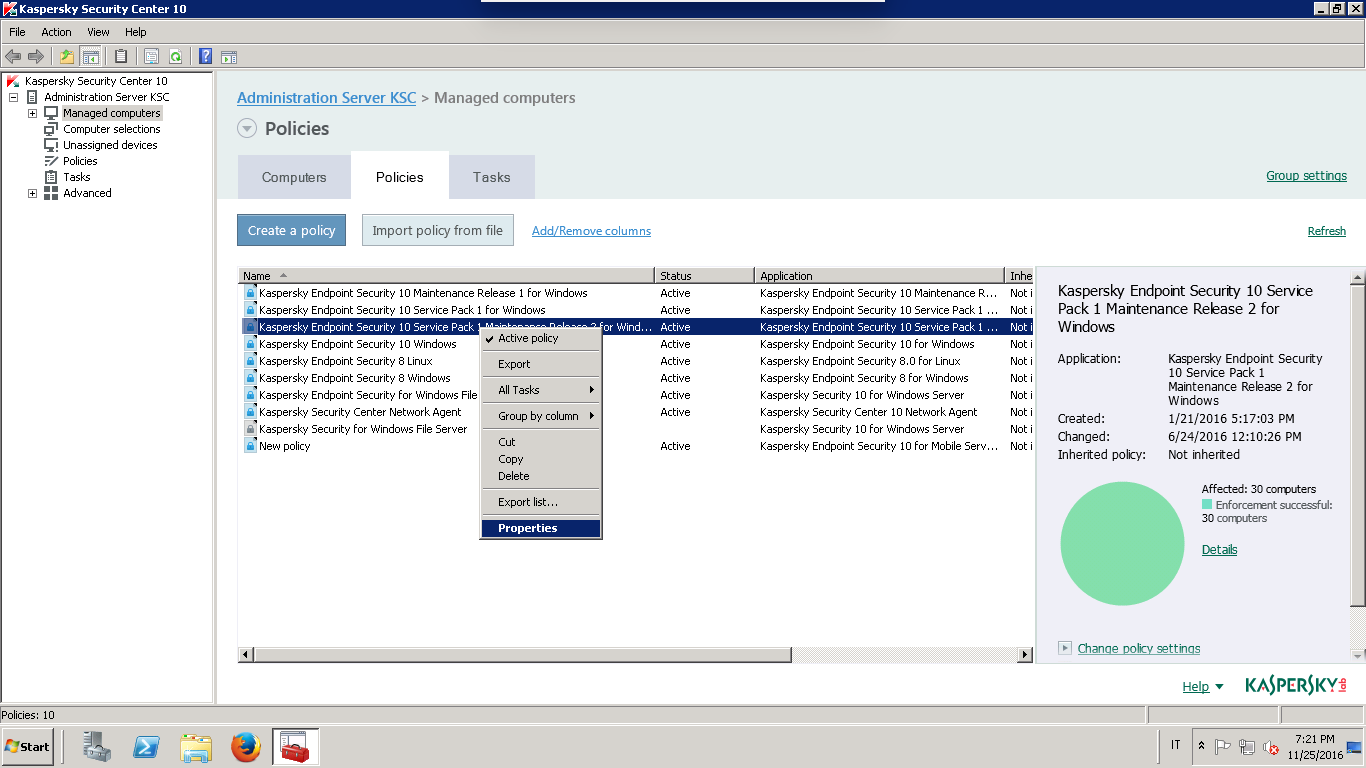

Conclusa la creazione di questa categoria, dobbiamo modificare la policy che si applica agli endpoint a cui vogliamo inibire l’aggiornamento automatico.

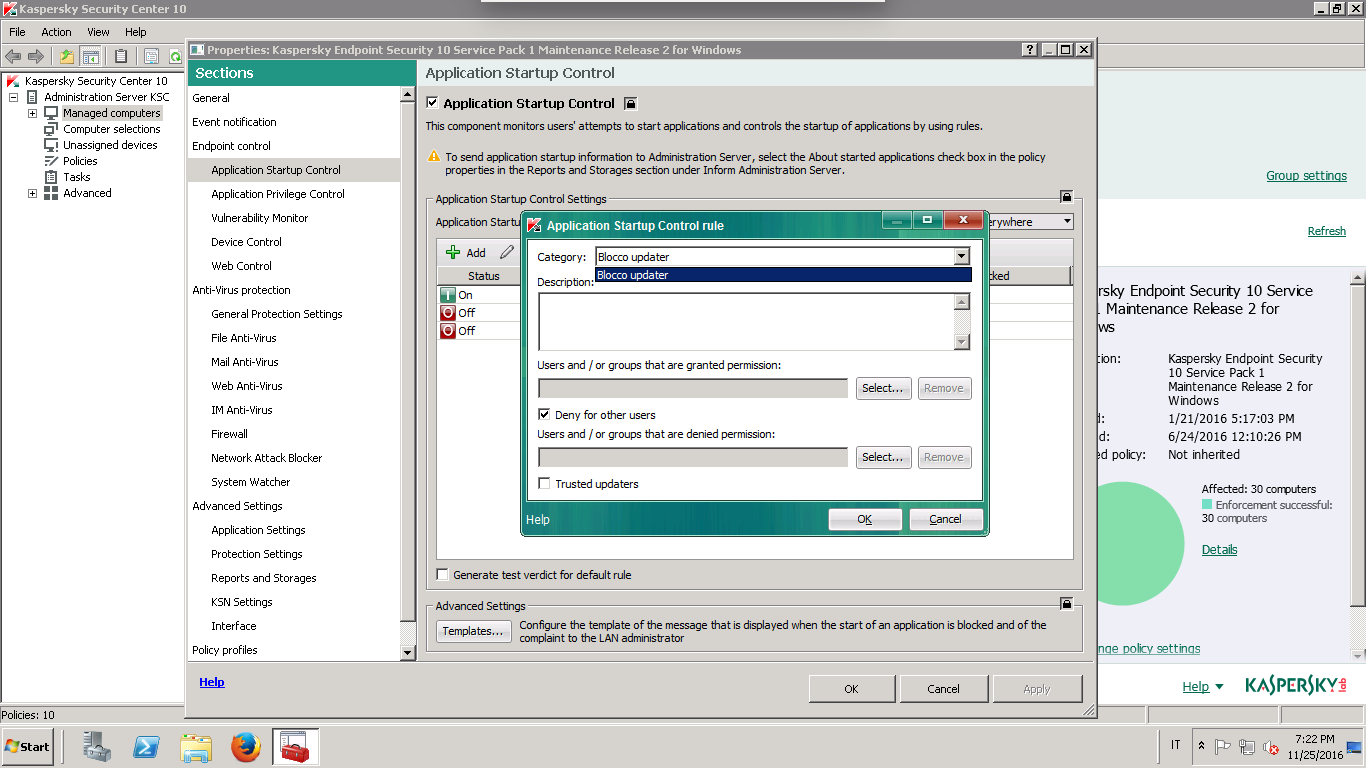

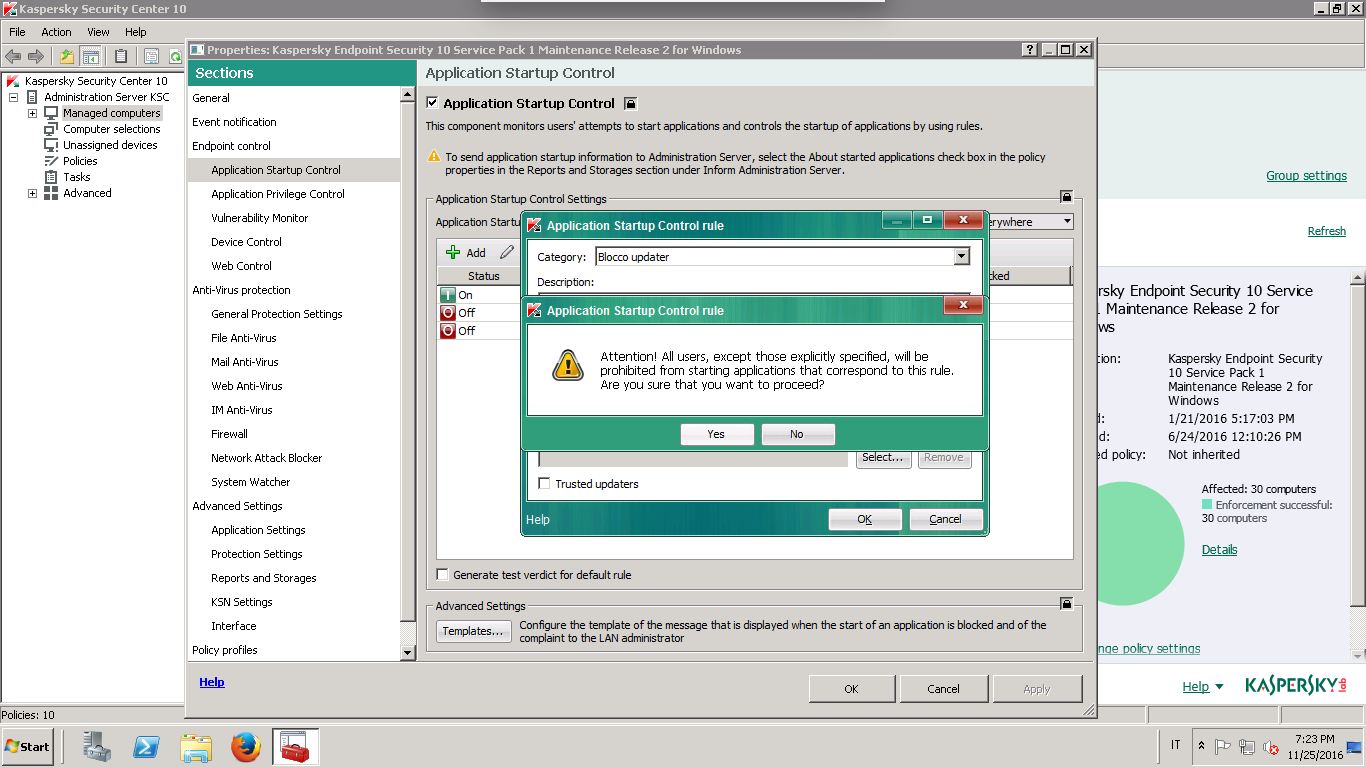

Nella sezione “Application Startup Control” aggiungiamo una nuova regola, selezionando la categoria che abbiamo creato, senza specificare nessun utente e mettendo il flag su “Deny for other users“. In questo modo nessuno ha il permesso di eseguire le applicazioni che fanno parte della categoria.

Salvando la regola ci appare il messaggio di avviso che approvando la regola gli utenti non potranno eseguire le applicazioni contenute nella categoria.

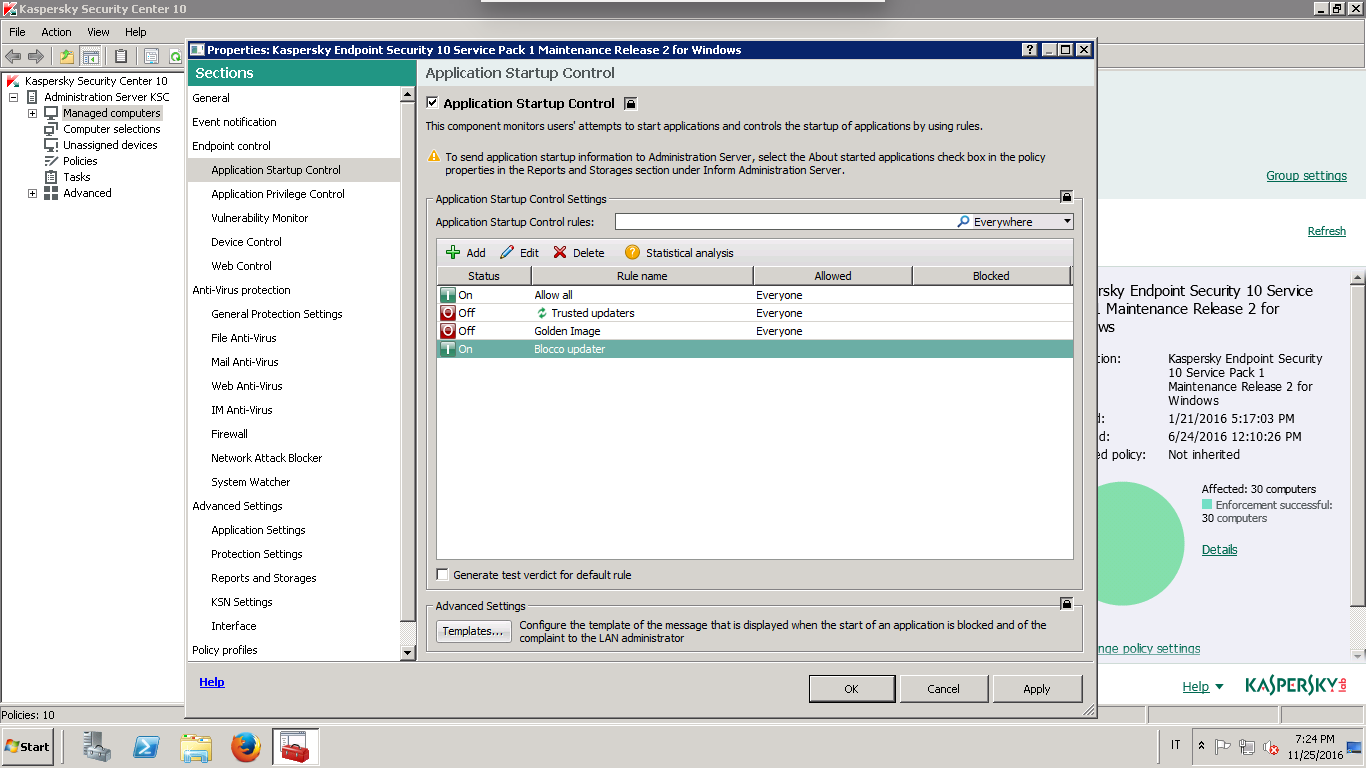

Terminata la procedura possiamo salvare la regola ed attendere che la policy venga applicata.

l’obiettivo dell’attaccante è mettere in difficoltà l’infrastruttura che eroga il servizio riempiendola di chiamate contemporanee, quando queste richieste superano la soglia massima tollerata dall’infrastruttura il risultato è bloccare quasi totalmente l’attività del sito. Si tratta di un fenomeno simile a quello che si verifica nelle strade durante l’ora di punta, quando tutti hanno delle esigenze legittime ed usufruiscono del servizio causandone il blocco.

l’obiettivo dell’attaccante è mettere in difficoltà l’infrastruttura che eroga il servizio riempiendola di chiamate contemporanee, quando queste richieste superano la soglia massima tollerata dall’infrastruttura il risultato è bloccare quasi totalmente l’attività del sito. Si tratta di un fenomeno simile a quello che si verifica nelle strade durante l’ora di punta, quando tutti hanno delle esigenze legittime ed usufruiscono del servizio causandone il blocco. n l’altra chiave.

n l’altra chiave.