I prodotti KasperskyLab si sono sempre rivelati molto efficaci nella prevenzione dei malware in generale ed in particolare contro la minaccia del momento: i ransomware (cryptolocker).

La stretegia attuale prevedeva oltre ai metodi classici di inviduazione dei malware basati su corrispondenza fra firme e di analisi del comportamento con delle euristiche, l’utilizzo di due componenti il System Watcher ed Application Privilege Control che riducono ulteriormente il pericolo di infezione in particolare di minacce 0-day che ancora non sono state analizzate.

Purtroppo avviene frequentemente che fra tante workstation che circolano nel perimetro aziendale, per dimenticanza o per qualche malfunzionamento, qualcuna non venga protetta adeguatamente, e se questa macchina si infettasse con un ransomware andrebbe a svolgere il suo atto di danneggiamento anche sulle aree di file sharing.

KasperskyLab ha annunciato in un video una nuova funzionalità per il prodotto Kaspersky Security Endpoint for Windows File Server, molto utile in azienda perché non contrasta direttamente l’infezione del malware, ma riduce l’impatto del danneggiamento alla sola macchina infetta.

Morten Lehn Managing Director di Kaspersky Lab Italia afferma: “La nostra nuova soluzione è unica nel suo genere. È basata su un algoritmo brevettato da Kaspersky Lab che utilizza l’analisi dei comportamenti per rilevare attività sospette e proteggere dalla criptazione le cartelle condivise. Vogliamo impedire che le aziende vengano escluse dai loro file e che vengano obbligate a pagare un riscatto per riaverli” .

![]()

Argonavis è partner Kaspersky ed i suoi tecnici hanno conseguito le più importanti certificazioni sui prodotti KasperskyLab, potendo vantare anche la prestigiosa certificazione KSCC (massimo livello di certificazione).

Contattaci ed affida la protezione della tua azienda all’esperienza e competenza di KasperskyLAB ed Argonavis.

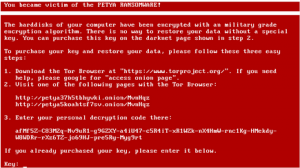

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.