Dopo la grande epidemia di infezioni di TeslaCrypt 3.0 avuta fra i mesi di gennaio e febbraio la nuova versione TeslaCrypt 4.0 è stata rilevata in questi ultimi giorni.

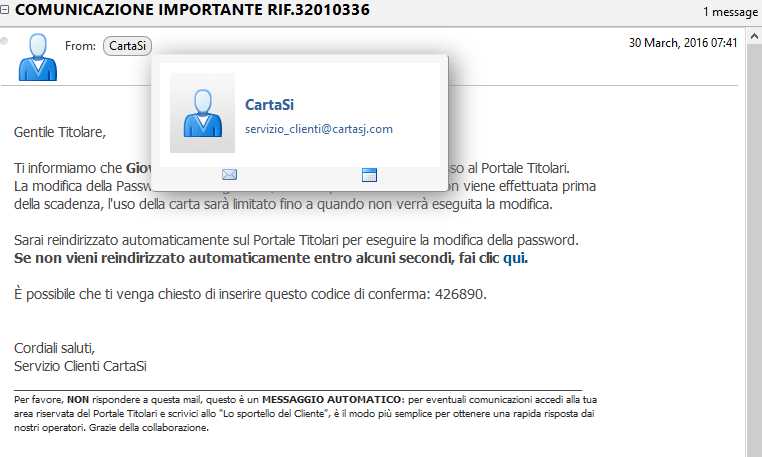

Il vettore dell’infezione è sempre una mail di spam, che si presenta come un fattura o un ordine, contenente un allegato in formato .ZIP che al suo interno contiene un file JavaScript (trojan) che una volta eseguito si occupa di scaricare il malware, che procederà alla crittografia dei file importanti presenti sul disco e sulle aree di rete condivise.

Mentre le versioni precedenti di questo malware aggiungevano le estensioni “.micro”, “.mp3”, “.ecc, “.ezz”, “.exx”, “.xyz”, “.zzz”, “.aaa”, “.abc”, “.ccc” o “vvv” al nome del file, quest’ultima variante lascia inalterato il nome del file, rendeno più difficile il riconoscimento dell’infezione.

L’unica possibilità per capire se il file è stato attaccato è verificare se nell’header del file compaiono le tracce della crittografia

offset size Description ————————————– 0x000 8 0x0000000000000000 0x008 8 %IDHEX% 0x010 8 0x0000000000000000 0x018 65 PublicKeyRandom1_octet 0x059 32 AES_PrivateKeyMaster 0x079 31 Padding 0 0x098 65 PublicKeySHA256Master_octet 0x0D9 3 0x000000 0x0DC 65 PublicKeyRandom2_octet 0x11D 32 AES_PrivateKeyFile 0x13D 31 Padding 0 0x15C 16 Initialization vector for AES 0x16C 4 Size of original file AES 256 CBC

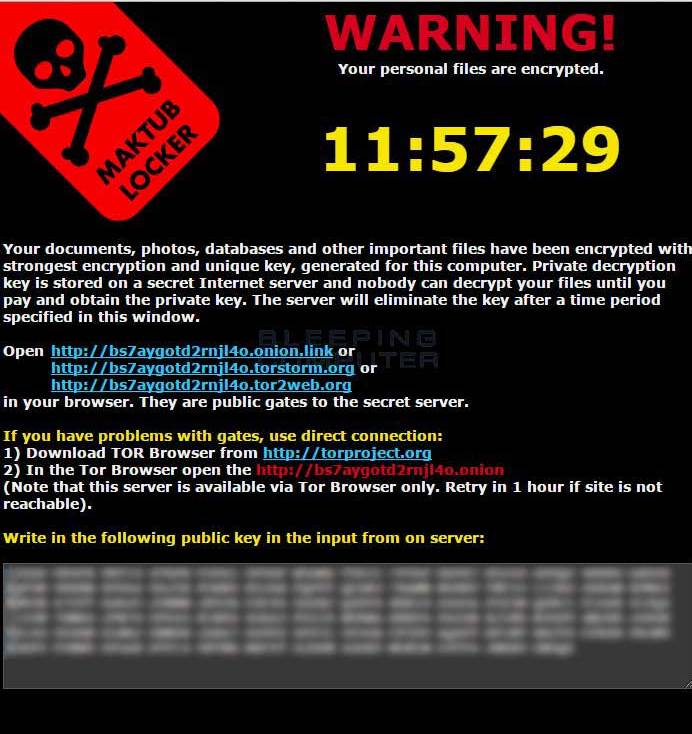

inoltre vengono creati dei file, con dei nomi casuali, con le istruzioni per sbloccarli:

%UserProfile%\Desktop\RECOVER[5_chars].html

%UserProfile%\Desktop\RECOVER[5_chars].png

%UserProfile%\Desktop\RECOVER[5_chars].txt

%UserProfile%\Documents\[random].exe

%UserProfile%\Documents\recover_file.txt

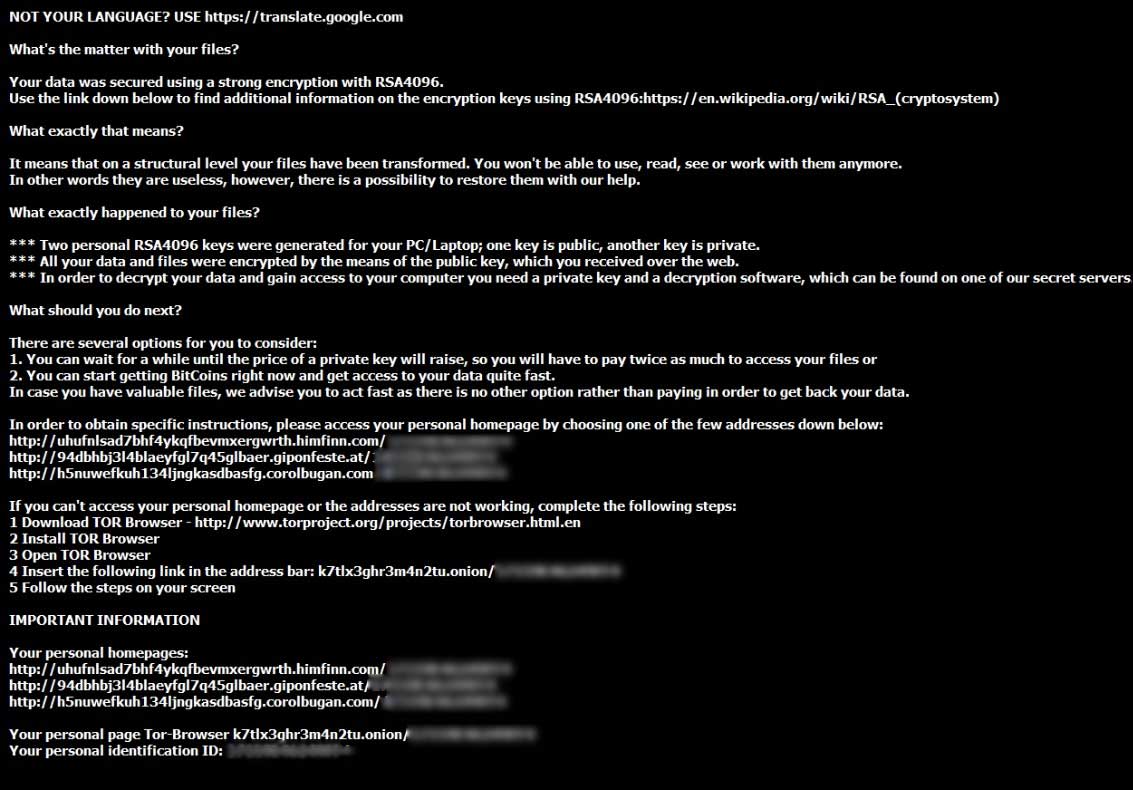

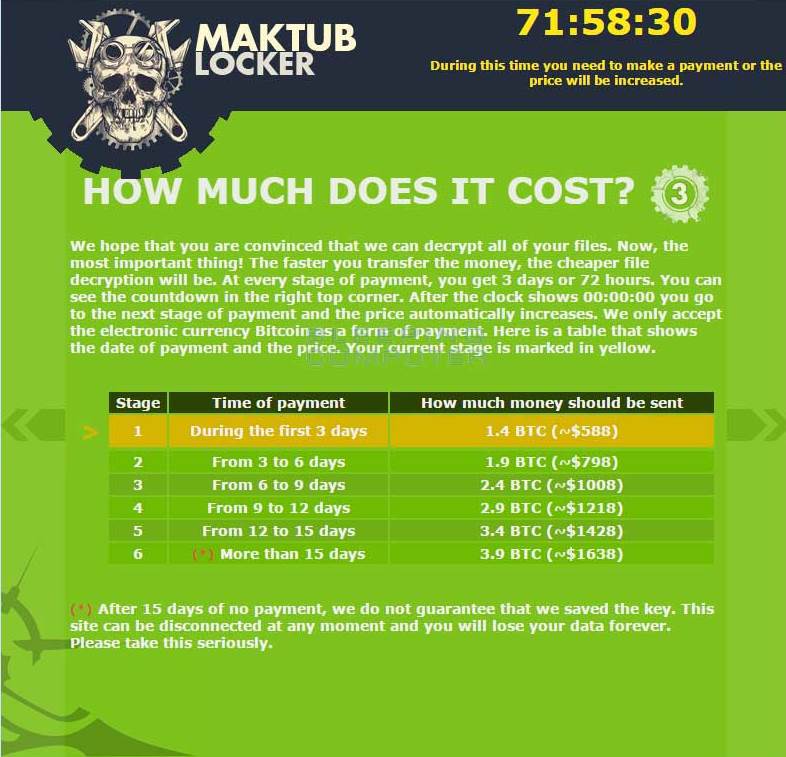

Dalle istruzioni su come ottenere il riscatto dei file troviamo alcune informazioni utili a comprendere l’azione del malware.

Il malware utilizza la crittografia AES con chiave pubblica RSA a 4096bit, inoltre è stato risolto un bug presente nelle versioni precedenti, in cui i file con dimensione superiore a 4GB nella fase di crittografia venivano danneggiati.

Questo malware ha delle caratteristiche che rischiano di mimetizzarne l’impatto per un lungo periodo, e rendere difficoltoso il recupero da un backup poiché i nomi dei file non vengono modificati.

Alcune tecniche di mitigazione del rischio consistono nel bloccare l’elenco degli indirizzi IP dei server da cui avviene il download del malware, ma questa tecnica espone ancora ad importanti rischi, ai criminali basterebbe aggiungere un nuovo server.

Per garantirsi una protezione più efficace occorre utilizzare una protezione contro lo spam, ed una protezione antimalware complessa come la soluzione di protezione Kaspersky contro le infezioni da Ransomware, all’avanguardia contro ogni tipo di cyber criminalità.