Se il nostro server non permette open relay l’unico modo per poterlo utilizzare per inviare messaggi è sfruttare una utenza valida.

La regola base prevede di evitare, nella scelta di una password, nomi o termini ricavabili da vocabolario, quindi deve essere una sequenza più o meno casuale di caratteri alfanumerici maiuscoli e minuscoli, possibilmente con l’aggiunta di caratteri speciali.

La lunghezza della password costituisce un buon requisito per la robustezza, ad esempio una password lunga 4 caratteri è individuabile in circa 41 milioni di tentativi, mentre una password di 8 caratteri richiede nel caso peggiore 16*10^16 tentativi.

L’elenco completo di regole per la costruzione di una buona password è il seguente:

- Non utilizzare nomi e vocaboli da dizionario o qualcosa che vi possa essere ricondotto (es. numero di telefono o data di nascita)

- Utilizzo di caratteri alfanumerici maiuscoli e minuscoli

- Utilizzo di caratteri speciali (possibilmente da utilizzare all’interno della password e non alla fine)

- Evitare le ripetizioni di caratteri (maiuscoli o minuscoli) o numeri

- Evitare di mettere consecutivamente sequenze di lettere solo maiuscole, solo minuscole o numeriche.

La prevenzione rispetto la compromissione di una password è una attività complessa, anche perché spesso è scelta dall’utente e l’amministratore ha poco margine di controllo sulla scelta.

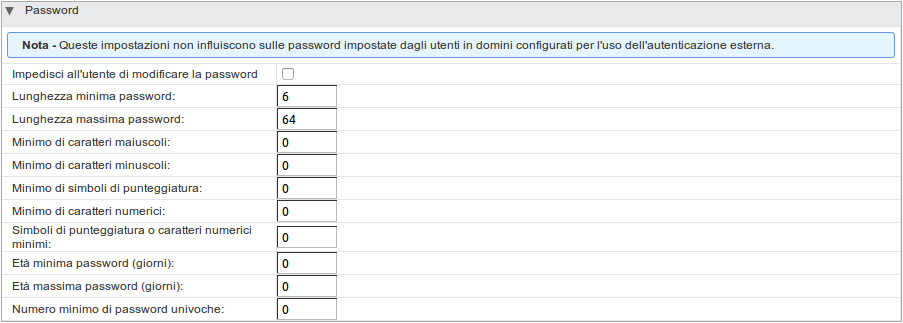

Zimbra permette di definire delle regole, che permettono di validare la password scelta dall’utente

I tecnici Argonavis potranno fornirti informazioni tecniche e commerciali su Zimbra di cui potresti avere bisogno