Il 30 gennaio, alcuni ricercatori di sicurezza hanno pubblicato informazioni su una vulnerabilità scoperta di recente nella libreria glibc (GNU C Library) che potrebbe potenzialmente consentire agli hacker di elevare i propri privilegi sui sistemi Linux fino al livello di root. La libreria consente di effettuare chiamate di sistema e utilizzare funzioni di base del sistema, tra cui syslog e vsyslog, che vengono utilizzate per scrivere messaggi nel registro dei messaggi di sistema. La vulnerabilità è stata identificata con il codice CVE-2023-6246 e ha ricevuto un punteggio di 8,4 sulla scala CVSS v3.1. Nonostante il livello di questa minaccia non sia critico (è solo alto) esiste un’alta probabilità che venga sfruttata in attacchi su larga scala: Ceglibc è la principale libreria di sistema utilizzata da quasi tutti i programmi Linux.

Quali sistemi possono essere colpiti da CVE-2023-6246?

I ricercatori di Qualys che hanno scoperto la vulnerabilità hanno testato una serie di installazioni di sistemi basati su Linux e hanno identificato diversi sistemi vulnerabili: Debian 12 e 13, Ubuntu 23.04 e 23.10 e Fedora Linux dalle versioni 37 a 39. Tuttavia, gli esperti aggiungono che probabilmente anche altre distribuzioni potrebbero essere affette da questa vulnerabilità.

CVE-2023-6246 è presente nella versione 2.36 e precedenti della libreria. Gli sviluppatori di glibc hanno corretto la vulnerabilità nella versione 2.39 il 31 gennaio, un giorno dopo la pubblicazione della notizia.

Che cos’è la vulnerabilità CVE-2023-6246 e da dove proviene?

La vulnerabilità CVE-2023-6246 è legata a un buffer overflow della memoria dinamica e appartiene alla classe LPE (Local Privilege Escalation). In poche parole, un hacker che ha già accesso come utente a un sistema può utilizzare le chiamate di funzione vulnerabili per scalare i propri privilegi fino al livello di super-utente.

Questa vulnerabilità è stata aggiunta per la prima volta alla libreria nella versione 2.37 nell’agosto 2022, nel tentativo di risolvere una vulnerabilità meno pericolosa, la CVE-2022-39046. In seguito, gli sviluppatori della libreria hanno apportato le stesse modifiche alla versione 2.36.

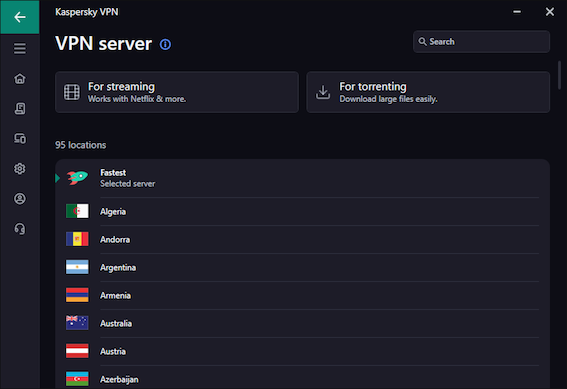

Per ulteriori informazioni sulle soluzioni di protezione Kaspersky: dircom@argonavis.it