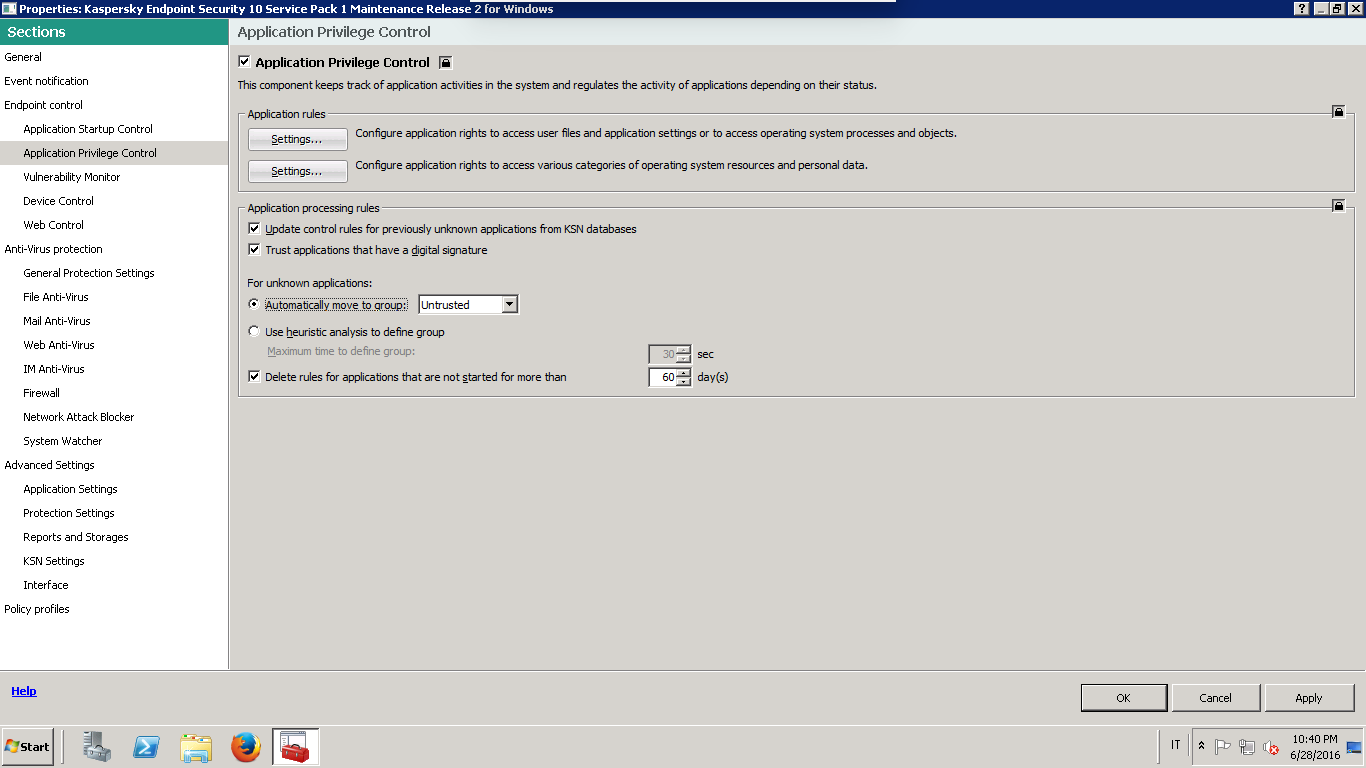

Il modulo Application Privilege Control di Kaspersky svolge un ruolo fondamentale nell’arginare la diffusione di malware di difficile individuazione con i metodi tradizionali.

In particolare per mitigare il rischio portato dai malware più sofisticati, quelli in grado di comprendere quando sono sotto analisi euristica rendendola inefficace, è importante effettuare una configurazione rigorosa di Application Privilege Control.

Il modulo discrimina in base alla firma dell’eseguibile, quelli noti da quelli sconosciuti, e concede l’accesso alle risorse in base al livello di fiducia.

Per poter essere il più efficace possibile la configurazione di default deve essere modificata e deve essere settata per l’opzione: “For unknown applications” il valore: “Automatically move to group: Untrusted“.

In questo caso avremo la certezza di bloccare l’esecuzione di tutte le applicazioni sconosciute, ed un malware rientrerà sicuramente in questa categoria.

Una configurazione così rigida porta a diversi casi in cui applicazioni poco diffuse possono rimanere bloccate.

Suggeriamo di monitorare il comportamento effettuando il log degli eventi di blocco da parte di Application Privilege Control in modo da rendere facile lo sblocco manuale delle applicazioni non pericolose.

![]() Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con le tecnologie più efficaci.

LibraESVA nella versione 3.7

LibraESVA nella versione 3.7