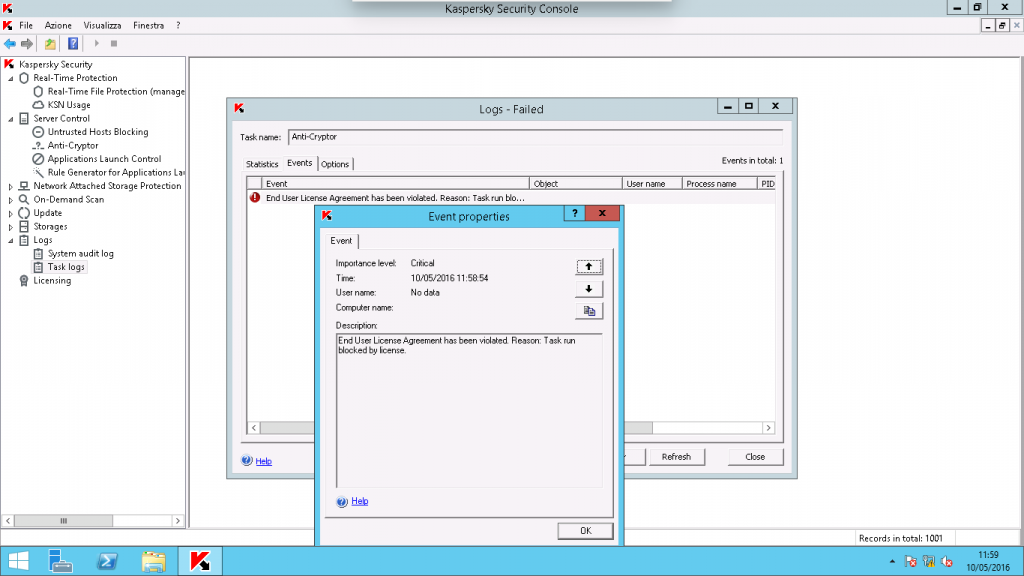

Abbiamo già parlato della nuova funzionalità anti-Cryptor sui prodotto per proteggere i File Server Windows di KasperskyLAB.

Le nuove funzionalità introdotte in Kaspersky Security 10 for Windows Server (Anti-Cryptor, Applications Launch Control, and Untrusted Hosts Blocking) sono automaticamente abilitate con le chiavi generate dopo il 1° aprile 2016

Per poter attivare Anti-Cryptor con una licenza emessa prima del 1 aprile è necessario installare una specifica patch su ciascun server in cui è installato il prodotto:

- http://media.kaspersky.com/utilities/CorporateUtilities/critical_fix_lic_(kb12662)_x64.zip

- http://media.kaspersky.com/utilities/CorporateUtilities/critical_fix_lic_(kb12662)_x86.zip

La distribuzione della patch può essere fatta installandola localmente sul server in cui è installato il prodotto oppure tramite un task di installazione remoto.

Creazione del task

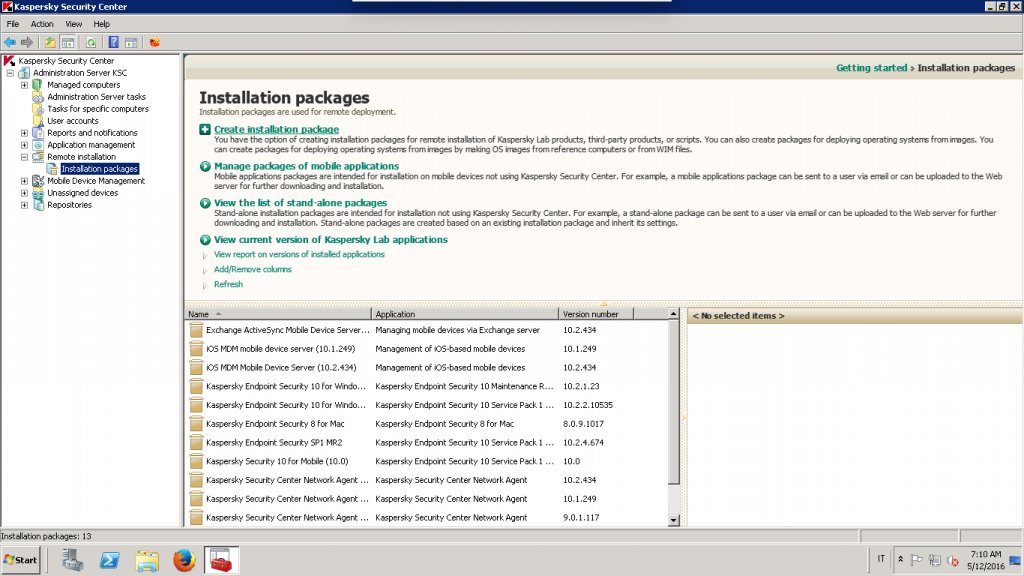

Dal menù laterale, aprire Remote Installation, cliccare su Installation packages e cliccare su Create installation package

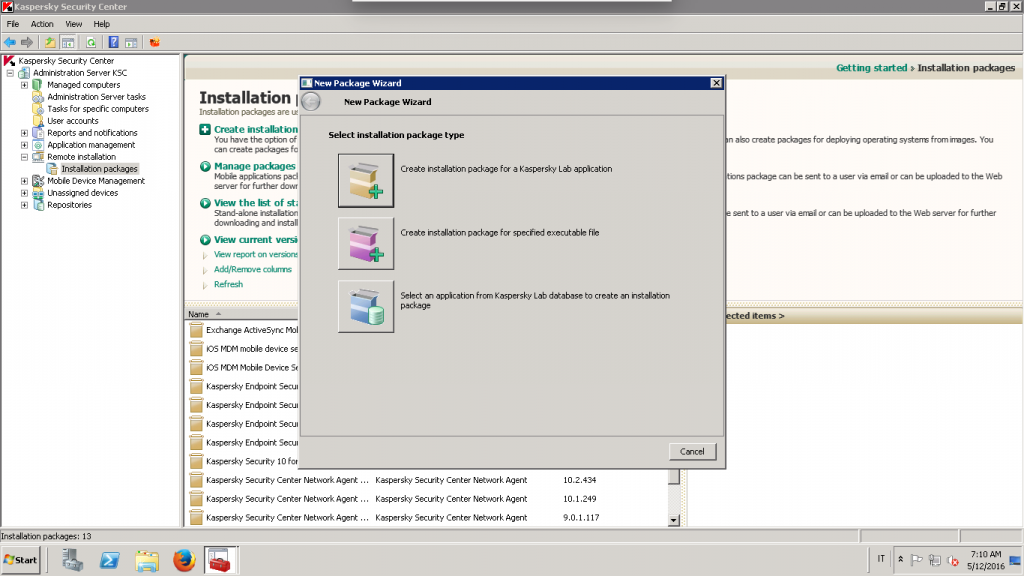

premere sul bottone Create installation package for a Kaspersky Lab application

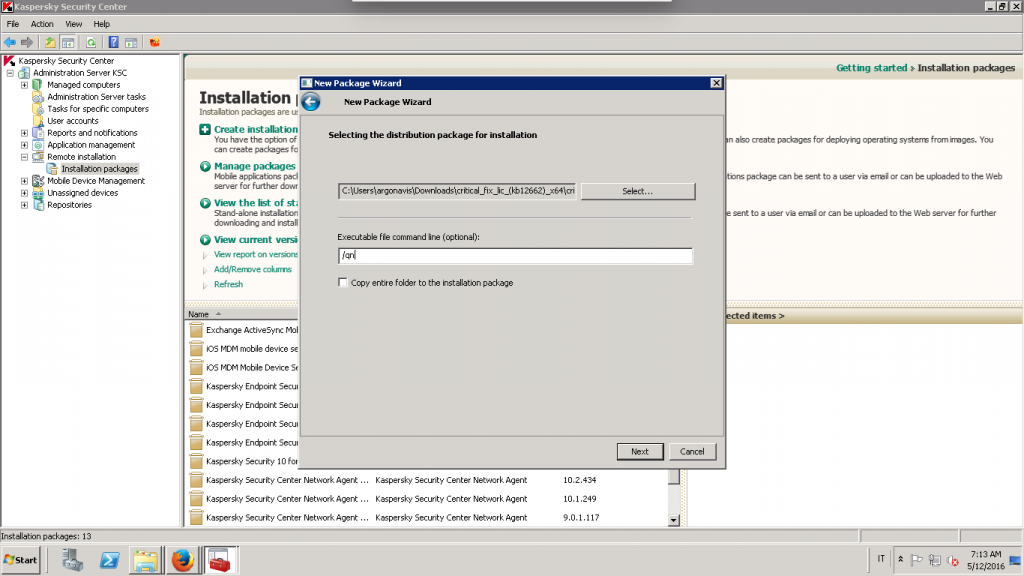

dopo aver dato un nome al task, scaricare il file della patch, decomprimerlo e selezionare il percorso in cui si trova.

Aggiungere nel campo: Executable file command line il paramentro /qn

Nota: Applications Launch Control non è disponibile nella licenza Select.

Argonavis è a vostra disposizione per fornirvi ulteriori informazioni su aspetti tecnici e commerciali, ed illustrarvi la convenienza nel proteggere i vostri sistemi con la tecnologia Kaspersky.

LibraESVA nella versione 3.7

LibraESVA nella versione 3.7