Le analisi di Kaspersky Lab rilevano che Dark Tequila , un complesso malware bancario attivo dal 2013 che prende di mira principalmente utenti dell’ameriva latina o collegati a questi , e’ tutt’oggi ancora attivo.

Il rischio non si limita agli utenti dei paesi dell’america latina , ma anche agli utenti europei che hanno rapporti con l’america latina , in particolare con il Messico ma non solamente, e/o che viaggiano in questi paesi per lavoro o turismo.

Dark Tequila ruba credenziali bancarie, dati personali e aziendali con malware in grado di spostarsi lateralmente attraverso il computer vittima mentre è offline. Secondo i ricercatori di Kaspersky Lab il codice dannoso si diffonde attraverso dispositivi USB infetti e e-mail di spear-phishing e include funzionalità che ne eludono il rilevamento.

Il malware esegue un payload multi-stage e viene distribuito agli utenti tramite dispositivi USB infetti e e-mail di spear-phishing. Una volta all’interno di un computer, il malware entra in contatto con il suo server di comando per ricevere istruzioni. Il payload viene inviato alla vittima solo quando vengono soddisfatte determinate condizioni tecniche della rete: se il malware rileva una soluzione di sicurezza installata, un’attività di monitoraggio della rete o segnala che il campione è eseguito in un ambiente di analisi, come una sandbox virtuale, interrompe la routine di infezione e si cancella dal sistema.

Se nessuna di queste attività viene rilevata, il malware attiva l’infezione locale e copia un file eseguibile su un’unità rimovibile da eseguire automaticamente. Ciò consente al malware di spostarsi offline attraverso la rete della vittima, anche quando un solo computer è stato inizialmente compromesso tramite spear-phishing. Quando un’altra USB viene collegata al computer infetto, diventa automaticamente infetta e pronta a diffondere il malware a sua volta.

La struttura malevola contiene tutti i moduli necessari per l’operazione, tra cui un key-logger e funzionalità di monitoraggio delle finestre per l’acquisizione delle credenziali di accesso e altre informazioni personali. Quando viene richiesto dal server di comando i diversi moduli vengono decrittografati e attivati e così tutti i dati rubati vengono caricati sul server in forma crittografata.

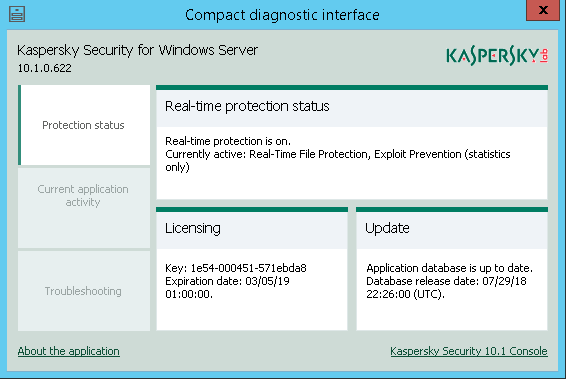

I prodotti Kaspersky Lab sono in grado di rilevare e bloccare il malware correlato a Dark Tequila.

Kaspersky Lab consiglia agli utenti di adottare le seguenti misure per proteggersi dallo spear-phishing e dagli attacchi tramite supporti rimovibili come USB:

Per tutti gli utenti:

– Prima di aprire un allegato è opportuno controllarlo con soluzioni anti-virus;

– Disabilitare funzionalità automatiche dai dispositivi USB;

– Controllare le unità USB con soluzioni anti-virus prima dell’apertura di eventuali documenti contenuti;

– Non collegare dispositivi sconosciuti e chiavette USB al vostro dispositivo;

– Utilizzare una soluzione di sicurezza con un’ulteriore protezione efficace contro le minacce finanziarie.

Le aziende sono inoltre invitate ad assicurarsi che:

– Le porte USB sui dispositivi dell’utente siano bloccate se non sono richieste per attività aziendali;

– Venga regolamentato l’uso di dispositivi USB: definire quali dispositivi USB possono essere utilizzati, da chi e per cosa;

– I dipendenti vengano istruiti su pratiche sicure d’utilizzo delle USB, in particolare se spostano il dispositivo da un computer personale ad un dispositivo di lavoro;

– Non vengano lasciate USB negli uffici o nelle macchine.

fonti

Kaspersky Lab

adnkronos

a le piattaforme macOS.

a le piattaforme macOS. se gli aggressori decidono che il computer merita d’esser attaccato, il codice dannoso ritorna sotto forma di un aggiornamento software. L’aggiornamento dannoso installa un trojan noto come Fallchill, un vecchio tool che il gruppo Lazarus è tornato recentemente ad usare. Questo fatto ha fornito ai ricercatori una base per l’attribuzione. Al momento dell’installazione, il Trojan Fallchill fornisce agli aggressori un accesso quasi illimitato al computer attaccato, consentendo loro di rubare preziose informazioni finanziarie o di distribuire tool aggiuntivi a tale scopo.

se gli aggressori decidono che il computer merita d’esser attaccato, il codice dannoso ritorna sotto forma di un aggiornamento software. L’aggiornamento dannoso installa un trojan noto come Fallchill, un vecchio tool che il gruppo Lazarus è tornato recentemente ad usare. Questo fatto ha fornito ai ricercatori una base per l’attribuzione. Al momento dell’installazione, il Trojan Fallchill fornisce agli aggressori un accesso quasi illimitato al computer attaccato, consentendo loro di rubare preziose informazioni finanziarie o di distribuire tool aggiuntivi a tale scopo.