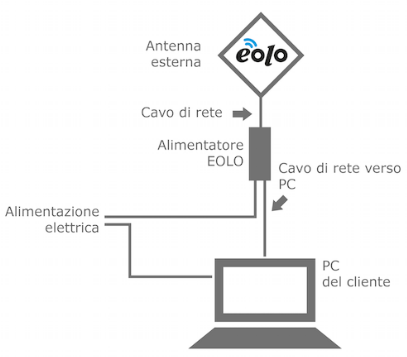

In alcuni casi (ad esempio quando ci vogliamo determinare con precisione la banda realmente disponibile) occorre collegare un PC direttamente all’antenna di EOLO.

Dopo aver collegato secondo lo schema, la scheda di rete del PC all’interfaccia ethernet sull’alimentatore dell’antenna, tramite un tramite cavo di rete “cross” (incrociato)

occorre configurare una connessione PPPoE sul proprio PC.

Windows XP

- Click su Start;

- Click su Pannello di controllo;

- Click su “Passa alla visualizzazione classica” in alto a sinistra. Se è presenta la voce “Passa alla visualizzazione per categorie” il cambio non è necessario;

- Click su Connessioni di Rete;

- Click su “Crea una nuova connessione” a sinistra;

- Click su “Connessione ad Internet”;

- Click su “Imposta connessione manualmente”;

- Click su “Connessione a banda larga con immissione di nome utente e password”;

- Scegliere il nome della connessione (ad esempio “EOLO”) tramite la voce “ISP”;

- Compilare il campo “nome utente” con la login della connessione;

- Compilare il campo “password” rispettando maiuscole e minuscole;

- Per creare un collegamento rapido alla connessione selezionare “Aggiungi collegamento a questa connessione sul desktop”.

Per le successive autenticazioni click sull’icona appena creata sul desktop

Windows Seven

- Click su “Start”;

- Click su “Pannello di controllo”;

- Click su “Rete e Internet”;

- Click su “Centro connessioni di rete e condivisioni”;

- Click su “Configura nuova connessione o rete”;

- Click su “Connessione a Internet”;

- Click su “Banda Larga (PPPoE)”

- Compilare il campo “nome utente” con la login della connessione;

- Compilare il campo “password” rispettando maiuscole e minuscole;

- Selezionare “Memorizza password”;

- Scegliere il nome della connessione (ad esempio “EOLO”);

Per le successive autenticazioni click sull’icona delle reti disponibili (in forma di computer stilizzato) in basso a destra (a fianco dell’orologio).

MacOSX

- Click sulla “mela” in alto;

- Click su “Preferenze di Sistema”;

- Click su “Network”;

- Click su “Ethernet integrata”;

- Click su “Configura” e su “Crea servizio PPPoE”;

- Compilare il campo “Nome servizio PPPoE” (ad esempio “EOLO”);

- Compilare il campo “nome utente” con la login della connessione;

- Compilare il campo “password” rispettando maiuscole e minuscole;

- Click su “applica”;

- Chiudere “Preferenze di Sistema”;

Per le successive autenticazioni click sull’icona nella barra dei menu e su “connetti”.

Linux

- Digitare da terminale “sudo pppoeconf”, comando che porta alla procedura guidata di

configurazione; - Viene ricercata la scheda di rete che sarà utilizzata per la connessione;

- Inserire la login e la password della connessione, rispettando maiuscole e minuscole;

- Selezionare “Sì” a tutte le successive domande;

In questo modo la connessione è impostata come automatica. Per attivarla manualmente invece, utilizzare il comando “sudo pon dsl-provider”, mentre per chiuderla “sudo poff dsl-provider”.

Scopri se la tua azienda è già coperta dal servizio di connettività a banda Ultralarga EOLO e contattaci per ottenere l’offerta commerciale più adatta alle esigenze della tua azienda