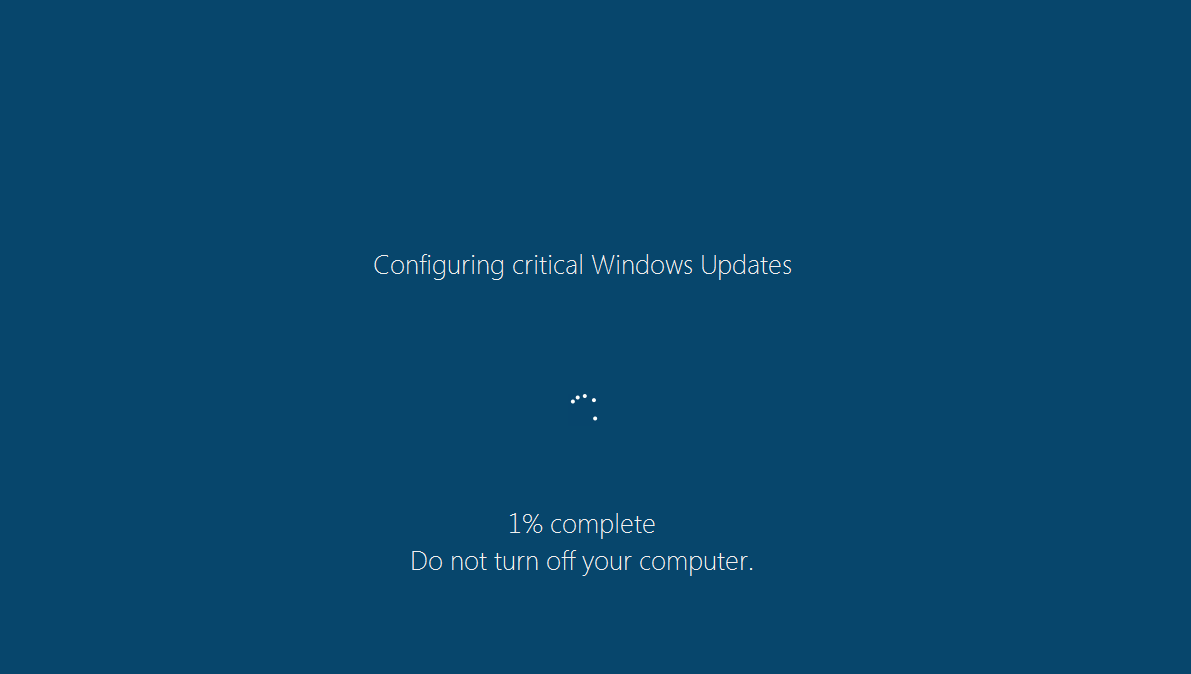

Sembra un aggiornamento critico di Windows, mentre invece è solo il maschera dietro cui si nasconde Fantom, uno delle ultime varianti di Ransomware scoperte.

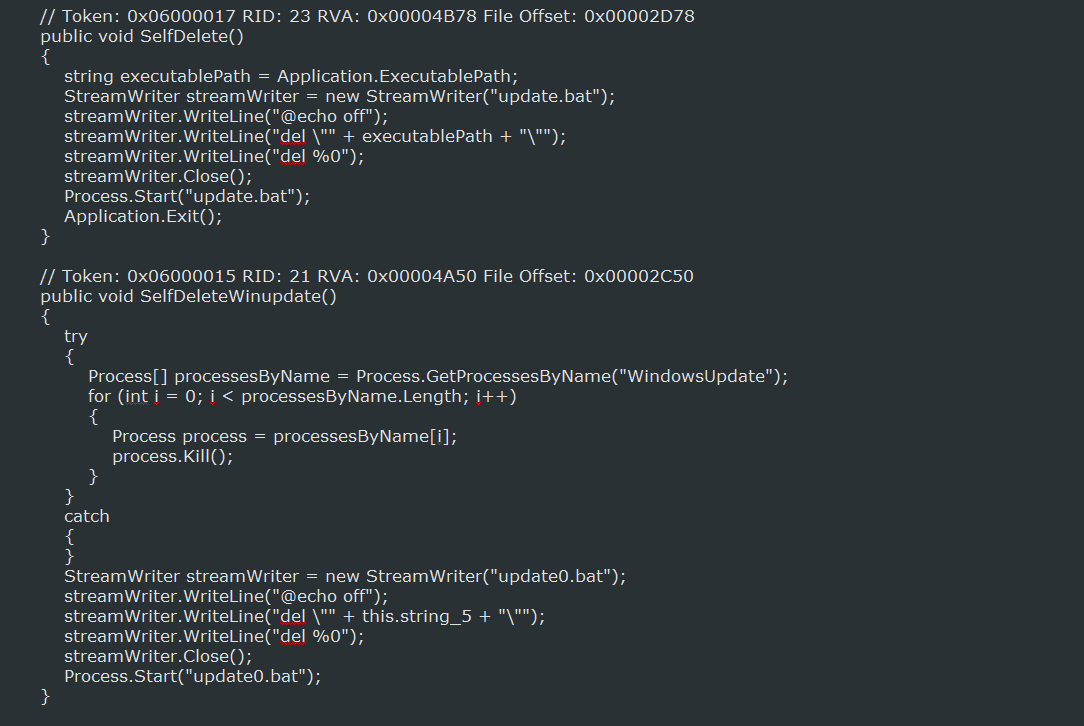

Il gruppo MalwareHunterTeam, che ha disoffuscato il codice, ha potuto osservare che dal punto di vista crittogratico assomiglia agli altri Ransomware basati su EDA2, genera una chiave AES a 128 bit da usare per crittografare tutti i file, a sua volta anche la chiave viene crittata con l’algoritmo RSA e viene caricata su un server di Command & Control gestito dai criminali.

Una volta iniziato il processo di crittografia dei file, il sistema mostra una maschera tipica di quando è in corso un aggiornamento di Windows, tuttavia la percentuale non riguarda l’aggiornamento del sistema, ma la crittazione dei file presenti.

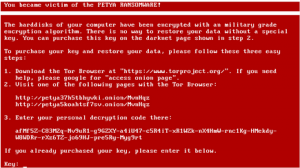

Al termine delle operazioni di crittografia i file colpiti avranno la propria estensione modificata in .fantom ed in ciascuna cartella si potrà trovare il file DECRYPT_YOUR_FILES.HTML con le istruzioni per pagare il riscatto.

Al momento l’unico modo per decrittare i file è avere la chiave memorizzata sul server Command & Control, ma il suggerimento come al solito è quello di non pagare.

Sicuramente non si tratta di un ransomware particolarmente originale sotto il punto di vista tecnico, ma è originale il suo camuffamento sotto la forma di Windows Update.

Ricordiamo i principali metodi per evitare di essere infettati:

- Un ottimo sistema antispam, che filtri messaggi di spam ed i malware allegati

- Un ottimo sistema antimalware in grado di filtrare anche le minacce sconosciute

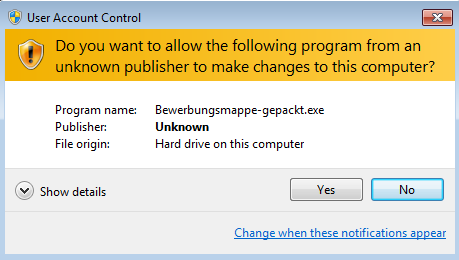

- Educare gli utenti a tenere comportamenti corretti evitando di aprire messaggi il cui contenuto non è chiaro.

![]()

Argonavis ed i suoi partner sono a tua disposizione per consigliarti ed implementare le migliori scelte per aumentare il livello di sicurezza della tua struttura.

LibraESVA nella versione 3.7

LibraESVA nella versione 3.7

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.

Il falso CHKDSK usando l’algoritmo Salsa20, con una chiave di 32 byte, questo algoritmo è utilizzato per crittografare, decrittografare e verificare la chiave.