Locky è un malware della famiglia dei Ransomware, che utilizza come vettore di diffusione file di Word con delle macro, spesso ricevuti come allegati a messaggi di posta elettronica aventi come oggetto Fattura oppore Ordine.

La semplice apertura del file non è sufficiente ad innescare l’azione del malware, perchè il file .doc non infettato direttamente dal Ransomware, ma è infettato da una macro che una volta attivata si occupa di scaricare il malware ed avviarlo iniziando la crittografia dei file contenuti sul proprio sistema.

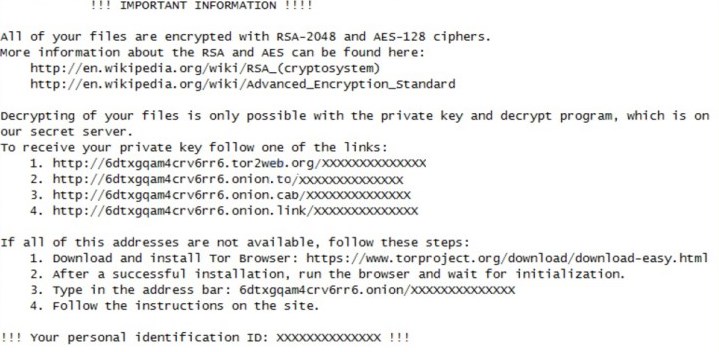

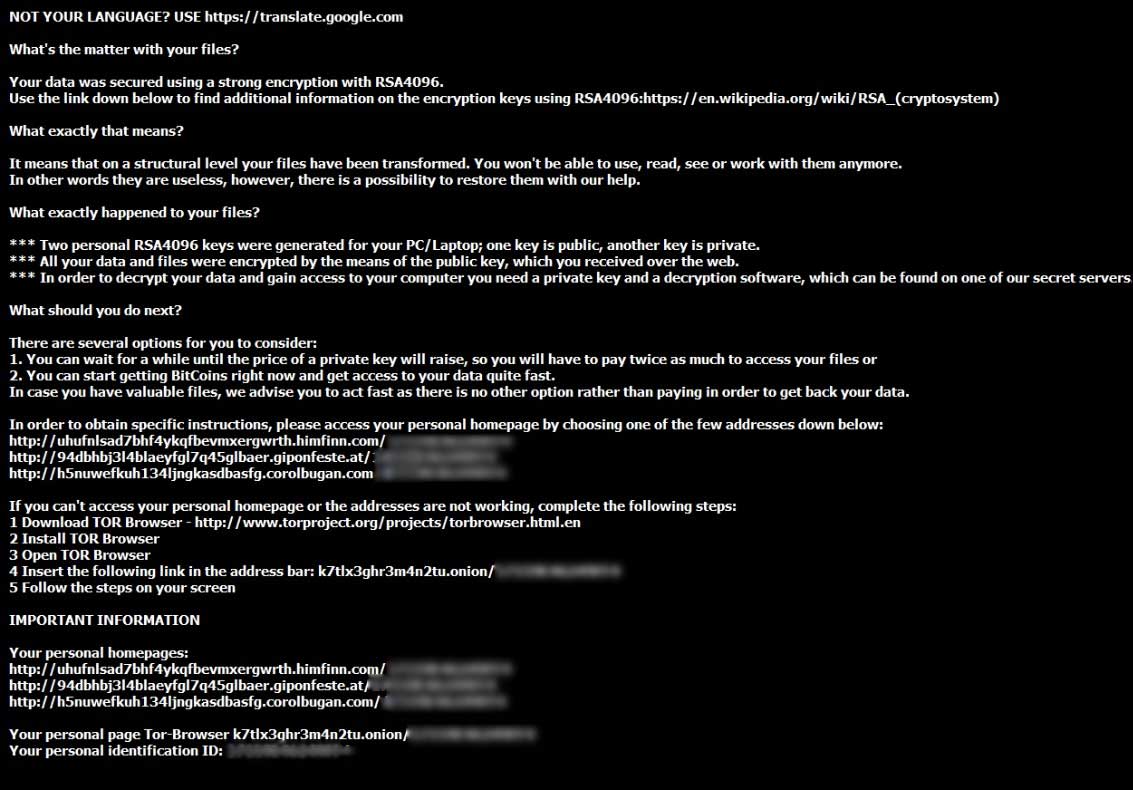

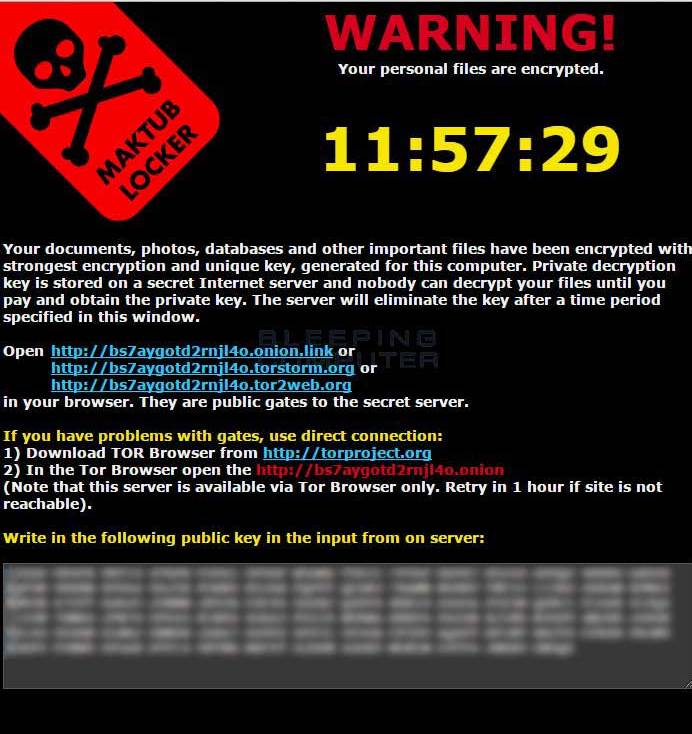

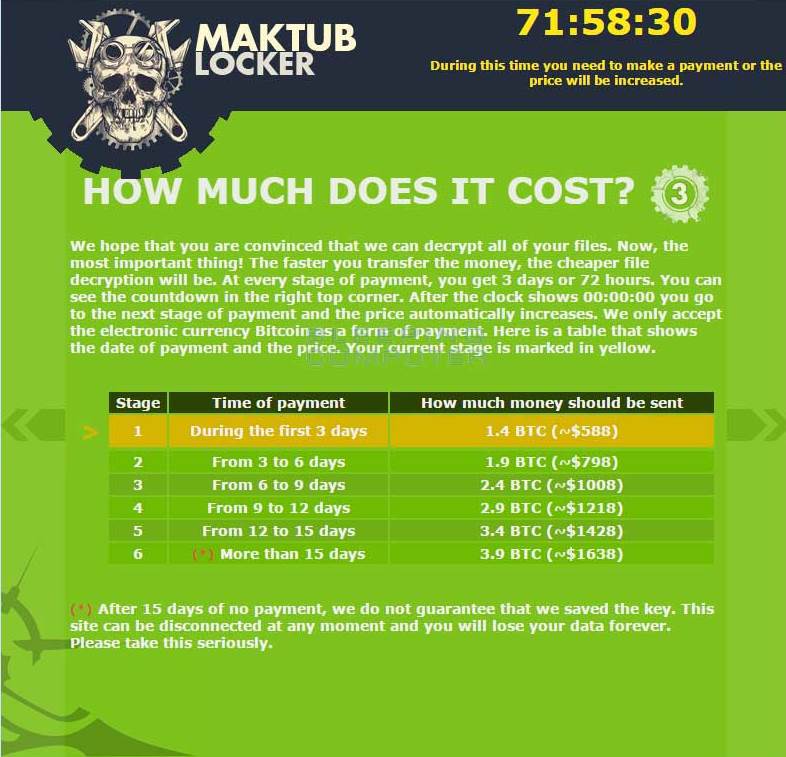

I file crittografati vengono rinominati con l’estensione .locky e nel desktop viene creato un file _Locky_recover_instructions.txt contente le istruzioni per avere la chiave di decrittazione, naturalmente dopo aver pagato in BitCoint.

I file oggetto della crittografia hanno estensione:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Il malware utilizza la crittografia AES a 128 bit con chiave pubblica RSA a 2048bit, ed agisce su tre tipi di dispositivi: fissi (hard disk), dispositivi rimovibili (chiavette USB ed Hard Disk esterni) e ramdisks (condivisioni di rete).

Una curiosità su questo ransomware è che genera una statistica sul numero di file crittografati e li invia al server di riferimento dei gestori dell’attacco.

Per garantirsi una protezione più efficace occorre utilizzare una protezione contro lo spam, ed una protezione antimalware complessa come la soluzione di protezione Kaspersky contro le infezioni da Ransomware, all’avanguardia contro ogni tipo di cyber criminalità.

già arrivati alla 3 generazione ed inizia a presentarsi qualche esemplare talmente evoluto da poter affermare di essere di fronte alla 4 generazione.

già arrivati alla 3 generazione ed inizia a presentarsi qualche esemplare talmente evoluto da poter affermare di essere di fronte alla 4 generazione. Kaspersky ha sviluppato delle tecnologie che rendono inefficace il funzionamento del CryptoLocker nel caso il malware non fosse identificabile con le tecniche di rilevazione.

Kaspersky ha sviluppato delle tecnologie che rendono inefficace il funzionamento del CryptoLocker nel caso il malware non fosse identificabile con le tecniche di rilevazione.