Kaspersky rileva una nuova truffa di phishing rivolta agli utenti italiani che sfrutta WhatsApp per carpire i loro dati bancari

I ricercatori di Kaspersky hanno rilevato una nuova truffa che vede come protagonista WhatsApp, la nota applicazione di messaggistica istantanea utilizzata da oltre due miliardi di persone in 180 Paesi.

La nuova truffa, rivolta agli utenti italiani di WhatsApp, è stata inizialmente rilevata il 30 dicembre 2020 ed è ancora attiva.

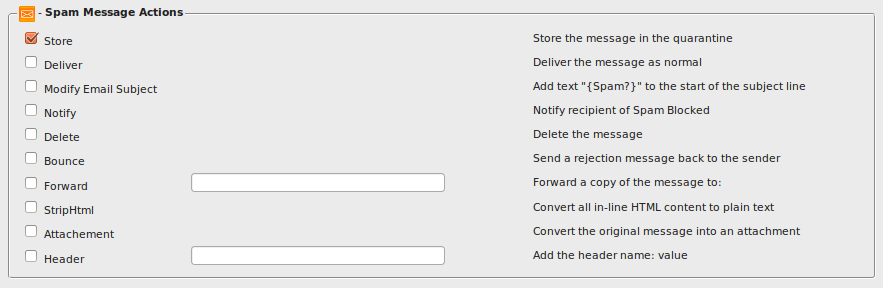

Il metodo usato è un classico schema di phishing: l’utente riceve una e-mail in cui viene avvisato che il proprio account WhatsApp è prossimo alla scadenza e viene dunque invitato a rinnovare la registrazione entro 24 ore per evitare di perdere messaggi, foto e video condivisi. Per completare l’operazione, l’utente può pagare tramite carta di credito il rinnovo del servizio per 1 fino a 5 anni, inserendo il codice della propria carta e altre informazioni riservate come CVC e password-3D-secure.

Lo scopo di questa truffa è, infatti, carpire i dati bancari degli utenti.

Il phishing è un’attività relativamente semplice e a basso costo e i criminali informatici continuano a farne ampio uso. Secondo quanto emerso dal report di Kaspersky, infatti, nel terzo trimestre del 2020 la quota media di spam nel traffico postale globale è stata del 48,91%, mentre il sistema Anti-Phishing di Kaspersky da solo ha impedito 103.060.725 tentativi di reindirizzare gli utenti verso pagine fake.

Per proteggersi dal phishing, i ricercatori di Kaspersky raccomandano di:

- Verificare che i messaggi provengano da fonti affidabili

- Non cliccare i link da e-mail o messaggi sospetti

- Verificare l’autenticità dei siti web visitati

- Installare una soluzione di sicurezza con database aggiornati che includano la conoscenza delle più recenti risorse di phishing e spam.

Per informazioni sulle soluzioni Kaspersky: dircom@argonavis.it