Fra i miti popolari più diffusi, c’è la credenza che i sistemi operativi Mac siano meno soggetti ai malware perché il sistema è di qualità superiore.

Questo può essere parzialmente vero, sappiamo bene che i criminali informatici sono alla ricerca di dati preziosi sui nostri sistemi, e quindi sono soliti cercare di attaccare i sistemi più diffusi.

In questi anni i sistemi Mac ha guadagno quote di mercato, ed inoltre proprio per le qualità oggettive che questi sistemi hanno, sono stati adottati da manager e persone poste in posizioni dirigenziali.

Questa situazione ha spinto i criminali informatici ha sviluppare dei malware anche per sistemi Mac, di pochi giorni fa la presentazione di Thunderstrike 2, una dimostrazione delle vulnerabilità dell’hardware utilizzato da Apple per assemblare i propri prodotti.

Kaspersky Lab, da sempre all’avanguardia nella lotta contri i malware ha rilasciato l’11 luglio 2015 una nuova versione (10.0.0.327) del suo prodotto per i sistemi Mac: Kaspersky Endpoint Security 10 for Mac

In questa nuova versione che segna il passaggio dalla vecchia versione 8 alla nuova versione 10, sono stati apportati notevoli miglioramenti:

- La protezione real-time e la scansione utilizzano i database antivirus e gli altri servizi di sicurezza di cloud Kaspersky Security Network (KSN).

- Blocco degli attacchi di rete.

- Protezione delle informazioni trasmesse tramite Safari, Google Chrome, e Firefox via protocollo HTTP e HTTPS.

- Aggiornamenti automatici del database.

- Nuova gestione remota delle impostazioni di protezione tramite Kaspersky Security Center.

- Sistema Anti-Phishing.

- Migliorata l’interfaccia grafica.

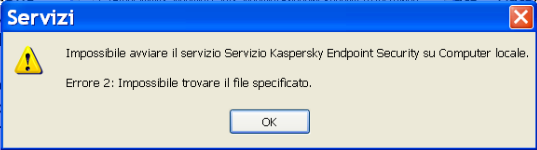

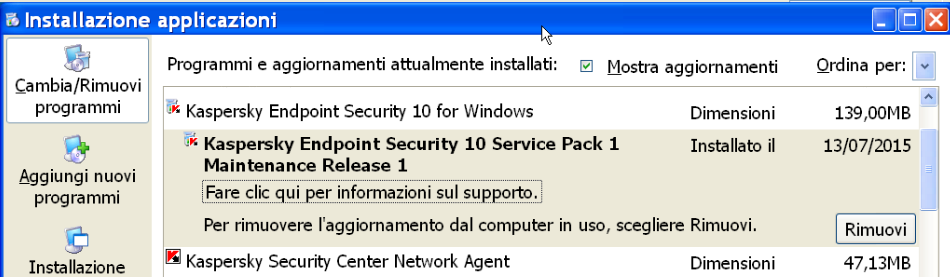

curiosità di poter provare la nuova versione del sistema per workstation, dobbiamo verificare se i software che utilizziamo sono ancora compatibili con il nuovo sistema.

curiosità di poter provare la nuova versione del sistema per workstation, dobbiamo verificare se i software che utilizziamo sono ancora compatibili con il nuovo sistema. ancora compatibili, occorrerà attendere una nuova versione: Kaspersky Endpoint for Business 10 MR2, prevista per il mese di ottobre.

ancora compatibili, occorrerà attendere una nuova versione: Kaspersky Endpoint for Business 10 MR2, prevista per il mese di ottobre.